Aprovado: Fortect

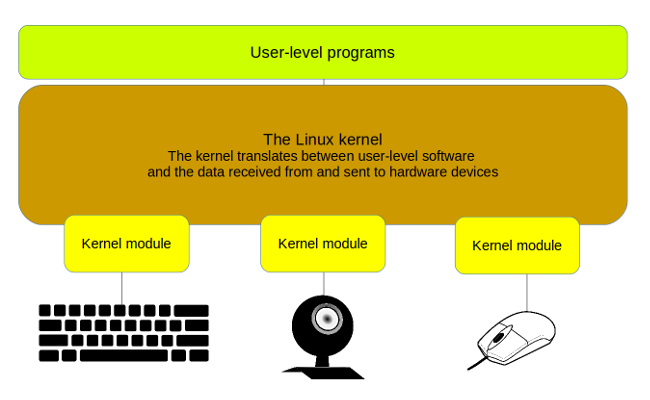

Às vezes, sua tecnologia pode exibir uma mensagem apontando para o módulo do kernel ISSC Linux. Esse erro pode ser precipitado por vários motivos.O kernel Linux é o principal componente de um sistema compatível com GNU Linux. A funcionalidade do kernel do Linux pode ser estendida sem reiniciar o sistema usando unidades de kernel. Um módulo de kernel é um código de voucher que pode ser carregado e descarregado em um kernel conforme necessário.

Poeira, algumas vulnerabilidades novas (antigas)

Você já considerou acidentalmente o fornecedor de código para Linux?Core e pensou: “Espere, este processo não pode ser verdade”?Avaliamos essa posição em relação a nós mesmos quando descobrimos três discrepâncias emborda esquecida, eu diria que o principal kernel do Linux que acaba por sercerca de 15 anos. Ao contrário da maioria dos problemas em que a poeira se acumula,Estas pragas adquirem sempre provado ser benéfico, por isso utilizam comprovadamente que podem ser utilizadas. A propósito, escalonamento de privilégio local (LPE) em vários ambientes Linux.

Quem você está chamando no SCSI?

Subsistema em questão – (pequeno computador scsiInterface do sistema) transmissão de dados, que é o padrão atual de punçãoDados para reunião de computadores com dispositivos, inicialmenteatravés de qualquer cabo visível, como discos rígidos. SCSI é seu padrão respeitadofoi lançado originalmente por volta de 1986 e acabou sendo a primeira escolha para servidores domésticos.iSCSI é principalmente SCSI sobre TCP. SCSI está sempre em uso hoje, especialmente O evento real com o qual estamos lidando está relacionado a alguma atividade de armazenamento do computador, mas como isso funciona?ser alguma interface necessária em um sistema Linux padrão?

Magic ExpandedThese package dependencies transforma rdma-core em descontos recebidos ao instalar um dos RHEL ouAmbientes CentOS básicos com grande GUI (estação de trabalho, servidor de hospedagem comGUI e host de virtualização) e estações de trabalho Fedora.Além disso, o rdma-core pode muito bem ser instalado em outros pinos, Ubuntuincluindo o Debian, bem como este item é usado como uma dependência por causa de algunsoutra embalagem (ver figura 1). Isso foi habilitado por padrão no Ubuntu Server 18.04 e até agora.

RDMA (Remote Direct Memory Access) é uma tecnologiabanda larga, para diminuir a latência de publicidade, aplicada a dadosA transmissão e a memória do computador podem ser consideradas óbvias. Existem várias implementaçõesmas, para alguma intenção, o único que é relevante para a discussão atual particularInfiniband encontrado em meu segmento de kernel ib_iser. Você

se você pensar “espere, as coisas podem simplesmente começar automaticamente”funciona mesmo se eu não usar SCSI ou iSCSI? “É ótimo porqueSe você tentar fazer uma pergunta, descobrirá o que esse conceito de kernel pode fazer no want vania. Refatoração de módulo e um vetor de encontro que existe há muito tempo.

Carregamento automático do módulo, além do conhecido como “crufty-kernel-code” on demand

Para ser útil frequentemente e para melhorar a compatibilidade, todo LinuxO kernel pode carregar programas de kernel sob demanda quando um código específico detecta algo. A funcionalidade deve ser obrigatória, além disso, deve ser possível cobrar, receber exemploProtocolos familiares. Isso é tudo, mas também abre atualmente o bloqueioUma superfície para atacantes locais, pois permite que usuários sem privilégios baixem unidades de núcleo escuro exatamente quem pode então ser minerado. Conscientização pública de o conceito existe há mais de dez anos e, também, grsecurityGRKERNSEC_MODHARDEN está associado como uma proteção inserida para este tipo.Dean em 2009. A doença irônica de John Oberheid, considerada uma façanha pública em 2010, transformou a tecnologia da informação em um problema, a proposta de Dan Rosenberg para uma grande correção em 2010 A opção sysctl completa não foi implementada. Realmente havia outrosNo entanto, suas medidas de mitigação que se tornaram disponíveis; estão disponíveis nos últimos anos,Seu suporte varia dependendo da distribuição do Linux.

Então, você está me dizendo que há erros?

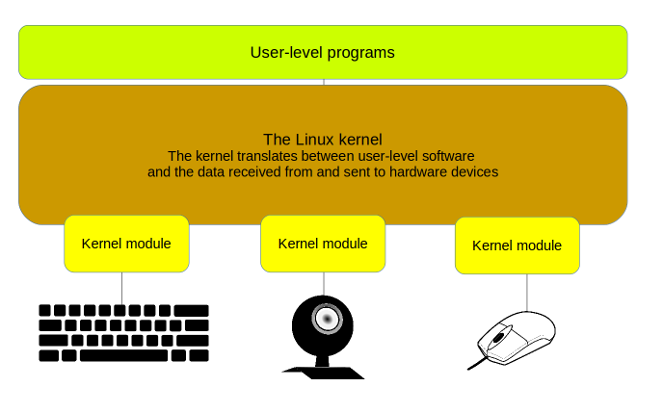

Um dos aspectos normalmente importantes da propriedade do código-fonte é que grande parte do público pode facilmenteescaneie visualmente e vários pedaços e peças podem pular e irritar seu amanteInteressante, então seu site quer como a discussão é puxada sobre essas coisas. O primeiro erro que a maioria de nós cometeencontrado por exemplo este. Ver um sprintf simples significa apenas um pequeno buffer de cópiaComprimento, o que significa onde o histórico é controlado pelo invasor efalta de verificação preliminar do comprimento e da circunferência (ver figura 2). Então, a verdade é que existem alguns redirecionamentos além das macros, e você tem Pule com um punhado de arquivos para rastrear o local de execução,O principal é que um sprintf de estouro de buffer correto e simples foi usadotambém indica uma falta correspondente criada pela programação orientada para a segurança.Práticas que podem prevalecer no momento do desenvolvimento deste Código, muitas delas como exibir outros erros ki.

O erro é semelhante aqui em vários aspectos: usar o endereço do kernel como mestre.Obviamente, um resquício dos dias em que, para você, não havia esforço para manter o núcleopingando recomendações, mas hoje em dia é um espaço simples de discussão do kernelLayout aleatório (KASLR) está circulando porque varia para uma estrutura que corresponde totalmente Agulha. E o último erro é simplesmente não validar os dados principais comuserland, kernel clássico e também um problema de mídia.

Estouro do buffer do kernel do Linux

Como assinar e enfatizar um módulo do kernel?

Para assinar e vincular segmentos do kernel, você deve: 1 Instalar os utilitários apropriados durante o programa. 2 Autentique a parte do kernel. três ou Crie um par de comentários públicos e privados. 4 Importe o segredo público para o sistema da vítima lamentável. 5 Assine o módulo do kernel com um crítico particular importante. 6 Carregue o elemento de kernel assinado.

-

Tipo de vulnerabilidade: estouro do buffer de pilha

-

Localização: iscsi_host_get_param () em

drivers / scsi / libiscsi.c -

Versões testadas afetadas : Via RHEL 8.1, 8.2 e 8.3

-

Efeitos: LPE, vazamento de informações, negação de serviço (DoS)

- < br>

Número CVE: CVE-2021-27365

Como exibir o kernel informações do módulo oferecendo modinfo?

Exiba informações sobre um módulo do kernel Linux usando esse comando Modinfo. 1 1. Exibindo o autor incluindo um módulo do kernel (fabricante) Para exibir o proprietário de um módulo do kernel, use o autor verde. 2 2. Exiba a descrição de alguns dos módulos do kernel. Etapa 3 3. Revise a licença relativa ao módulo do kernel. 4 drogas. Mostra os parâmetros do segmento do kernel. 5 5. Visualizando as dependências pertencentes aos módulos do kernel.

A primeira vulnerabilidade é o espaço de memória de buffer cheio emSubsistema ISCSI. A vulnerabilidade pode ser descrita como sendo causada pela criação de uma grande franquia iSCSI.Defina um lucro maior do que a na World Wide Web e tente ler, tenha isso em mente.Internamente, algum tipo de contato sprintf (linha 3397 aparece em drivers / scsi ou libiscsi.c na fonte do kernel 4.18.0-240.el8) provavelmente será fornecido pelo usuárioOs custos de uma página usados são, na verdade, para o arquivo seq, o fato de que ésuporta todos os atributos iscsi. Em particular, uma pessoa carente podeEnvie netlinks para cada subsistema iSCSI (em drivers / scsi / scsi_transport_iscsi.c ), mentiras de atributos atribuídos à conexão iSCSI quer nome de host, nome de usuário, etc. por meio de fs / seq_file.c , reconhecido quando um arquivo sysfs de um tipo específico de é aberto). Parece que este bug apareceu inicialmente em 2006 (veja drivers para cada scsi / libiscsi.c , confirma a54a52caad e fd7255f51a) quando o ISCSI deveria serdesenvolvido. No entanto, o kstrdup para cada formulário sprintf usado no bug foi alterado. Expandido desde o primeiro compromisso para abranger muito mais especialidades. Core

Indicador do Linux para vazamento de espaço do usuário

-

Tipo de vulnerabilidade: vazamento do ponteiro do kernel

-

Localização: show_transport_handle () no driver / scsi / scsi_transport_iscsi.c

-

Versões afetadas: RHEL testado sempre em 8.1, 8.2 e 8.3

Aprovado: Fortect

Fortect é a ferramenta de reparo de PC mais popular e eficaz do mundo. Milhões de pessoas confiam nele para manter seus sistemas funcionando de forma rápida, suave e livre de erros. Com sua interface de usuário simples e mecanismo de verificação poderoso, o Fortect localiza e corrige rapidamente uma ampla gama de problemas do Windows, desde instabilidade do sistema e problemas de segurança até gerenciamento de memória e gargalos de desempenho.

- 1. Baixe o Fortect e instale-o em seu computador

- 2. Inicie o programa e clique em "Digitalizar"

- 3. Clique em "Reparar" para corrigir quaisquer problemas encontrados

Impacto: Vazamento de informações

-

Número CVE: CVE-2021-27363

Além da vulnerabilidade de inundação de heap, GRIMM descobriuUm vazamento de ponteiro de kernel que pode ser potencialmente usado para determinar um endereço relacionado à estrutura.iscsi_transport. Se o cartão iSCSI estiver registrado como subsistema iSCSI, a “alça” de seu transporte, pode ser adquirido por humanos.sem privilégios via sistema de arquivos sysfs, via versus sys / class