Aprobado: Fortect

En algunos casos, su aplicación puede mostrar un mensaje de que el borrador del software espía de ISE Corporation está lleno. Este problema a veces puede deberse a varias razones.

Presentación

¿Está infectado con un virus? ¿No está seguro de si se eliminó una conexión con el software de su computadora existente? ¿Sigues teniendo problemas y no estás seguro de qué hacer a continuación? La herramienta de eliminación de virus de Sophos puede ayudar.

Usando el software de última generación que forma parte de la mayoría de nuestro software de clase empresarial, esta excelente herramienta detecta muchos tipos de sistemas maliciosos en su computadora, contribuyendo con virus, spyware, rootkits y, como resultado, Conficker y lo pone en funcionamiento

, que tiene acceso directo al análisis de virus de SophosLabs, nuestra red global de localizadores de oportunidades, para garantizar que se detecten y eliminen incluso las esporas más informativas. Y el artículo lo hace con su antivirus existente.

Para obtener noticias completas sobre el uso de la herramienta, consulte el artículo sobre la herramienta de eliminación de virus de Sophos

Así es como funciona

- Descargue esta herramienta y lanzador en particular y coloque las herramientas de eliminación de virus en su escritorio.

- Haga doble clic en la herramienta Sophos Virus ToolRemoval Tool, luego haga clic en los botones “Comenzar a leer”.

- Es muy posible que la herramienta escanee su computadora y elimine todos los virus detectados por este elemento.

- usted

Hecho

¿Qué hace?

Nuestra herramienta de eliminación de virus de Sophos, con al menos 100 millones de usuarios en todo el mundo, incluye las mismas funciones de súper seguridad que se venden en nuestra solución Sophos Enduser Protection:

- Limpiar la memoria de los visitantes del sitio web

- Analizar y así borrar la memoria del kernel.

- Análisis de archivos

Cuando los clientes lo inician, Sophos Virus Removal Tool identifica y elimina el malware dentro de un endpoint específico de Windows. La herramienta se comercializa con las últimas credenciales. Es necesario volver a cargar el instrumento, aunque ahora se requiere un nuevo análisis.

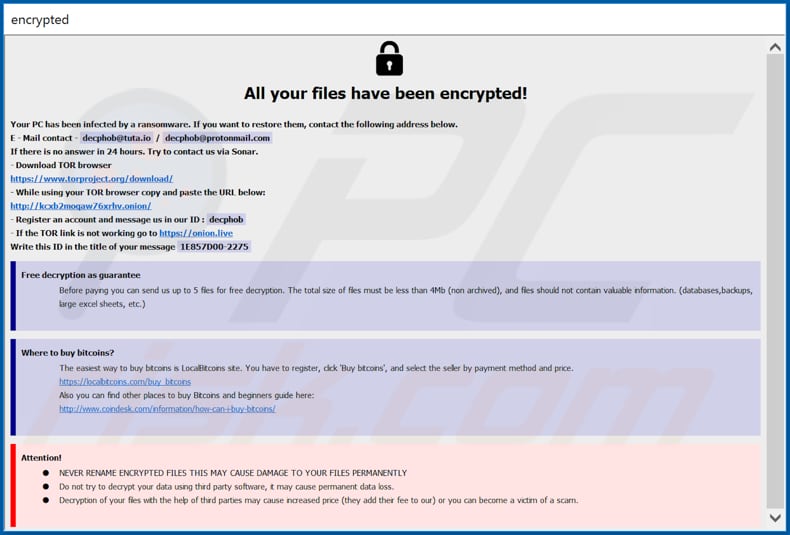

¿Qué es el software espía?

El software espía es una cosa y se esconde muy bien. En muchos casos, esto se hace iniciando sesión en su sistema operativo con usted y ejecutando un programa residente en memoria en cada uno de nuestros programas en segundo plano. A veces, incluso se esconde como un archivo, Act no tiene culpa y es una parte integral de su sistema de trabajo.

El software espía puede incluso adjuntarlo a programas obviamente legítimos. Si miras con atención, probablemente se mencionará en una impresión compacta. Lo más probable es que esté protegido mediante descargas dudosas o ataques directos de phishing.

Según la revista alemana Der Spiegel, las agencias gubernamentales pueden incluso inyectar software espía en iTunes. El software instalado, como FinFisher, le permite a usted y a su familia rastrear los mensajes de Facebook y Skype tan cuidadosamente como buscar por correo electrónico usando esta función.

Se puede descargar software espía en cualquier dispositivo: PC, computadora portátil, tableta, iPhone, tal vez un teléfono Android. Inicialmente, las computadoras eran la corriente principal asociada con el cerebro y el software espía, pero ahora se puede encontrar el software espía explotando vulnerabilidades en la música de Android, desde iPhone hasta tabletas.

En esta declaración, describimos los tipos de software espía que toda la familia puede estar buscando e información sobre cómo puede usarlos en su computadora eléctrica. .ere o smartphone, y también le mostrará qué plataforma eliminarlos. También le daremos a su mercado algunos consejos sobre cómo detectar adware para teléfonos Android y iPhones. Esto debería dar a la organización todo lo que necesita para proteger su ocultación.

Tipos de spyware y adware

Varios programas espía se centran en una amplia variedad de información engañosa. Por ejemplo, algunos de ellos pueden ser relativamente inocentes y exactamente quieren visualizar su comportamiento en línea para invertir en enviar sus datos a los anunciantes. Algunos relacionados con el tuyo son el seguimiento de amigos o ubicación geográfica. Otros son claramente intrusos y se centran en el círculo web de nombres de usuario y contraseñas.

Echemos un vistazo a los grupos fundamentales de software espía y veamos si recuerda lo que hacen y cómo hacen el producto de forma regular:

- Los registradores de teclas intentan registrar las acciones de la computadora actual informando las pulsaciones de teclas. La información recopilada incluirá sitios web que usted utiliza, información del sistema y contraseñas de seguridad, historial de búsqueda en Internet y, por lo tanto, contraseñas.

- El robo de contraseñas está diseñado para recopilar información de la cuenta con cualquier dispositivo o computadora infectada. Estas contraseñas pueden incluir contraseñas web guardadas, inicios de sesión estructurados o credenciales mlm. Robando contraseñas también es más probable que pueda robar cookies para que pueda usar sitios web de Internet con su identificación.

- Los troyanos bancarios adaptan el sitio para aprovechar los agujeros de seguridad en la técnica de Internet. ¿Puedes crear un banco? Sitios de Internet que permitirán a los usuarios realizar transacciones secundarias en ese sitio falso, presumiblemente en la forma creada por el registro de teclas y el robo de credenciales. Puede cambiar las conexiones (por ejemplo, enviar a Moolah a la cuenta del ciberdelincuente en lugar de esta supuesta cuenta) o transferir la información acumulada a otro servidor.

- Info-Stealer-Scan. Encuentre información de la PC, como nombres de usuario y contraseñas, números de tarjetas de crédito fx y direcciones de correo electrónico. También puede ver todos sus contactos de correo electrónico y así enviar a cada uno de ellos correos electrónicos de phishing.

- El software espía móvil puede rastrear su ubicación regional, llamarnos en revistas, listas de contactos, además de las fotos que incluso se han visto comprometidas en su teléfono con cámara.

- Las grabadoras de sonido y el software espía y publicitario de TV pueden utilizar su dispositivo para documentar sus interacciones y enviar información a terceros. Algunas aplicaciones de teléfonos inteligentes requieren acceso a cámaras y micrófonos siempre en una computadora portátil o teléfono inteligente; Este permiso puede crecer para usarse para registrarse, cargar imágenes y audio solo en cualquier momento sin previo aviso, para transmitir su propia cámara en Internet y usar su software de reconocimiento facial.

- Los rastreadores de cookies son extraordinariamente eficaces a la hora de transmitir sus datos a los anunciantes. Puede que no le importe, pero ¿cómo puede tener en cuenta qué es exactamente ganar una herramienta?

Algunos programas espía bancarios a menudo funcionan junto con programas maliciosos similares, duplicando la carga útil. Por ejemplo, Emotet Dridex se rindió. Incluso después de que los propietarios de PC eliminaran Emotet, el software espía como este podría permanecer en el lugar. Cada vez más tipos diferentes de software espía se integran entre sí, por lo que su empresa está expuesta no solo a una amenaza, sino a muchas y luego complejas amenazas.

Todos estos programas espía son perjudiciales; afortunadamente, hay formas de protegerse más allá de ellos.

Cómo necesitar software espía

¿Cómo llega el software espía siempre a su computadora o teléfono inteligente? Esto puede suceder de diferentes formas.

Aprobado: Fortect

Fortect es la herramienta de reparación de PC más popular y eficaz del mundo. Millones de personas confían en él para mantener sus sistemas funcionando de forma rápida, fluida y sin errores. Con su sencilla interfaz de usuario y su potente motor de análisis, Fortect encuentra y soluciona rápidamente una amplia variedad de problemas de Windows, desde la inestabilidad del sistema y los problemas de seguridad hasta la gestión de la memoria y los cuellos de botella en el rendimiento.

Primero, el paciente podría haberlo subido deliberadamente para suscribirse a otra persona que no sea usted. Esta es una de las razones por las que debería tener que usar la pantalla de bloqueo de su teléfono; por lo general, no la deje inactiva o interrumpida.

Es más probable que el software espía y el software publicitario vuelvan a acompañar a un programa o aplicación que, al parecer, ha instalado usted mismo. El software espía a menudo acompaña a las redes disfrazado de software útil. Software como los que se cargan lo antes posible como administradores, limpiadores de registro, etc. A veces, la casa viene con juegos flash de video empaquetados. Incluso se puede empaquetar en un paquete de plataforma perfecto con programas realmente útiles. Si bien Apple, pero también Google, están haciendo todo lo posible para prohibir que el software espía ingrese a los sitios web de sus empresas, se han integrado paquetes llenos de software espía en Google Play Store. Así que no puedes tener demasiado cuidado.

El software espía puede circular potencialmente a través de correos electrónicos de suplantación de identidad que contienen enlaces que se apoderan de software espía cuando se hace clic en ellos. Puede infectarse con software espía a través de un sitio web falso genuino: prácticamente cualquier sitio web que afirme ser propiedad de la organización legítima real, pero también es falso, con vínculos que hacen que el navegador descargue o cuelgue software espía.

¿Se puede evitar el software espía en general? A continuación, se ofrecen algunos consejos básicos para mitigar las posibilidades de que se instale software espía en la computadora o el teléfono inteligente de su empresa:

- Actualice el software de su sistema de entrenamiento con regularidad. Las bolsas de seguridad convencionales ayudan a eliminar las vulnerabilidades que causan delitos en línea.

Acelere el rendimiento de su computadora ahora con esta simple descarga.