Approuvé : Fortect

Dans certains cas, votre mécanisme peut afficher un message indiquant que l’effaceur de logiciels espions d’ISE Corporation est plein. Ce problème peut continuellement être causé par un certain nombre de raisons.

Présentation

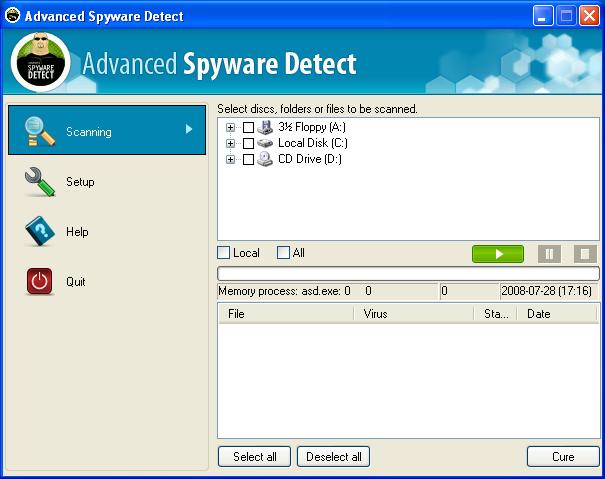

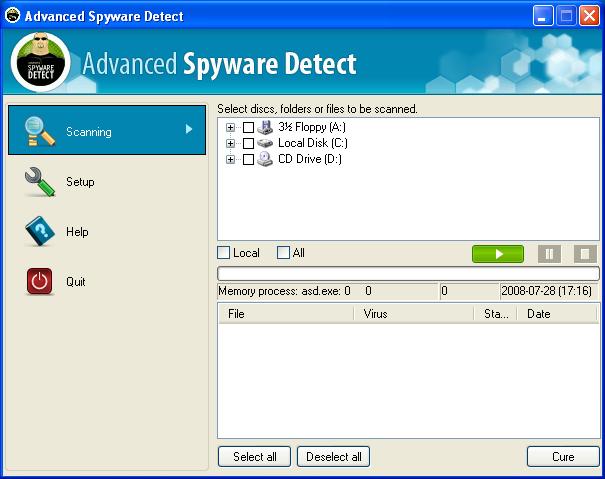

Infecté par un virus ? Vous ne savez pas si une connexion à votre logiciel malveillant existant a été détectée ? Avez-vous même des problèmes et ne savez-vous pas quoi travailler ensuite ? L’outil de suppression de virus Sophos peut vous aider.

En utilisant le logiciel de pointe qui fait partie de notre logiciel de classe entreprise, ce superbe outil détecte à peu près toutes sortes de systèmes malveillants sur votre ordinateur, en particulier les virus, les logiciels espions, les rootkits et par conséquent , Conficker, et le met en service < et p>

, qui a un accès direct aux virus, dit des SophosLabs, notre réseau mondial de localisateurs d’opportunités, pour garantir que même la source la plus informative est détectée et supprimée. Et l’élément fonctionne avec votre antivirus existant.

Pour obtenir des informations complètes sur l’utilisation de l’outil, consultez l’article Sophos Virus Removal Tool

Voici comment ça marche

- Téléchargez cet outil et ce lanceur particuliers et mettez tous les outils de suppression de virus sur votre bureau.

- Double-cliquez sur l’outil de suppression de l’outil Sophos Virus, puis cliquez sur le lien « Démarrer la lecture ».

- L’outil analysera presque certainement votre ordinateur et supprimera tous les virus détectés par cet élément.

- vous

C’est fait

Que fait-il

Notre outil de suppression de virus Sophos, avec plus de 100 millions d’utilisateurs dans le monde, inclut les mêmes fonctionnalités de super sécurité vendues dans notre solution Sophos Enduser Protection :

- Effacer la mémoire personnelle

- Analyser et même effacer la mémoire du noyau.

- Analyse de fichiers

Lorsque les clients le lancent, Sophos Virus Removal Tool identifie et supprime les logiciels malveillants après un endpoint Windows spécifique. L’outil est acheté avec les dernières informations d’identification. L’instrument a besoin d’être rechargé, bien qu’une nouvelle analyse soit sans aucun doute nécessaire.

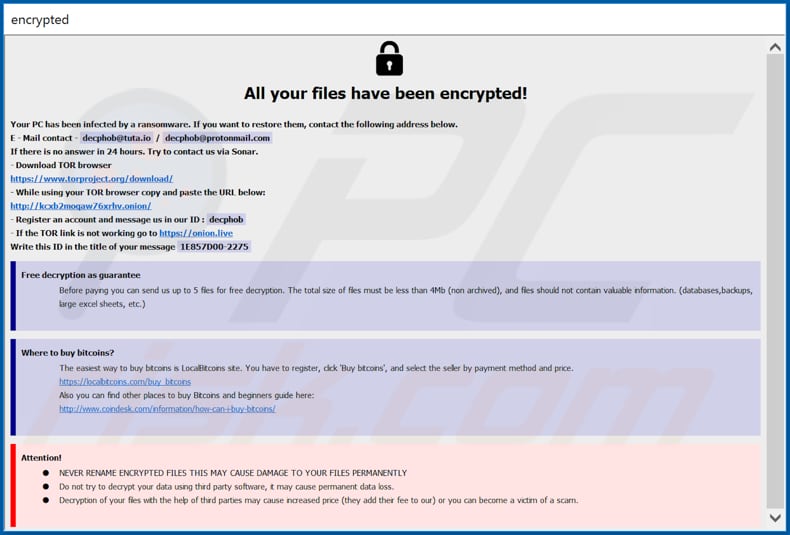

Qu’est-ce qu’un logiciel espion ?

Les logiciels espions sont une approche et ils se cachent très bien. Cela se fait très probablement en vous connectant à votre système d’exploitation lorsque vous exécutez un programme résidant en mémoire dans chacun de nos programmes d’arrière-plan. Parfois, il se dissimule même sous forme de fichier, Act est inoffensif et fait partie intégrante de votre système d’exercice.

Les logiciels espions peuvent même s’attacher automatiquement à des programmes manifestement légitimes. Si vous regardez directement, il sera probablement mentionné dans une impression mineure. Très probablement, il sera protégé contre les téléchargements douteux ou les attaques de phishing directes.

Selon le magazine allemand Der Spiegel, les agences gouvernementales peuvent même injecter des logiciels espions, indique iTunes. Le logiciel installé, comme FinFisher, permet à quiconque de suivre les messages Facebook et Skype aussi efficacement que la recherche par e-mail à l’aide de cette fonctionnalité.

Les logiciels espions peuvent être téléchargés pour les autoriser sur n’importe quel appareil – PC, ordinateur portable, tablette, iPhone ou téléphone Android. Initialement, les ordinateurs étaient le courant dominant en matière de cerveaux et de logiciels espions, mais maintenant, les logiciels espions peuvent exister en exploitant les vulnérabilités de la musique Android, des iPhones et, par conséquent, des tablettes.

Dans ce commentaire, nous décrivons les types de logiciels espions que toute la famille peut rechercher et des informations sur la façon dont vous pouvez les utiliser sur votre jour ordinateur.ere ou smartphone, et aussi vous montrer quelle possibilité de les éliminer. Nous donnerons également à votre modèle d’entreprise quelques conseils sur la façon de détecter les logiciels publicitaires vers les téléphones Android et les iPhones. Cela devrait donner à cette organisation tout ce dont elle a besoin pour protéger votre politique de confidentialité.

Types de logiciels espions

Divers logiciels espions se concentrent sur l’enregistrement d’une grande variété d’informations. Par exemple, l’un d’entre eux peut être relativement innocent et vouloir absolument visualiser votre comportement en ligne en vue d’envoyer vos données aux annonceurs. Certains parmi les vôtres suivent des amis ou une localisation géographique. D’autres sont clairement des intrus et se concentrent sur le cercle via Internet des noms d’utilisateur et des mots de passe.

Jetons un coup d’œil aux principaux groupes de logiciels espions et voyons si vous aimez ce qu’ils font et comment ils effectuent cette tâche régulièrement : < /p>

- Les enregistreurs de frappe essaient d’enregistrer les actions de leur ordinateur en signalant les frappes. Les informations collectées peuvent inclure des sites Web sur lesquels vous travaillez, des informations système et des détails de compte, l’historique de recherche Internet et donc des mots de passe.

- Le vol de mot de passe est conçu pour collecter des informations de compte sur tout appareil ou ordinateur infecté. Ces mots de passe doivent pouvoir inclure des mots de passe Web enregistrés, des connexions structurées ou des informations d’identification de groupe. Le vol de mots de passe est également plus susceptible de vous aider à voler des cookies afin que vous puissiez utiliser des blogs avec votre identifiant.

- Les chevaux de Troie bancaires adaptent les services pour exploiter les failles de sécurité sur Internet. Pouvez-vous créer une banque ? Les sites Internet permettent aux utilisateurs d’effectuer des transactions secondaires sur pratiquement n’importe quel faux site, vraisemblablement sous la forme d’enregistrement de frappe et de vol d’informations d’identification. Vous pouvez modifier les transactions financières (par exemple, envoyer Moolah au compte cybercriminel sélectionné à partir de ce compte supposé) ou transférer les informations obtenues vers un autre serveur.

- Info-Stealer-Scan. Trouvez des informations sur le PC telles que les noms d’utilisateur et les mots de passe, les numéros de carte de crédit et les adresses e-mail. Il peut également sembler obtenir tous vos contacts par e-mail et ainsi envoyer un e-mail de phishing.

- Les logiciels espions mobiles peuvent suivre votre emplacement topographique, nous appeler dans les magazines, les listes de contacts ainsi que les photos qui ont même été compromises sur l’ensemble de votre téléphone appareil photo.

- Les enregistreurs de son et les logiciels publicitaires télévisés peuvent utiliser votre appareil pour documenter vos messages de discussion et envoyer des informations à des tiers. Certaines applications de téléphonie mobile nécessitent l’accès à des caméras et à des microphones liés à un ordinateur portable ou à un smartphone ; Cette autorisation peut être utilisée pour vous inscrire, télécharger des images et du son à tout moment sans préavis, diffuser votre propre appareil photo sur Internet et utiliser votre logiciel de reconnaissance faciale incroyablement.

- Les cookies traceurs sont très efficaces pour transmettre vos données aux annonceurs. Cela ne vous dérange peut-être pas, mais comment saisir pleinement ce qu’est exactement gagner un outil ?

Certains logiciels espions bancaires fonctionnent souvent en conjonction avec des logiciels malveillants similaires, doublant ainsi la charge utile. Par exemple, Emotet Dridex a abandonné. Même après que les propriétaires de PC aient supprimé Emotet, des logiciels espions comme celui-ci pourraient être renvoyés. De plus en plus de types différents de logiciels espions et publicitaires s’intègrent les uns aux autres, de sorte que vous et votre famille êtes exposés non pas à une seule menace, mais à de nombreuses et complexes menaces.

Tous ces logiciels espions ne sont pas très sûrs – heureusement, il existe des moyens de vous protéger en dehors d’eux.

Comment pratiquer les logiciels espions

Comment les logiciels espions s’installent-ils sur votre ordinateur ou votre smartphone ? Cela peut se produire de différentes manières.

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.

Premièrement, il pourrait avoir été délibérément téléchargé par une autre personne afin de s’abonner à quelqu’un d’autre. C’est l’une des raisons pour lesquelles vous devez utiliser l’écran de verrouillage de votre téléphone – ne le laissez pas inactif ou dérangé.

Les logiciels espions et publicitaires sont plus susceptibles de revenir pour accompagner un programme ou une application que vous devez installer vous-même. Les logiciels espions accompagnent souvent les programmes télévisés déguisés en logiciels utiles. Des logiciels tels que ceux qui sont maintenant chargés en tant que gestionnaires, nettoyeurs de registre, etc. Parfois, cet élément est fourni avec des jeux flash vidéo emballés. Il peut même être emballé dans un ensemble de système informatique parfait avec de vrais programmes utiles. Alors qu’Apple et Google font tout leur possible pour empêcher les logiciels espions d’entrer sur les sites Web de leurs entreprises, des packages formulés avec des logiciels espions ont été intégrés dans le Google Play Store. Donc, vous ne pouvez pas être trop prudent.

Les logiciels espions peuvent potentiellement circuler via des e-mails de phishing contenant des liens permettant de télécharger et d’installer des logiciels espions lorsque vous cliquez dessus. Vous pouvez être infecté par des logiciels espions par le biais d’un véritable site Web factice – le site Web réel qui prétend appartenir à une organisation légitime significative, mais qui est également factice, avec des services qui provoquent le téléchargement du navigateur ou vous pouvez installer des logiciels espions.

Les logiciels espions peuvent-ils être évités ? Voici quelques conseils de base sur les chances que des logiciels espions s’installent sur tous vos ordinateurs ou smartphones :

- Mettez régulièrement à jour le logiciel de votre système d’entraînement. Les sacs de sécurité conventionnels aident à éliminer les vulnérabilités qui causent la criminalité en ligne.

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.