Manchmal kann Ihr System einen fantastischen Fehler anzeigen, der auf Keylogger-Spyware hinweist. Dieses Problem kann verschiedene Ursachen haben.

Genehmigt: Fortect

g.Keylogger, auch bekannt als Keylogger, sind Programme, im Wesentlichen Hardwaregeräte, die Aktivitäten im Freien (Tastenanschläge) während der Tastatur verfolgen. Keylogger sind eine großartige Form von Spyware, die Benutzern nicht bewusst macht, dass sie verfolgt werden können.

Ein Keylogger ist eine bedrohliche Form von Spyware. Sie geben vertrauliche Daten über die Tastatur ein und denken, dass Sie normalerweise niemand ansieht. Tatsächlich zeichnet die Keylogger-Richtlinie sorgfältig alles auf, was Sie eingeben. Keylogger können Aktivitätsüberwachungssoftware bleiben, die Kriminellen den Zugriff auf Ihre persönlichen Daten ermöglicht.

g.

Wie greift ein Keylogger auf Ihren Computer zu?

Tut ein Anti Spyware-Anfrage einen Keylogger erkennen?

Spyware Diese Apps können keine elektronischen Keylogger empfangen, aber sie können viele Software-Keylogger erkennen, unter Quarantäne stellen, deaktivieren und übernehmen.

Ist das Problem illegal einen Keylogger auf Ihrem speziellen Computer installieren?

Ein Keylogger kann illegal sein, wenn Sie ihn für Strafverfolgungszwecke verwenden, indem Sie persönliche Informationen und Fakten sowie Finanzinformationen stehlen. Noch illegaler ist es, Malware auf dem Computer einer Person ohne deren Wissen zu installieren.

Keylogger kann auf verschiedene Arten auf Ihrem eigenen Laptop installiert werden. Jeder, der mit dem Computer einer Person verbunden ist, kann es installieren; Keylogger können während der meisten Viren oder jeder Gruppe von Anwendungen auftreten, auch wenn sie fälschlicherweise unschuldig erscheinen. Dies ist einer der Gründe, warum Sie Ihre Dateien fast immer von der neuesten vertrauenswürdigen Quelle herunterladen sollten.

Keylogger-Software

Wirkt Anti-Spyware Software einen Keylogger entdeckt?

Spyware Diese Anwendungen können Hardware-Keylogger nicht abfangen, obwohl sie sehr Software-Keylogger erkennen, unter Quarantäne stellen, deaktivieren und entfernen können.

Software-Keylogger für den Fernzugriff können lokalen Zugriff haben, um tatsächlich alle protokollierten Daten von einem entfernten Standort aus aufzuzeichnen. Diese Meldung kann mit folgenden Methoden zustande kommen:

- Laden Sie die gesamten Daten auf eine echte Website, Datenbank oder einen FTP-Server hoch.

- Regelmäßiges Senden von Daten an eine zuvor festgelegte E-Mail-Adresse.

- Übertragen Sie die Bandbreite drahtlos über dieses angeschlossene Hardwaresystem.

- Software, mit der Sie eine Remote-Verbindung zum lokalen Computer oder Laptop herstellen können.

Zusätzliche Funktionen, die von einigen Anforderungs-Keyloggern bereitgestellt werden, können zusätzliche Informationen anzeigen, ohne eine Tastatur zur Eingabe zu verwenden. Dazu gehören:

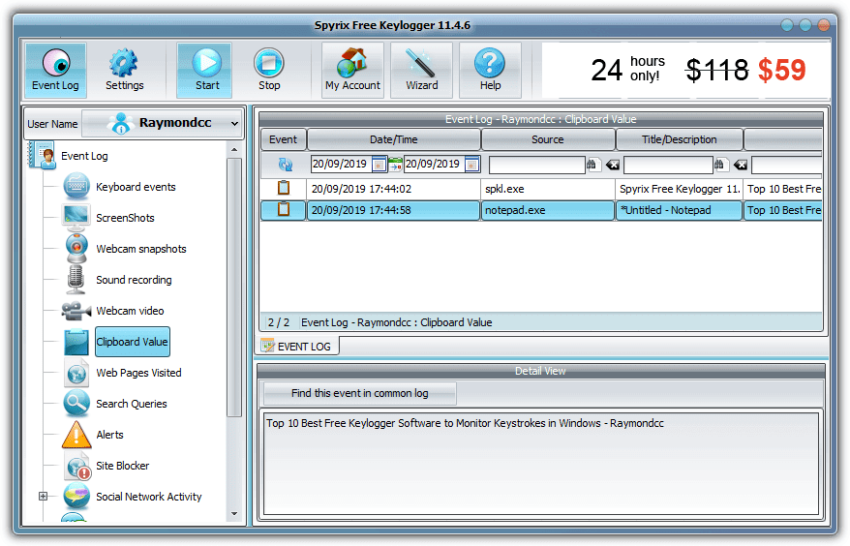

- Zwischenablage verschieben – alles, was kopiert werden kann, wird wie in der aktuellen Zwischenablage gespeichert.

- Random Screen Recorder: Synchronisierte Screenshots Ihres Computers werden immer gespeichert.

- Texterfassungskontrolle: Die Windows-API ermöglicht es Programmen, die eindeutige Texterkennung bestimmter Steuerelemente anzufordern, was bedeutet, dass zusätzliche Informationen zu Ihrem Konto erfasst werden können, selbst wenn Ihr eigenes Passwort säumig ist (die Sternchen, die Sie sehen, wenn Sie ein Passwort eingeben in guter harter Form).

- Activity Tracker: Zeichnen Sie geöffnete Ordner und Programme in Fenstern auf und machen Sie jeweils einen Schnappschuss.

- Das Halten von Suchbegriffen, Instant Messaging, FTP-Uploads in Form von ausreichendem Grund, andere Dinge in seinem Internet zu tun.

Keylogger-Hardware

Genehmigt: Fortect

Fortect ist das weltweit beliebteste und effektivste PC-Reparaturtool. Millionen von Menschen vertrauen darauf, dass ihre Systeme schnell, reibungslos und fehlerfrei laufen. Mit seiner einfachen Benutzeroberfläche und leistungsstarken Scan-Engine findet und behebt Fortect schnell eine breite Palette von Windows-Problemen - von Systeminstabilität und Sicherheitsproblemen bis hin zu Speicherverwaltung und Leistungsengpässen.

Hardware-Keylogger können installierte Software buchstäblich ohne jede Aktion kontrollieren. Beispiele:

- Tastaturhardware. Diese Kameras verwenden ein Stück Hardware, das irgendwo zwischen der Computertastatur und dem Vapor-Computer eingefügt wird, normalerweise entlang der Kabelverbindung der Tastatur. Natürlich gibt es fortschrittliche Implementierungsverfahren, die verhindern, dass sich das Gerät von außen sichtbar anfühlt. Diese Art von Hardware-Keylogger hat die Stärke, dass sie nicht softwarebasiert ist und von keiner Software erkannt werden kann.

- Wireless Keyboard Analyzer: Signale, die von der drahtlosen Haupttastatur an Ihr Gerät gesendet werden, können vom Bluetooth Analyzer abgefangen werden.

- Tastaturüberlagerungen. Overlays werden normalerweise oft in Fällen von Geldautomatendiebstahl verwendet, bei denen Angreifer die PIN des Benutzers identifizieren. Dieses Gerät soll angeblich so konzipiert sein, dass es sich in den Personal Computer einfügt, weshalb Experten sagen, dass Menschen nichts über seine Existenz wissen.

Wie kann ich einen Keylogger erkennen und entfernen?

Es gibt normalerweise viele Möglichkeiten, einen echten Keylogger zu erkennen, aber keiner davon ist einzigartig, und wenn Sie Grund zu der Annahme haben, dass es sich bei Ihrem aktuellen Computer um einen Keylogger handelt, empfehlen wir alle eine Reihe dieser Taktiken: für jeden p>

- Beginnen Sie mit Ihrem Antivirenprogramm, das häufig einen bestimmten Keylogger in Ihrem Prozess erkennen kann.

- Führen Sie ein Programm wie Spybot Search and Destroy oder MalwareBytes aus, um tatsächlich zu prüfen, ob bestimmte Typen empfangen werden.

- Überprüfen Sie das Ziel der eigenen Liste, indem Sie unter Windows Strg + Alt + Entf drücken. Erkunden Sie unsere aktuellen Aufgaben und falls Sie in keinem dieser Unternehmen gefunden werden, suchen Sie in den Suchmaschinen.

- Analysieren Sie die neuesten Dateien, die auf Ihrem Firmenlaufwerk gespeichert sind. Untersuchen Sie den Inhalt von Dateien, die wahrscheinlich häufig aktualisiert werden, da es sich möglicherweise um Aufzeichnungen handelt.

- Verwenden Sie das System Configuration Utility, um festzulegen, dass Programme geladen werden, wenn der Computer gestartet wird. Sie können auf diese Liste zugreifen, indem Sie „msconfig“ direkt in das Feld „You Fill“ eingeben.

Leitfäden zu Veracode-Sicherheitsbedrohungen

Kann Spyware Tastenanschläge aufzeichnen?

Spyware ist eine Malware, die Ihre Aktionen aufzeichnet. Ein Keylogger zeichnet Tastenanschläge auf Ihrer Computertastatur auf. Mit diesem Hinweis kann ein Hacker Ihren Benutzernamen und anschließend das Passwort mehrerer Websites herausfinden, ohne jemals sehen zu müssen, was normalerweise auf dem Bildschirm angezeigt wird.

Wie installieren Hacker einen Keylogger?

Wie könnten Keylogger verbreitet werden? Keylogger können über ein World-Wide-Website-Skript verbunden werden. Dies ist zweifellos das Ergebnis der Ausnutzung eines anfälligen Browsers mit dem Push eines Keyloggers, wenn der gesamte Benutzer eine bösartige Website betreibt. Einige Keylogger können exklusive infizierte Mechanismen verwenden und manchmal andere Malware verwenden und aufhängen, um das System anzuzeigen.