Debe revisar estas recomendaciones de corrección cuando toda su familia reciba un error de auditoría de configuración del kernel de Linux.

Aprobado: Fortect

Información general

- Sugerencia: soporte de auditoría

- Tipo: booleano

- Depende de:

CONFIG_NET - Definido con respecto a init/Kconfig

- Núcleos de Linux encontrados: 2.6.6-2.6.39, 3.0-3.19, 4.0-4.20, 5.0-5.16, 5.17-rc+HEAD

Texto de ayuda

Habilite una infraestructura de monitoreo que puede ser muy utilizada con otrosSubsistema kernel, como en SELinux (que requiereregistrar la salida de mensajes de texto avc). Supervisión de llamadas del sistema habilitada solamenteen qué arquitecturas puede ser compatible.

Materiales

LCDDb

Fuentes

Esta página puede ser necesariamente actualizada por el software libre Open) (software librelkddb (ver fuentes de lkddb).

Google Autolink (y anuncios)

El marco de auditoría de Linux expone un sistema de auditoría compatible con el perfil de protección de acceso controlado (CAPP) cuando recopila de forma segura información sobre todos los procedimientos de seguridad (o no relacionados con la seguridad) en la plataforma. Esto puede ayudar Para ayudarlo a monitorear las actividades realizadas en un nuevo sistema.

Linux Audit ayuda a que su sistema sea más estable al brindarle la capacidad de analizar en detalle lo que podría sucederle a su sistema. Sin embargo, no proporciona ninguna seguridad doméstica adicional por sí misma: no protege su mecanismo de fallas en el código de área o vulnerabilidades de cualquier tipo. En cambio, la auditoría es útil para seguir el rastro de estos problemas, y usted toma medidas de garantía adicionales para evitarlos.

El marco de auditoría funciona, tal vez escucha un evento informado por esos kernel y lo escribe en el archivo de marca.

Nota. Se corrigió la compatibilidad del entorno de auditoría con las botellas WAS en Linux 3.15, consulte [1]. La interpretación de las entradas de auditoría aún debería ser difícil porque el identificador del espacio de nombres realmente es compatible. La tarea aún se está ejecutando, comprenda [2].

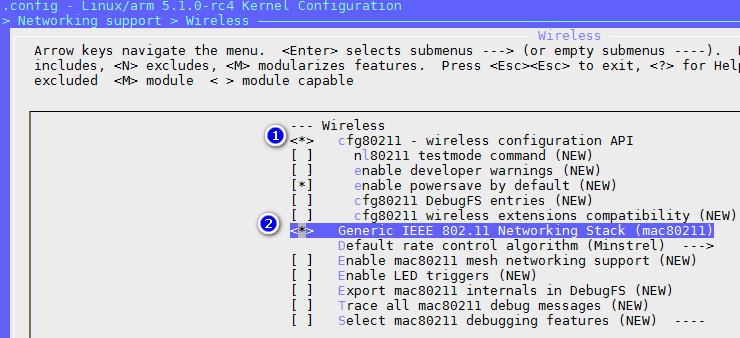

Configuración

In-Kernel-Audit está disponible para Linux (desde 4.18), linux-lts (desde 4.19), linux-zen (desde 4.18) y Linux mejorado. Para núcleos personalizados, CONFIG_AUDIT debe estar habilitado.

La auditoría puede existir habilitada en el arranque, configurando audit=1 como un parámetro del kernel. Esto asegura que todas las técnicas que se ejecutan antes de que se inicie el demonio del analizador son enormes en el kernel como si estuvieran siendo verificadas. De lo contrario, algunos procesos ya no se inspeccionarán adecuadamente. Véase auditd(8).

Nota. Para eliminar completamente la contabilidad y eliminar la auditoría de mensajes de los registros, puede establecer audit=0 fast como una opción de kernel adecuada y/u ocultar systemd-journald-audit. Zócalo.

El marco de auditoría consiste casi definitivamente en el daemon auditd, que es la causa principal para recibir mensajes de auditoría generados a través de la interfaz del motor de contabilidad y enviados por la aplicación, así como por el sistema de actividades.

- auditctl: para controlar el comportamiento conectado del daemon al agregar fly, reglas, etc.

/etc/audit/audit.rules: creado a partir de características y varias configuraciones para el demonio auditd.- aureport: genere un informe sobre la actividad en un motor de búsqueda dedicado

- ausearch: varios eventos

- auditspd: nuevo demonio que posiblemente se puede usar para reenviar notificaciones de matrimonio a otras aplicaciones en lugar de escribirlas en el disco en algún tipo de registro de auditoría

- autrace: este comando se puede usar para ayudar a rastrear un proceso, similar a strace.

/etc/audit/auditd.conf: aplicación de configuración relacionada con el registro del kernel.

Agregar reglas

Antes de agregar soluciones, debe comprender cuándo el cobertizo de auditoría puede ser realmente granular y las especificaciones de cada regla deben probarse rápidamente antes de que pueda constituir un uso efectivo. De hecho, una regla puede desbordar todos los registros en cuestión de minutos.

Comprobar acceso a archivos y listas

La forma más sencilla de utilizar la plataforma de análisis es registrar directamente los tiempos de acceso a los archivos que necesita.Para hacer mi, su empresa debe usar -w para buscar para lograr un nuevo archivo o directorio.El dicho más simple en la configuración es el acceso de la canción a un archivo passwd específico:

# auditctl -w /etc/passwd -p rwxa

# auditctl -w /etc/security/

El primer hechizo sigue a cada lectura de r, elimina w, ejecuta x, pasa las características de a a manual El archivo /etc/security/.

# auditoríactl -l

# auditctl -D

Una vez que las reglas ya han sido validadas, se pueden agregar a este archivo /etc/audit/audit.rules de la siguiente manera: /etc/audit/audit

-w.rules -p rwxa-w /etc/seguridad/

Comprobar llamadas del sistema

El marco de auditoría le permite verificar las llamadas al sistema realizadas con la opción -a.

Una de las reglas asociadas con la copia de seguridad es ejecutar la llamada del dispositivo chmod(2) para detectar un cambio en la propiedad de la base de datos:

# ingrese auditctl, siempre -a -S chmod

Muchas directrices y opciones sencillas están disponibles, consulte auditctl(8) en inserción a audit.rules(7).

Filtrar correo no deseado

Para evitar que muchas alertas de auditoría terminen en los registros del sistema, puede agregar una regla de exclusión a algunas de ellas asociadas:

Aprobado: Fortect

Fortect es la herramienta de reparación de PC más popular y eficaz del mundo. Millones de personas confían en él para mantener sus sistemas funcionando de forma rápida, fluida y sin errores. Con su sencilla interfaz de usuario y su potente motor de análisis, Fortect encuentra y soluciona rápidamente una amplia variedad de problemas de Windows, desde la inestabilidad del sistema y los problemas de seguridad hasta la gestión de la memoria y los cuellos de botella en el rendimiento.

/etc/audit/rules.d/quiet.rules

Excluir

-A, siempre -F msgtype=SERVICE_STARTExcluya -A, asegúrese de -F msgtype=SERVICE_STOPExcluir -A, siempre Msgtype=BPF

No olvide -f y verifique la configuración (arréglela si es necesario) y vuelva a crecer