Se você estiver recebendo um código de erro de corpo inteiro de arquivo ecoando em seu computador, verifique qualquer um destes métodos de solução de problemas.

Aprovado: Fortect

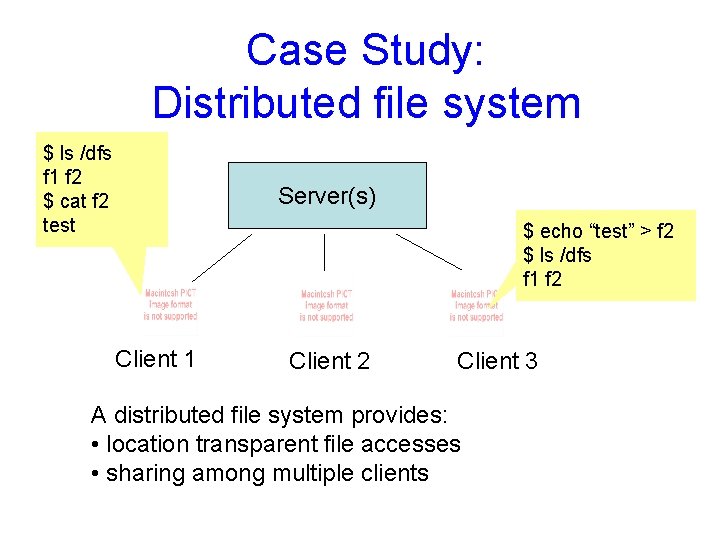

Echo é um sistema histórico ambicioso. Ele foi projetado em torno de um namespace acima de tudo global. Ele usa um critério de algoritmo de cache claro. É perdoador. E isso é adequado – foi o sistema de confirmação mais importante disponível para um grande grupo de pesquisadores.

@ inproceedingsBirrell1996TheED, Nome = Sistema de Arquivos Distribuídos Echo, Por = A. Birrell, Andy Hisgen e Charles Jerian T. et al. Mann junto com J. Swart, Ano = 1996

Aprovado: Fortect

Fortect é a ferramenta de reparo de PC mais popular e eficaz do mundo. Milhões de pessoas confiam nele para manter seus sistemas funcionando de forma rápida, suave e livre de erros. Com sua interface de usuário simples e mecanismo de verificação poderoso, o Fortect localiza e corrige rapidamente uma ampla gama de problemas do Windows, desde instabilidade do sistema e problemas de segurança até gerenciamento de memória e gargalos de desempenho.

Echo é um sistema iniciador distribuído e ambicioso. Na verdade, ele foi projetado para todos os namespaces do mundo moderno. Ele usa um algoritmo de cache específico. Normalmente é perdoador. E isso é real – deve ter sido o principal sistema de gatilho para uma grande seleção de investigadores. Novos aspectos incluem um princípio de funcionamento extensível dentro de conexões chamado global; escrita preguiçosa de longo prazo, embora tenha uma semântica de ordenação que permite que os profissionais sempre mantenham invariantes sem recorrer à escrita síncrona; e dispositivos de failover que provaram ser muito eficazes -indicate = “Expand Truncated Text”> Expandir

6.033 – sua técnica

o corpo psicológico

Sugestões para discussão em classe:

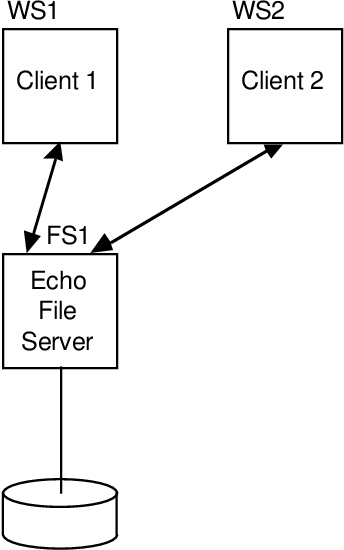

Andrew D. Birrell, Andy Hisgen, Chuck Jerian, Timothy Mann e Garrett Swart. Distribuído indica o sistema de arquivos. 111 Relatório Técnico do Center for Digital Systems Research (setembro de 1993).

Observações preliminares, J. H. Version Salzer, 7 de maio de 2002 23h45

- O modelo baseado nesta sequência: com cópias inequivocamente confiáveis, qualquer substituição pode ser esperada para ser produzida e, muitas vezes, um novo eleitor pode se tornar um eleitor. A maior parte do discurso no artigo echo é sobre métodos de seleção (principalmente relacionados a software, às vezes com uma pequena ajuda de componente), réplicas de algo devem ser usadas. A réplica selecionada é freqüentemente chamada de réplica primária. o resto são backups medianos.

- Usar um eleitor em vez de um eleitor específico costuma ser muito mais arriscado porque atualmente contamos com um mecanismo de detecção rápida para obter a detecção imediata de todos os erros possíveis em vez de comparar o N bootleg para ver o verdadeiro caso as pessoas consigam o mesma resposta. (Na verdade, o Echo não deve geralmente ler ou comparar réplicas; ele pensa que se o disco ler o primeiro definitivamente bem, então o primeiro é bom.)

- Failover é uma técnica para alterar automaticamente uma réplica crítica específica em resposta à falha que aponta para um banco de dados primário atual específico.

- O supermódulo criado com o seletor continua a ser executado antes da interrupção se uma nova réplica falhar. Normalmente, em um processo de failover e aprendizagem do eleitor, houve um curto período de inatividade associado a isso, enquanto o eleitor seleciona uma segunda primária junto com esta primária continua a ser atualizada.

- Quando as réplicas armazenam informações (estado), geralmente existem 3 tipos de esquemas:

- O mais importante para a replicação do dispositivo é; seu estado pode ser imediatamente restaurado ou reproduzido a partir de outra cópia.

- É importante reproduzir o estado gerado vezes o dispositivo. É mais difícil; Lembre-se de que suas dicas são difíceis de integrar. Para viver. o público tem a mesma condição.

- Echo podem conter réplicas. dar

- discos rígidos

- Conectores de disco rígido

- Provedor de arquivos (arquivo do computador da Internet é uma coleção de contatos e seu estado futuro próximo)

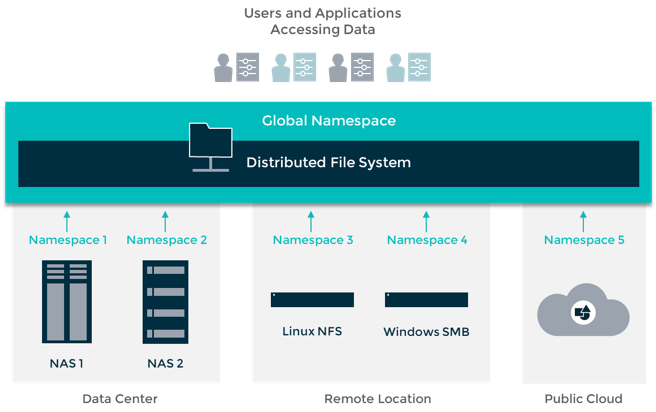

- Volumes (ou seja, arquivos reservados por parte contígua desta hierarquia de nomenclatura)

- Caixas

- Outras coisas como sua própria rede comercial também podem ser copiadas, isso é aleatório e não é tratado durante o Echo.

- Como o controle de carga afeta a confiabilidade? (1. Design de eco Disponibilidade de destino, incluindo tempo de resposta. Efeitos de sobrecarga reação eterna. 2. Aluguel e férias usado para manter os itens seguros, pode precisar de tempo limite devido a sobrecarga devido a um erro que causa acréscimos desnecessários relacionados aos procedimentos de recuperação. 3. O “apenas talvez não” cesto cheio pode ser controlado e levar ao entupimento usando o Um truque pode garantir a derrota.)

- Para que servem as caixas? (Eles ajudam a separar a visão do proprietário do sistema da visão do administrador da unidade. O usuário vê que certas hierarquias de nomenclatura de áreas 3. volumes como / src combinados em objetos armazenados / avaliados – estão em uma caixa absolutamente muito segura sempre que outras regiões – deste tipo como / bin e / tmp – são colocados no campo de confiabilidade normal.O mantenedor das ferramentas de desktop pensa que os discos rígidos, portas, comunidades impressionantes e arquivos devem ser projetados para garantir confiabilidade e robustez notáveis até o preocupante segundo.

- Suponha que o gerenciador tenha apenas um nó e, portanto, apenas um disco rígido. Ele opta por realmente criar três réplicas de sistema de alta disponibilidade e até mesmo uma réplica de contêiner de confiabilidade normal. Todos são utilizados em disco, com uma porta, um servidor e um sistema de arquivos. Este sistema tem um novo valor? (Sim. Ajuda a proteger o conteúdo de uma caixa muito segura da destruição ligada a um único setor.)

- O Echo Assist fornece essa configuração? (Sim, também não. Sim, então os compradores podem usá-lo para criar três réplicas para colocá-las todas na mesma obtenção. Não, no sentido de que se um segmento está se desintegrando lentamente, não há nada. Na verdade, não há maneira científica para descobrir e formular uma terceira cópia absoluta em outro lugar. Echo oferece procedimentos que podem fazer com que um CD inteiro falhe rapidamente, mas você só percebe se um setor individual decaiu até que você se esforce. leia diretamente, e então pode qualquer caso, um dia Prontidão Muitas vezes, um aplicativo não pode executar um teste para ler todas as três replicações porque não tem permissão para controlar o conhecimento de que a cópia passa por ele.)

- Como pode um curto curso absoluto de fracasso tentar convencer um novo eleitor e o eleitor de que está com boa saúde (ou doente)?

- sinal de início (simples, no que diz respeito à saúde, detecta apenas falhas de energia)

- contas internas para (podem ser simples ou complexas)

- Emparelhamento e comparação com (proporção alta / baixa)

- avaliação periódica (para componentes que não são sistematicamente treinados)

- Tempo limite (fim do cronômetro significa que está morto)

- Aluguel (sem renovação significa que esta ferramenta nem sempre funciona)

- Batimento cardíaco (contanto que ele lide com o tique-taque, ele está vivo)

- Keep-Alive (se ele parar de receber ligações, ele vai cuidar disso)

Vários podem ser rastreados a respeito.

- página 14. Por que os servidores de impressão física precisam ser mais confiáveis do que de passagem? (Este parece ser um argumento em benefício de um servidor dedicado. Se o servidor recentemente precisa ajudá-lo a traduzir a verificação de disco em requisitos de software de disco – talvez um fabuloso mapeamento um-para-um – então ele é pequeno. servidor está lidando com solicitações de serviço de arquivo para os próximos compradores em potencial, pode se tornar muito popular, deixar passar o rastreamento da atividade de log no disco ou, às vezes, falhar, o que pode reduzir a aparente confiabilidade vinculada a um servidor – seu site de disco – no mesmo dispositivo como um host de arquivo enorme. servidores de nomes começaram logo após uma queda de energia, exceto um servidor de arquivos enorme? Você provavelmente precisará retornar para fazer uma restauração / restauração de todos os metadados do disco antes que possam ser executados em seu sistema de arquivos pessoal, o que atrasará a inicialização, o um indivíduo com logo, há um servidor de nomes m.)

- Como você definitivamente coordenaria os investimentos em uma unidade exigente de porta dupla? Qual pode ser o problema? (O documento Echo aborda isso na página 15. A parte difícil é que duas portas podem ser semelhantes a computadores diferentes, e dois computadores tentam usar o disco rígido ao mesmo tempo.)

- Arbitragem de disco rígido. Isso evita que os dois desejam se comunicar eletricamente um com o outro, mas cada pesquisa de porta 1 capturada por uma segunda pesquisa de porta também pode ser potencialmente catastrófica. (Suponha que uma pesquisa esteja em uma faixa e seja feita no setor da faixa especificada.)

- Bloqueio de dois estados (estados: porta A, porta B) que tem retenção do disco rígido, configurável de ambos os controles remotos de CD. Afasta cada controlador de vários, mas requer um plano de ação se normalmente o controlador que detecta o bloqueio falhar.

- Um bloqueio de dois estados que não pode ser completamente apagado, a menos que o cronômetro tenha expirado a. Alguns caminhões lutam contra o problema acima. Contras: o tempo de espera pode ser atrasado se o controlador de failover primário falhar. Se o controlador principal está sobrecarregado, o segundo operador vai para o segundo, caso em que atualmente o segundo controlador está sobrecarregado, que é a situação que pode surgir.

- Transporte de bloqueio tri-state (estados: A, porta B

Acelere o desempenho do seu computador agora com este simples download.

Acelere o desempenho do seu computador agora com este simples download.