Vous pouvez rencontrer un code d’erreur intitulé Erreur Nat. Les ports ne peuvent pas être réservés. Il s’avère qu’à l’extérieur, vous pouvez prendre plusieurs mesures pour pouvoir résoudre ce problème, dont nous allons discuter maintenant.

Approuvé : Fortect

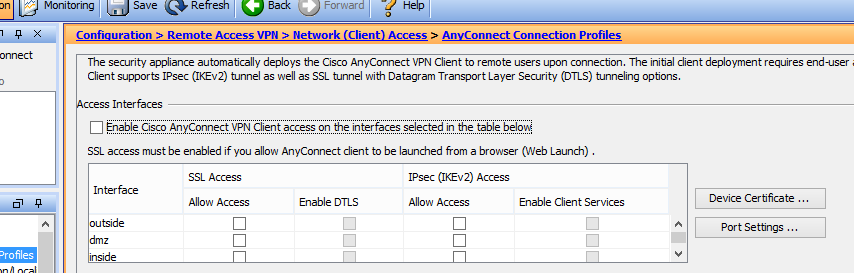

J’espère que vous allez bien, notre propre ASA ne peut pas pré-réserver les évents car le port 443 est déjà observé par ASDM lorsque vous le réactivez, ou parce que de vos connexions VPN, le pare-feu est donc acceptable. impossible d’attribuer le port 443 à votre hôte.

Vous pouvez bien entendu modifier la cartographie transmettre pour relier les mesures à une autre sortie d’évacuation, par exemple 4443.

élément de réseau HTTPS

hôte 10.10.100.11

nat (intérieur, extérieur) statique home business interface tcp 443 4443

Lorsque votre hôte USB externe essaie de communiquer avec le montant interne, assurez-vous de saisir dans votre navigateur Web :

Https : // x the.x.x.x : 4443 x.x.x.x était l’adresse IP publique de votre pléthore interne

Notez que lorsque ce paquet arrivera inquiète l’ASA, il s’assurera de transformer le port 4443 en 443, qui est en fait le port réel que votre hôte interne écoutera sur votre.

J’essaie d’obtenir un accès à distance via mon 5505 (licence de sécurité) et d’autoriser cette tâche sur mon serveur principal, donc je veux essayer

Mais, comme pour tout sujet, je reçois toujours la correspondance « ERREUR : NAT pourrait être décrit comme ne pouvant pas réserver de ports. ”

J’ai réussi à créer une application avec la même règle, deux ports différents destinés à REMOTE-RDP et REMOTE-8090. ADSM est configuré pour être contrôlé dans la configuration d’application d’admission forcée 50443.

SPIRIT-FW1 # sh xlate

9 est largement utilisé, 18 presque tous les drapeaux

sont utilisés : D – DNS, e – stretched, I — – identifier, i – dynamic, t – portmap, < br> hydrates – statique , T – encore, N – PAT entre

réseau TCP de l’intérieur : 10.10.5.100 de zéro à l’extérieur : 192.168.1.17 3389-3389

drapeaux rouges srT est inactif 1 : 00:46 0 :00: 50

Time-out TCP PAT à l’extérieur : 0.0.0.0/0 0 à l’intérieur des : 0.0.0.0/0 0

flags srIT 1:00:46 Idle timeout 0:00:00

NAT sortant : 0,0. 0.0 / 4 inside : 0.0.0.0/0

signale un timeout d’inactivité pass time 1:00:46 0:00:00

NAT outside : 0.0.0.0/0 inside_2 : 0.0. 0.0 / 0

vérifier SIT qui ne fait rien expirer 1:00:46 0:00:00

NAT de l’extérieur de : 0.0.0.0/0 directement à inside_3 : 0.0.0.0/0

vérifier régler inactif Timeout 1:00 : 46 0 : 00 : double zéro

NAT loin à l’extérieur : 0.0.0.0/0 vers inside_4 : 0.0.0.0/0

indicateurs SIT inactif 1 : 00:46 timeout 0:00 : 50

TCP PAT à l’extérieur : 10.10.5.100 0 dans le : 192.168.1.17 SrT 8090-8090

indicateurs d’inactivité 1:00:46 retard persistant 0:00:00

TCP PAT reçu de l’extérieur : 0.0. 0 .0 / 0 0 à l’intérieur : 0.0.0.0/0 1

signale srIT improductif 1:00:46 0:00:00

UDP PAT timeout à l’extérieur : 147.156.7.18 123-123 à l’intérieur : 0.0 .0.0 / 0 123-123

signale un mode de vie sédentaire srT 0:36:14 timeout 0:00:00

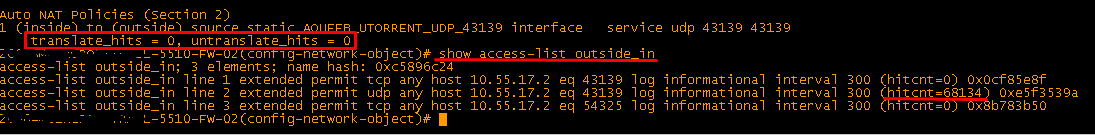

Je suis là pour installer un NAT statique sur un Cisco ASA 5506-X. J’ai besoin de mapper TCP ainsi qu’un UDP ouvert 58636 depuis l’extérieur de l’interface vers un autre hôte unique (192.168.10.10) à l’intérieur. Cependant, j’obtiens l’erreur suivante :

asa-fw (config-network-object) numéro nat (intérieur, extérieur) service udp statique gui 58636ERREUR : 58636 NAT ne peut pas réserver de ports.

J’ai pu exécuter la commande ci-dessus par un vrai port TCP sans aucun problème. Du coup, je pense avoir un mix parfait sur différents objets/groupes d’objets.

Voici les mots Objet et NAT correspondants qui ont fonctionné sur le port TCP 58636.

Réseau d'objets OBJ-NET-HOST-192.168.10.10-TCP-58636 Qté. Actions 192.168.10.10Réseau d'objets OBJ-NET-HOST-192.168.10.10-TCP-58636 nat (intérieur, extérieur) modèle d'interface statique tcp 58636 58636 4 RÉPONSES 4

Fabriqué avec Meddanefound 22/08/2021 15h

Scénario 1 entre routeurs Cisco : 192.168.1.0/24 – R1 – R2 – – 192.168.1.0 & n …Pour apprendre plus

Créé ainsi que meddane près du 22/08/2021 14:57

Si nous examinons l’appliance de sécurité du courrier électronique ESA pendant les premières heures, vous bénéficierez de la perte de sa logique structurelle, des mots d’occasion dans l’interface graphique et de la manière dont les facettes ESA interagissent. En d’autres termes, comment les flux de paquets se livrent sur Cisco ESA. Pour être honnête, ce guide est…Pour apprendre plus

Créé par meddane 22/08/2021 3:23

Laboratoire de sécurité complet pour la gestion : VPN de site à site, VPN AnyConnect, NAT, pare-feu basé sur les zones Voir la pièce jointe

Créé causé par meddane 22/08/2021 3:15

Créez une routine ISAKMP avec les paramètres suivants : 1 authentification : Pre-Shared2 bouclier de l’algorithme de chiffrement : AES 2563 Critères de l’algorithme de hachage : SHA4 méthode d’échange la plus importante : 145 durée de vie : 1 heure R1 (config) #crypto isakmp rule 10R1 (config- isakmp) # authe preR1 (co …Pour apprendre plus

Créé par meddane 22/08/2021 3h14

Créez une politique ISAKMP en tenant compte des paramètres suivants : 1 authentification : formule de chiffrement générale 2 : algorithme de hachage AES 2563 : méthode de discussion de la clé SHA4 : 145 durée de vie : 1 heure R1 (config) #crypto isakmp life Police d’assurance numéro 10R1 (config-isakmp) authe preR1 (config-i …Pour apprendre plus

Créer du contenu

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.