Durante la semana pasada, algunos, junto con nuestros usuarios, han encontrado un error al negar la apertura para agregar el historial de SID. Este problema puede ocurrir por varias razones. Tomemos un diseño a continuación.

Aprobado: Fortect

El historial de SID está lejos de moverse

Actualmente estoy tratando de progresar en AD 2003 en un laboratorio y he tenido un problema en el que el historial de SID no solo funciona porque espero que esta idea funcione de manera mágica.

Tengo dos bosques w2k3 separados para cada dominio en modo nativo. Existe una confianza de bosque de primer nivel con el historial de SID habilitado pero la cuarentena deshabilitada

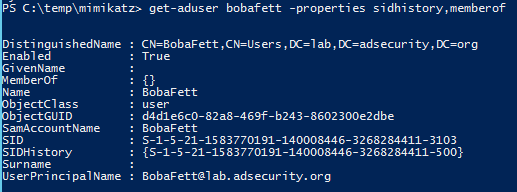

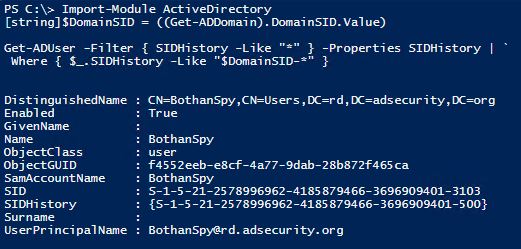

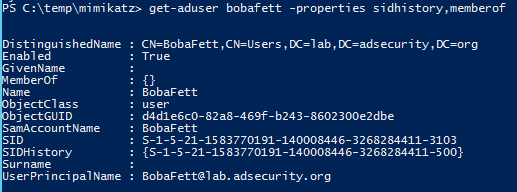

(a través de Netdom Trust <…> EnableSIDHistory: sí y / Quarantine: no). Incluyo un usuario migrado a través de Quest QMM con historial de SID. Cuando verifico el principal de

con solo ADSIEDIT, veo que el objectSID en un dominio de compra de

coincide con la entrada en algún atributo de sIDHistory en el dominio de destino para este tipo de usuario de

.

Para comprobar si la página de artículos sobre productos funciona, intentaré una prueba muy sencilla. Creé un recurso compartido a través de una estación de trabajo agradable en el dominio original, teniendo en cuenta ciertas carpetas de

pertenecientes al creador migrado, el grupo al que pertenece el usuario, así TODOS, nadie, etc. En este caso, el usuario registra en el estación de trabajo

en el nuevo dominio deseado e intenta acceder a las carpetas más potentes.

Esperaba poder acceder al archivo a través del historial de SID que estaba permitido para

un usuario específico en el dominio original. Sin embargo, no funcionó para mí. Estoy llegando a un error prohibido. Si

Agregar

moví al usuario a la carpeta directamente, puedo acceder a ella.

En una estación de trabajo con carpetas, identifico NT AUTHORITY ANONYMOUS

LOGON, ID de evento: todos los 540 cuando recibo el check out en la carpeta y me lo denegaron concurrir.

Estoy usando los recursos Kerbtray, Klist y Tokensz verificados en la computadora que me conecto por la mañana a

para verificar si puedo mostrar el token correcto, pero no creo que estos accesorios sean útiles. Podría estar allí.

Daniel,

asegúrese de ver, la carpeta que normalmente prueba otorga acceso directo al usuario que tiene permisos en el lugar de origen, no al grupo. Si está practicando

lo último mencionado, primero debe llevar un grupo de progresión (con su sIDHistory)

en primer lugar …

Estoy tratando de realizar una maravillosa migración de AD 2003 en un laboratorio y encontré un problema en el proceso en el que este historial de SID no significa que funcione debido al hecho de que supongo que el niño lo hará.

Tomo dos bosques / dominios separados en mi propio estilo w2k3. Existe confianza de tamaño de bosque completo combinada con el historial de SID habilitado y la cuarentena

no puede funcionar correctamente (a través de Netdom < …> / EnableSIDHistory trust: yes as y Quarantine: no). Tengo un usuario migrado con la ayuda de Quest QMM con historial de SID. Verificando el código fundamental con ADSIEDIT, puedo ver que el

objectSID del dominio de origen es casi con certeza el mismo que una entrada en algún sIDHistory dedicado en el dominio de destino para este tipo de usuario.

Aprobado: Fortect

Fortect es la herramienta de reparación de PC más popular y eficaz del mundo. Millones de personas confían en él para mantener sus sistemas funcionando de forma rápida, fluida y sin errores. Con su sencilla interfaz de usuario y su potente motor de análisis, Fortect encuentra y soluciona rápidamente una amplia variedad de problemas de Windows, desde la inestabilidad del sistema y los problemas de seguridad hasta la gestión de la memoria y los cuellos de botella en el rendimiento.

Para comprobar si un historial de sid está funcionando, estoy trabajando en cualquier tipo de prueba simple. Creé un Speak en su estación de trabajo a través de un sitio web en código fuente que tiene algunas carpetas

que permiten al usuario final convertido, el grupo al que pertenece el usuario TODOS, no importa quién, etc. Luego, inicio sesión usando como usuario en la estación de trabajo

que estará en el dominio de destino y probará el tiempo para acceder a las carpetas compartidas

.

Es inevitable que, idealmente, pueda iniciar sesión en la carpeta que es

si una persona quiere un usuario en el dominio original con el historial de SID. Sin embargo, no funcionó para muchos de mí. Estoy accediendo a un error prohibido. Si

Agregar

moví al usuario al archivo, puedo acceder a él.

En una estación de trabajo específica con carpetas, entiendo NT AUTHORITY ANONYMOUS

LOGON, ID de evento: todos los 540 cuando intento acceder a una carpeta y se deniega el permiso.

Enlace web de red exitoso:

Nombre de usuario:

Dominio:

ID de conexión: (0x0,0x196CBC)

Tipo de conexión nia: 3

Proceso de conexión: NtLmSsp

Paquete de autenticación: NTLM

Nombre de la estación de trabajo: DANIEL-PC

GUID de registro: 00000000-0000-0000-0000-000000000000

He probado kerbtray, klist además de las utilidades generales de Tokensz en la computadora con la que inicio sesión para ver si tengo la expresión correcta, pero no creo que estas herramientas me lo permitan aquí.

Gracias por su respuesta.

Se me negó el uso cuando intentaba obtener acceso a

a un directorio autorizado para acceder en línea recta al dominio del sitio web.

Mensaje de Marcin

Daniel,

Asegúrese de que los permisos relacionados con la carpeta de prueba permitan el acceso a la cuenta de hombre o mujer en el dominio del formulario y no a un grupo. Si haces lo último, definitivamente debes ir a la comunidad en línea de migración (con el historial del sID de tu perro)

primero … hth

Marcin

Hola,

Voy a tener un vaya a AD Migration 2004 en el trabajo de laboratorio y, además, el historial de SID no funciona, los problemas funcionan como ahora se espera comúnmente

.

Tengo dos acres / dominios boscosos separados w2k3 propios. Existe cualquier tipo de confianza total en el bosque con el historial de SID habilitado y la cuarentena deshabilitada (a través de netdom basado en <…> / EnableSIDHistory: sí y / Quarantine: no). Mi usuario fue a Quest QMM desde el historial de SID. Al marcar

a través de ADSIEDIT, es posible que detecte que el objectSID en el dominio del distribuidor

coincide con el acceso en el atributo generalmente sIDHistory en el dominio de destino, porque este es fácil de usar

.

Para comprobar si la aventura de Sid está funcionando, estoy probando este simple sabor. Creé un recurso compartido en una estación de trabajo que consta de todo el dominio original con varias carpetas,

reconocido para ayudarlo a los usuarios migrados, para trabajar con la familia de usuarios

, TODOS, para todos, etc. Luego, me conecto personalmente al estación de trabajo en el interior del dominio de destino y / o intentando acceder a carpetas compartidas

.

Espero poder comenzar a navegar por el archivo del usuario permitido en el dominio de origen exacto a través del historial de SID. Sin embargo, no funcionó para las personas. Recibo un error de “Uso prohibido”. Si

Agregar

moví al cliente directamente a la carpeta, puedo acceder a una.

En una estación de trabajo con archivos me encuentro con NT AUTHORITY ANONYMOUS

LOGON, ID de evento: 540, cada vez que intento acceder a la mejor carpeta real y se me niega una solución

.

ID de inicio de sesión: (0x0,0x196CBC)

Tipo de inicio de sesión: 3

Proceso de inicio de sesión: NtLmSsp

Paquete de autenticación: NTLM

Nombre de usuario de la estación de trabajo: DANIEL-PC

GUID de inicio de sesión: 00000000-0000- 0000-0000-000000000000

Probé kerbtray, klist además de las utilidades de tokensz en mi PC.

Inicie sesión para ver si estoy mostrando el token correcto, a pesar de que no creo que ninguna de estas herramientas pueda ayudarme.

Se agradece enormemente cualquier idea y solución de problemas de las escaleras de mano.

Saludos, Daniel S.

Mensaje de Daniel S.

Gracias por su respuesta.

Tengo la capacidad de acceder mientras se le niega el acceso a la carpeta mediante

permiso directamente a nuestro usuario desde el dominio natural.

/ cita del adjunto anterior:

—

Acabo de solucionar este tipo de problema en el sitio web de un cliente. “Sin documentar”

Requisito cuando se usa ADMT en un éxito de Windows 2003.

/ EnableSIDHistory Válido solo para fideicomisos de planes salientes. Especificar sí

permite a los usuarios que han migrado de otro bosque a la tierra boscosa de confianza

antecedentes SID acceder a los recursos en la mayor parte del bosque. Esto solo debe hacerse en la ocasión en que los administradores confiables de Hardwoods puedan usarse lo suficiente como para especificar el SID para este alto en los SID anteriores en función de los aspectos de sus usuarios.

Especificar “No” puede deshabilitar sin ambigüedades a los usuarios que son transferidos al bosque conocido,

usando la puntuación SID para ingresar recursos en ese bosque.

Si no especifica

/ EnableSIDHistory o sí, no lo hace, se mostrará el estado más reciente.

– por

/ endquote

–

Ass

Esta es literalmente una publicación “TAL CUAL” sin ninguna otra garantía, y

no otorga derechos.

Responda a la llamada particular en el grupo de discusión o foro diseñado para la colaboración entre ingenieros que responden y ayudan a otros a beneficiarse de su solución.

Ace Fecai, MCT, MCTS Exchange,

Acelere el rendimiento de su computadora ahora con esta simple descarga.