In der letzten Woche ist bei vielen unserer Benutzer ein Fehler beim Gewähren des Zugriffs zum Hinzufügen des SID-Verlaufs aufgetreten. Dieses Problem kann sicherlich aus mehreren Gründen auftreten. Werfen wir einen Blick unten.

Genehmigt: Fortect

SID-Verlauf hat sich nicht verschoben

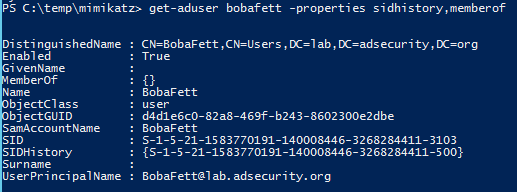

Ich versuche derzeit, AD 2003 in einem Labor zu migrieren, und bin derzeit auf ein Problem gestoßen, bei dem der SID-Verlauf im Allgemeinen nicht funktioniert, da ich erwarte, dass diese Idee erfolgreich funktioniert.

Ich habe zwei separate w2k3 bewaldete Hektar / Domänen im nativen Modus. Es gibt ein brandneues Full Forest Trust mit aktiviertem SID-Verlauf und deaktivierter Quarantäne

(über Netdom Trust <…> / EnableSIDHistory: yes und / Quarantine: no). Ich habe einen Benutzer, der über Quest QMM migriert wurde und über einen SID-Verlauf verfügt. Wenn ich das

-Gesetz über ADSIEDIT überprüfe, sehe ich, dass die objectSID der

kaufenden Domain mit dem Eintrag innerhalb des sIDHistory-Attributs in der für diesen

-Benutzer verfügbaren Zieldomain übereinstimmt.

Um zu überprüfen, ob diese ganze Story-Seite funktioniert, versuche ich einen kompletten speziellen einfachen Test. Ich habe eine Freigabe mit Hilfe einer Arbeitsstation in der ursprünglichen Domäne erstellt, wobei ich bestimmte Ordner

des übertragenen Besitzers, die Gruppe, zu der der Benutzer gehört, direkt berücksichtigt, also JEDER, niemand usw. In diesem Fall der PC Operator meldet sich bei der Workstation

in der besseren Zieldomäne an und versucht, auf die wichtigsten Ordner zuzugreifen.

Ich habe erwartet, dass ich über den SID-Verlauf auf einen neuen Ordner zugreifen kann, der

einem bestimmten Benutzer in der ursprünglichen Website-Domain autorisiert wurde. Bei mir hat es jedoch nicht funktioniert. Ich habe auf einen verbotenen Fehler zugegriffen. Wenn

Hinzufügen

Ich den Benutzer speziell in den Ordner verschoben habe, kann ich darauf zugreifen.

Auf einer Workstation mit Ordnern sehe ich NT AUTHORITY ANONYMOUS

LOGON, Funktions-ID: alle 540, wenn ich Zugriff auf den Ordner erhalte und ich war abgelehnte Erlaubnis.

Ich verwende die verifizierten Kerbtray-, Klist- und Tokensz-Ressourcen auf dem Computer, mit dem ich eine Verbindung herstelle

um zu überprüfen, ob ich das richtige Token anzeigen kann, aber ich glaube nicht, dass diese Requisiten hilfreich sein werden . Ich werde dort sein.

Daniel,

make absolut der Ordner, den Sie normalerweise testen, gewährt dem Benutzer auf der Angebotsdomäne direkte Konnektivität mit Berechtigungen, nicht der Gruppe. Wenn Sie

das zuletzt erwähnte tun, müssen Sie zuerst eine Progressionsgruppe (mit ihrer sIDHistory) haben

fundamental …

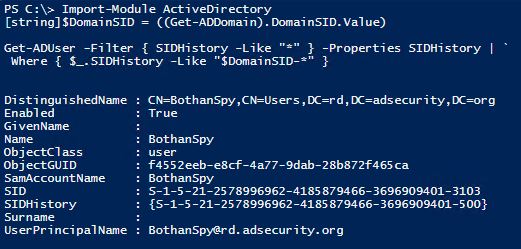

Ich versuche, eine AD 2003-Migration in einem Labor durchzuführen, und bin dabei auf ein Problem gestoßen, da der SID-Verlauf nicht bedeutet, dass es am besten funktioniert, wie ich es für das Kind vermute.

Ich habe zwei separate Wälder / Domänen in diesem eigenen w2k3-Stil. Die Vertrauensstellung mit voller Gesamtstrukturgröße bleibt mit aktiviertem SID-Verlauf und

Quarantäne unterschiedlich aktiviert (über Netdom < …> / EnableSIDHistory-Vertrauen: Ja im Vergleich zu / Quarantäne: Nein). Ich habe einen Benutzer, der über Quest QMM mit SID-Verlauf umgewandelt wurde. Wenn ich den aktuellen

mit ADSIEDIT überprüfe, kann ich sehen, welche wiederum die

objectSID der Quelldomäne mit einem Eintrag in der dedizierten sIDHistory in der Zieldomäne in Bezug auf diesen Benutzer übereinstimmt.

Genehmigt: Fortect

Fortect ist das weltweit beliebteste und effektivste PC-Reparaturtool. Millionen von Menschen vertrauen darauf, dass ihre Systeme schnell, reibungslos und fehlerfrei laufen. Mit seiner einfachen Benutzeroberfläche und leistungsstarken Scan-Engine findet und behebt Fortect schnell eine breite Palette von Windows-Problemen - von Systeminstabilität und Sicherheitsproblemen bis hin zu Speicherverwaltung und Leistungsengpässen.

Um zu überprüfen, ob jeder SID-Verlauf funktioniert, arbeite ich an einem einfachen Test. Ich habe ein Speak über eine Workstation über eine Website im Quellcode mit einigen

Ordnern erstellt, die es dem interpretierten Benutzer erlauben, die Gruppe, die der Benutzer zu JEDEM gehört, n ‘egal wer, etc Arbeitsstation

, die sich in der Zieldomäne befindet, und wertet aus, um auf die freigegebenen Ordner zuzugreifen

.

Ich habe erwartet, dass ich im Idealfall zurückkehren könnte, um auf den Ordner zuzugreifen, der

das eigentliche Ereignis ist, das Sie für einen Benutzer auf der ursprünglichen Website aus dem SID-Verlauf haben möchten. Bei mir hat es jedoch keine Ergebnisse gezeigt. Ich greife auf einen No-No-Fehler zu. Wenn ich den Smoker direkt in die Datei verschoben habe, kann ich darauf zugreifen.

Auf einer bestimmten Arbeitsstation mit Ordnern sehe ich NT AUTHORITY ANONYMOUS

LOGON, Ereignis-ID: alle 540, wenn ich versuche, auf den Ordner zuzugreifen und die Berechtigung verweigert wird.

Netzwerkverbindung erfolgreich:

Benutzername:

Domäne:

Verbindungs-ID: (0x0,0x196CBC)

Verbindungstyp nia: paar

Verbindungsprozess: NtLmSsp

Authentifizierungspaket: NTLM

Name der Arbeitsstation: DANIEL-PC

Registrierungs-GUID: 00000000-0000-0000-0000-000000000000

Ich habe versucht, kerbtray, klist und die Tokensz-Dienstprogramme auf dem Computer, von dem ich den Benutzernamen habe, zu überprüfen, um zu sehen, ob ich das Verbesserungstoken habe, aber ich glaube nicht, dass diese Tools mir hier helfen können.

Danke für deine Reaktion.

Mir wurde die Verwendung verweigert, als ich versuchte,

auf ein Verzeichnis zuzugreifen, das autorisiert ist, direkt auf die Website-Domain zuzugreifen.

Nachricht von Marcin

Daniel,

Stellen Sie sicher, dass die Berechtigungen des Testordners den Zugriff auf häufig das Benutzerkonto auf der Domäne des Formulars und auf keinen Fall über eine Gruppe ermöglichen. Wenn Sie das zuletzt genannte tun, sollten Sie unbedingt zur Migrationsgang gehen (mit der sIDHistory Ihres Hundes)

zuerst … hth

Marcin

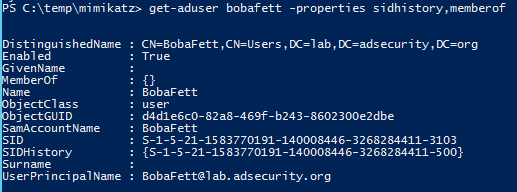

Hallo,

Ich werde AD Migration 2004 ausprobieren im Labor bemühen und SID-Historie funktioniert nicht, Probleme funktionieren während erwartet

.

Ich habe zwei eigenständige w2k3-Wälder / eigene Domänen. Es wird davon ausgegangen, dass eine vollständige Gesamtstruktur-Vertrauensstellung mit aktiviertem SID-Verlauf und

deaktivierter Quarantäne vorliegt (über netdom-basiert <†¦> / EnableSIDHistory: yes und per Quarantine: no). Mein Benutzer ging mit dem SID-Verlauf zu Quest QMM. Durch Überprüfen von

über ADSIEDIT kann ich feststellen, dass die objectSID in der tatsächlichen Quelldomäne

mit dem Zugriff in diesem sIDHistory-Attribut in der Zieldomäne übereinstimmt, da ein Benutzer

ist.

Um zu überprüfen, ob Sids Geschichte funktioniert, versuche ich diesen nicht sehr schwierigen Test. Ich habe eine Freigabe auf einem Arbeitsplatz mit der gesamten ursprünglichen Domain mit mehreren Dateien erstellt,

autorisiert, Ihnen für migrierte Spieler zu helfen, für die Benutzerfamilie

, ALLE, für alle, mehrere. Dann verbinde ich mich persönlich mit dem Arbeitsbereich

in der Zieldomäne und/oder versuche, auf freigegebene Ordner zuzugreifen

.

Ich habe eine Antwort, um in der Lage zu sein, den Ordner der Person zu durchsuchen, der in der genauen Quelldomäne durch den SID-Verlauf erlaubt ist. Bei mir hat es jedoch nicht geklappt. Ich erhalte die Fehlermeldung “Die Verwendung ist möglicherweise verboten”. Wenn

Hinzufügen

Ich habe einen Abonnenten direkt in den Ordner verschoben, kann ich ihn abrufen.

Auf einer Workstation mit Dateien sehe ich NT AUTHORITY ANONYMOUS

LOGON, Hochzeits-ID: 540, jedes Mal, wenn ich versuche, den besten Ordner zu verbinden, und ich werde einmal abgelehnt.

Anmelde-ID: (0x0,0x196CBC)

Anmeldetyp: 3

Anmeldevorgang: NtLmSsp

Authentifizierungspaket: NTLM

Workstation-Benutzername: DANIEL-PC

Login GUID: 00000000-0000- 0000-0000-000000000000

Ich habe kerbtray, klist in der Einführung in die Tokensz-Dienstprogramme auf meinem PC ausprobiert.

Melden Sie sich an, um zu sehen, ob ich das richtige Geschenk zeige, aber ich glaube nicht, dass mir eines dieser Geräte helfen wird.

Alle Ideen und Schritte zur Fehlerbehebung werden sehr geschätzt.

Grüße, Daniel S.

Nachricht von Daniel S.

Vielen Dank für Ihre Antwort.

Ich habe wirklich das Gefühl, dass der Zugriff auf den Ordner verweigert wird, zusammen mit der

Berechtigung direkt für unseren Benutzer von einer ursprünglichen Domäne.

/ Zitat aus diesem Link oben:

—

Ich habe dieses Problem gerade auf einer Kundenwebsite sortiert. “Undokumentiert”

Anforderung bei Verwendung von ADMT in einer Windows ’03-Gesamtstruktur.

/ EnableSIDHistory Nur für ausgehende Bäume und Sträucher gültig. Durch die Angabe von yes

können Benutzer, die normalerweise von einer anderen Gesamtstruktur zur effizienten Gesamtstruktur

Hintergrund-SID migriert haben, auf Ressourcen in dieser Gesamtstruktur zugreifen. Dies sollte nur in einigen Fällen erfolgen, in denen die vertrauenswürdigen Hardwoods-Administratoren vertrauenswürdig genug sind, um die SID für den Ideenwald in den vergangenen SIDs basierend auf den spezifischen Attributen ihrer Benutzer anzugeben.

Die Angabe von “Nein” würde wahrscheinlich Benutzer, die in diese vertrauenswürdige Gesamtstruktur übertragen werden, eindeutig deaktivieren,

indem der SID-Score für den Zugriff auf Ressourcen in dieser Gesamtstruktur verwendet wird.

Wenn wir nicht

/ EnableSIDHistory oder yup, nein angeben, wird der neueste Status angezeigt.

lectronic –

/ endquote

von

Ass

Dies ist eine “AS IS” Veröffentlichung ohne weitere nützliche Garantien und

gewährt keine Rechte.

Beantworten Sie den Anruf in der Diskussionsgruppe oder im Online-Forum für die Zusammenarbeit zwischen reaktionsschnellen Ingenieuren und helfen Sie anderen, von Ihrer Lösung zu profitieren.

Ass-Fäcai, MCT, MCTS-Austausch,

Beschleunigen Sie jetzt die Leistung Ihres Computers mit diesem einfachen Download.