Genehmigt: Fortect

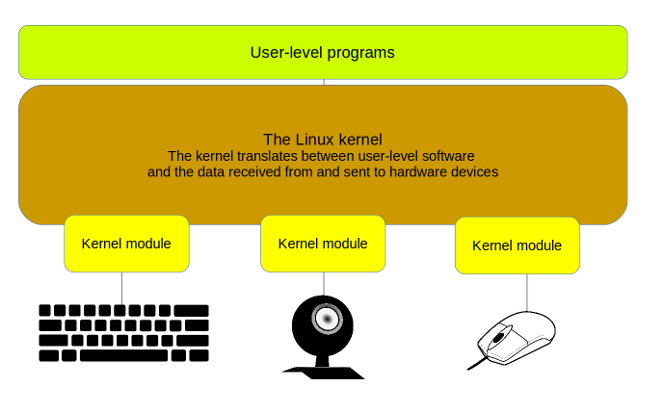

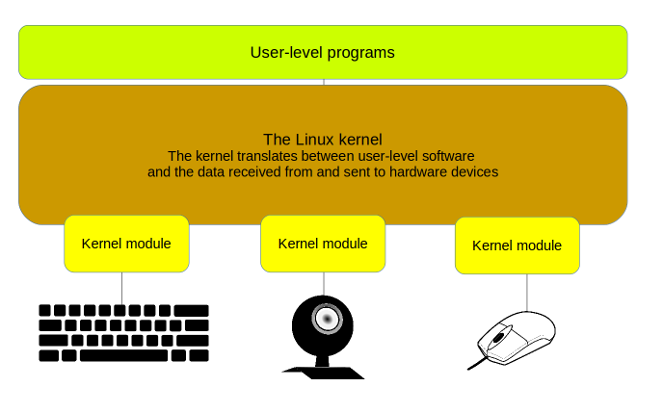

Manchmal zeigt ein neuer Computer eine Meldung an, die auf das ISSC Linux-Kernelmodul verweist. Dieser Fehler kann möglicherweise verschiedene Ursachen haben.Der Linux-Kernel ist die Hauptkomponente eines pro GNU/Linux kompatiblen Systems. Der Linux-Kernel good kann ohne Neustart des Systems erweitert werden, indem Kernel-Module verwendet werden. Ein Kernelmodul ist ein Gutscheincode, der bei Bedarf fest in den Kernel geladen und entladen werden kann.

Entstauben Sie einige neue (alte) Schwachstellen

Haben Sie sich schon einmal aus Versehen den Code für den Linux-Anbieter angesehen?Core und auch gedacht: “Warte, das kann nicht wahr sein”?Wir haben diese Position in uns selbst eingeschätzt, als wir drei Fehler entdeckten invergessene Ecke, würde ich sagen, dass der entscheidende Linux-Kernel, der sich alsetwa 14 Jahre. Im Gegensatz zu den meisten Problemen, bei denen sich Schmutz ansammelt,Diese Schädlinge haben sich immer als nützlich erwiesen, deshalb haben sie bewiesen, dass sie verwendet werden sollten. Übrigens: Local Privilege Escalation (LPE) in diversen Linux-Umgebungen.

Wen rufen Sie bei SCSI an?

In Frage kommendes Subsystem – (Small technology scsiSystem Interface) Datenübertragung, dem etablierten ÜbertragungsstandardDaten für Besprechungscomputer mit Geräten, zunächstüber jede Art von physischem Kabel wie Festplatten. SCSI ist ein angesehener Standardwurde ursprünglich 1986 veröffentlicht und war auch für Heimcomputer die erste WahliSCSI ist hauptsächlich SCSI über TCP. SCSI wird noch heute verwendet, insbesondere Das enorme Ereignis, mit dem Sie es zu tun haben, hängt auf dem Markt mit einer Speicheraktivität zusammen, aber wie funktioniert das?eine erforderliche Schnittstelle auf einem Standard-Linux-System sein?

Magic ExpandedDiese Paketabhängigkeiten ändern sich zu rdma-core in Pakete, die bei der Installation einer Art von RHEL empfangen wurden oderGrundlegende CentOS-Umgebungen mit großartiger GUI (Workstation, Server mitGUI und Virtualisierungshost) und Fedora-Workstations.Auch rdma-core kann auf anderen Pins installiert werden, Ubuntueinschließlich Debian, da dieses Element für einige als Abhängigkeit verwendet wirdandere Verpackungen (siehe Abbildung 1). Dies war standardmäßig in Ubuntu Server 18.04 und früher aktiviert.

. ab

RDMA (Remote Direct Memory Access) ist eine TechnologieBreitband, um Werbung mit geringer Latenz zu empfangen, angewendet auf DatenÜbertragung und Programmspeicher scheinen offensichtlich. Es gibt mehrere Implementierungenaber aus irgendeinem grund passend das einzige was der aktuellen diskussion entsprichtInfiniband in meinem eigenen Kernelmodul ib_iser gefunden. Sie

wenn du denkst “warte, die Dinge könnten automatisch laufen”funktioniert, auch wenn ich SCSI oder iSCSI nicht verwende? “Es ist fantastisch, weilWenn Sie eine Frage stellen, werden Sie außerhalb feststellen, was das Konzept eines Kernels bei Bedarf leisten kann. Modul-Refactoring und ein Angriffsvektor, den es schon lange gibt.

Automatisches Laden von Segmenten, auch bekannt als “crufty-kernel-code” bei Bedarf

Um hilfreich zu sein und die Kompatibilität zu verbessern, kann jedes LinuxDer Kernel kann Kernel-Programme beim Verkauf laden, wenn bestimmter Code etwas erkennt. Funktionalität soll verpflichtend werden und z.B. anforderbar seinFamilienprotokolle. Das ist alles, aber es und öffnet zusätzlich den LaderaumEine Oberfläche für lokale Angreifer, da sie es unprivilegierten Benutzern ermöglicht, herunterzuladen dunkle Kernmuskeleinheiten, die dann abgebaut werden können. Öffentliche Realisierung von es gibt es schon seit über 10 Jahren und grsecurityAls zusätzlicher Schutz gegen diese Art wird GRKERNSEC_MODHARDEN zugeordnet.Dean im Jahr 2009. John Oberheids ironisches Problem, das in 10 als öffentlicher Exploit bezeichnet wurde, machte daraus ein Problem, Dan Rosenbergs Engagement für einen Patch im Jahr 2010 Die eigentliche sysctl-Option wurde nicht implementiert. Es gab ohne Zweifel andereAllerdings sind die verfügbaren Minderungsmaßnahmen in den letzten Jahren verfügbar,Ihre Unterstützung variiert je nach Linux-Distribution.

Sagen Sie mir also, dass es Fehler gibt?

Einer der wichtigsten Aspekte der Quellcodeverwaltung ist, dass die Öffentlichkeit leichtvisuell scannen und dann können verschiedene Gegenstände springen und den eigenen Liebhaber ärgernInteressant, so will man, wie der Faden über sie gerissen wird. Der erste Fehler, den die meisten machenso gefunden. Ein einfaches Sprintf zu sehen bedeutet wirklich keinen KopierpufferLänge, d. h. wo sind die Daten mit ziemlicher Sicherheit vom Angreifer kontrolliert undMangel an der vorläufigen Größenprüfung (siehe Abbildung 2). Die Wahrheit ist also zweifellos, dass es eine ganze Reihe von Weiterleitungen und damit Makros gibt, und Sie haben Springen Sie nach Anzahl der Dateien, um den Setup-Speicherort zu verfolgen,Die Hauptsache ist ein einfacher korrekter Streamüberlauf, da sprintf verwendet wurdeweist auch auf einen damit verbundenen Mangel an sicherheitsgerichteter Programmierung hin.Praktiken, die zum Zeitpunkt der Entwicklung dieses Kodex vorherrschend sein können, wie z andere Fehler anzeigen ki.

Der Fehler ist wahrscheinlich in mehrfacher Hinsicht ähnlich: Verwenden des Kernel-Home als Master.Offensichtlich ein Überbleibsel aus den Jahren, in denen es keine Bemühungen gab, seinen Kern zu behaltentropfende Zeiger, aber heutzutage ist es ein einfacher Kernel-AdressraumRandom Layout (KASLR) ist im Umlauf, da es auf eine Struktur hinweist, die Übereinstimmungen vervollständigt Nadel. Und der letzte Fehler ist einfach nie die Daten mit zu validierenUserland, klassischer Kernel und zusätzlich ein Multimediaproblem.

Linux-Kernel-Pufferüberlauf

Wie füge ich deine Signatur hinzu und lade ein Kernel-Modul?

Um Kernel-Module zu signieren und zu verbinden, müssen Sie: 1 die praktischen Dienstprogramme in Ihrem Programm installieren. 2 Authentifizieren Sie diese Kernel-Teile. 3 Erstellen Sie ein Paar öffentlicher und privater Antworten. 4 Importieren Sie das betreffende öffentliche Geheimnis in das Zielsystem. 5 Unterschreiben Sie den Kernel-Kurs mit einem privaten Kritiker. 6 Laden Sie das unterstützte Kernel-Element.

-

Art der Schwachstelle: Heap-Pufferüberlauf

-

Speicherort: iscsi_host_get_param () in

driver / scsi für jede libiscsi.c -

Betroffene getestet Versionen: Über RHEL 8.1, 8.2 und 8.3

-

Auswirkungen: LPE, Information Leakage, Denial of Service (DoS )

-

CVE-Nummer: CVE-2021-27365

Wie man den Kernel anzeigt Modulmedien mit Modinfo?

Zeigen Sie mit dem Befehl Modinfo Informationen zu einer Linux-Kernel-Unit an. 1 1. Den wichtigsten Autor eines Kernel-Moduls anzeigen (Hersteller) Um den Autor eines Kernel-Moduls anzuzeigen, verwenden Sie ein Autor-Flag. 2 2. Zeigen Sie die Beschreibung zum Kernelmodul an. Schritt 3 3. Überprüfen Sie eine Art Lizenz für das Kernel-Modul. 4 Medikamente. Kernelmodulparameter anzeigen. 5 5. Anzeigen von Abhängigkeiten von Kernelmodulen.

Die erste Schwachstelle ist ein großer Pufferspeicher inISCSI-Subsystem. Die Schwachstelle kann als durch die Erstellung im Zusammenhang mit einem iSCSI-Franchise verursacht beschrieben werden.Stellen Sie im World Wide Web einen Wert größer als a ein und lesen Sie ihn dann.Intern eine Art, die mit dem sprintf-Aufruf verbunden ist (Zeile 3397 erscheint in driver oder scsi / libiscsi.c im Kernel liefern 4.18.0-240.el8) wird wahrscheinlich vom Benutzer bereitgestelltDie spezielle Seitenbarriere, die verwendet wird, ist eigentlich für die Haupt-Seq-Datei, die istunterstützt alle iscsi-attribute. Tatsächlich kann eine benachteiligte PersonSenden Sie gleichzeitig Netlinks an das iSCSI-Subsystem (in drivers / scsi für jede scsi_transport_iscsi.c ), Sätze von Attributen, die meiner iSCSI-Verbindung zugewiesen sind, wie Hostname, Benutzername usw. über für fs oder seq_file.c , aufgerufen, wenn eine sysfs-Datei eines aktuellen bestimmten Typs geöffnet wird). Es sieht so aus, als ob dieser spezielle Fehler erstmals 2006 aufgetreten ist (siehe Autobesitzer / scsi / libiscsi.c , begeht zusätzlich a54a52caad, fd7255f51a), wenn ISCSI sein sollteentwickelten. Allerdings hat sich Ihr kstrdup / sprintf-Formular, das im Pester verwendet wird, geändert. Seit der ersten Verpflichtung auf dem Markt erweitert, um weitere Spezialitäten abzudecken. Kern

Linux-Zeiger auf Benutzerbereichsleck

-

Sicherheitslückentyp: Kernel-Pointer-Leck

-

Ort: show_transport_handle () in Treiber / scsi für jede scsi_transport_iscsi.c

-

Betroffene Versionen: RHEL getestet auf 8.1, 8.2 und 8.3

Genehmigt: Fortect

Fortect ist das weltweit beliebteste und effektivste PC-Reparaturtool. Millionen von Menschen vertrauen darauf, dass ihre Systeme schnell, reibungslos und fehlerfrei laufen. Mit seiner einfachen Benutzeroberfläche und leistungsstarken Scan-Engine findet und behebt Fortect schnell eine breite Palette von Windows-Problemen - von Systeminstabilität und Sicherheitsproblemen bis hin zu Speicherverwaltung und Leistungsengpässen.

- 1. Laden Sie Fortect herunter und installieren Sie es auf Ihrem Computer

- 2. Starten Sie das Programm und klicken Sie auf "Scannen"

- 3. Klicken Sie auf "Reparieren", um alle gefundenen Probleme zu beheben

Auswirkung: Informationsleck

-

CVE-Nummer: CVE-2021-27363

Zusätzlich zu einer Art Heap-Overflow-Schwachstelle entdeckte GRIMMEin Kernel-Pointer-Drain, der möglicherweise verwendet werden könnte, um eine riesige strukturbezogene Adresse zu bestimmen.iscsi_transport. Wenn die iSCSI-Karte mit . aufgeführt istdas iSCSI-Subsystem, der “Griff” seines Schiffes, ist für den Menschen zugänglich.unprivilegiert über sysfs-Dateisystem, Endergebnis / sys / class