Esperamos que esta guía le ayude a comprender una forma de proteger su computadora del software espía junto con los virus.

Aprobado: Fortect

Protéjase y proteja sus dispositivos

Hoy en día utilizamos implementos conectados a Internet en todos los ámbitos de nuestra vida. Hablamos con Internet cuando necesita considerar información, comprar, realizar operaciones bancarias, buscar información, jugar juegos, además, mantenerse en contacto con amigos y familiares significa de las redes sociales. Por lo tanto, nuestros dispositivos contienen una variedad de información personal sobre nosotros. A menudo, esto podría incluir registros bancarios y otros registros financieros, haciendo uso de información médica, información que nos gustaría ayudar. Si no se apoderan de sus dispositivos, los ladrones y otros estafadores pueden obtener acceso a su información personal. Los spammers pueden usar su computadora personal con Zombie Drones para enviar spam en cualquier momento que parezca provenir de usted. Los virus maliciosos o el software espía pueden instalarse en la computadora de una persona, ralentizarla o destruir archivos.

Aprobado: Fortect

Fortect es la herramienta de reparación de PC más popular y eficaz del mundo. Millones de personas confían en él para mantener sus sistemas funcionando de forma rápida, fluida y sin errores. Con su sencilla interfaz de usuario y su potente motor de análisis, Fortect encuentra y soluciona rápidamente una amplia variedad de problemas de Windows, desde la inestabilidad del sistema y los problemas de seguridad hasta la gestión de la memoria y los cuellos de botella en el rendimiento.

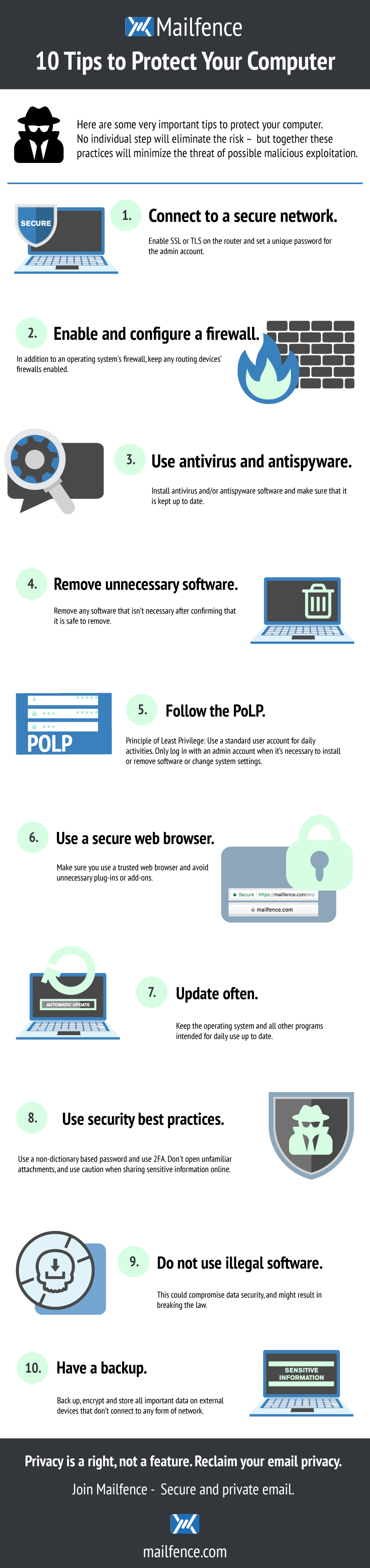

Al utilizar medidas de seguridad y Best se especializa en proteger sus dispositivos, puede proteger su nueva privacidad y la de su familia. Cuando el público esté en Y, se le darán consejos para ayudarlo a reducir su riesgo.

Mantenga su equipo seguro

Asegúrese de descargar de la mejor manera gratis las actualizaciones recomendadas por el fabricante de su dispositivo y el sistema operativo, especialmente para software crítico, como también algunos navegadores de Internet. El software antivirus, anti-spyware y cortafuegos también son herramientas importantes para evitar episodios en su dispositivo.

Manténgase informado

Actualice su sitio web, sistema y aplicaciones críticas con bastante frecuencia, y use las actualizaciones automáticas cuando estén disponibles. Estos anuncios pueden corregir errores de software que pueden ayudar a los estafadores a ver su actividad o robar información. Windows Update es un servicio proporcionado por Microsoft. Puede descargar e implementar actualizaciones de software para el sistema operativo Microsoft Windows, Internet Explorer, Outlook Express y presentarle actualizaciones de seguridad. Para sistemas adicionales como Macintosh como sistema operativo, el tratamiento exitoso también se puede realizar automáticamente. Para la tecnología móvil, asegúrese de instalar Android o iPhone para obtener lo último que se distribuye secuencialmente.

Software antivirus

El software antivirus protege su dispositivo, ya que puede destruir sus datos, detener o bloquear el dispositivo de una persona o permitir que los spammers le envíen correos electrónicos. La protección antivirus analiza los archivos entrantes y el correo electrónico en busca de virus y luego elimina cualquier elemento malicioso. La mayoría de los sistemas antivirus incluyen una función para descargar automáticamente los cambios cuando está en línea. También asegúrese de que el software escanee y verifique constantemente su dispositivo en busca de virus cada vez que descargue archivos de este sitio web de asesoramiento o consulte su correo electrónico. Configure el software antivirus de su organización para buscar virus a diario. También debe observar de cerca su propio círculo al menos dos veces al mes.

Antispyware

El software espía es un software que se instala sin el consentimiento de su empresa o que puede programar su nueva actividad en línea y recopilar consejos personales además de su actividad en línea. Ciertas formas de software espía, a menudo llamadas keyloggers, registran todo lo que ingresan, incluidas sus contraseñas favoritas y su concepto financiero. Las señales de que su increíble dispositivo puede estar contaminado con software espía provocarán que se elimine una avalancha repentina de anuncios de los sitios web que comúnmente no desea visitar y una disminución general en el rendimiento.

La protección contra software espía probablemente incluirá software antivirus. Para obtener pistas sobre cómo habilitar el soporte para usos de software espía, consulte la documentación que vino con su software antivirus. Puede adquirir tutoriales independientes sobre cómo interactuar con el software espía. Actualice el software espía con regularidad y ejecútelo.

Para evitar el software espía, solo descargue software proporcionado por sitios web en los que su empresa confíe. Asegúrese de que las aplicaciones que los clientes instalen en sus dispositivos móviles personales desde Apple App Store pertenecientes a iPhone puedan ser de Google Play para dispositivos Android.

Cortafuegos

Un firewall es sin duda un software o hardware especial que evita que los piratas informáticos entren y usen su computadora. Los piratas informáticos deambulan por Internet, donde algunos vendedores telefónicos ingresan automáticamente números de teléfono conocidos. Envían deseos (llamadas) de Internet a miles de computadoras que esperan ser sepultadas. Los cortafuegos evitan que su computadora reaccione de forma exagerada a cualquiera de estas llamadas aleatorias. Además, el cortafuegos bloquea las comunicaciones, fuentes que nunca permites. Esto es muy importante cuando la persona tiene una conexión a Internet de alta velocidad de transferencia de datos, como DSL o cable.

Algunos sistemas operativos tienen firewalls integrados que sin duda deberían enviarse completamente desactivados. Asegúrese de que su plan esté siempre activo. Para que un cortafuegos sea un poco más eficaz, debe estar configurado correctamente y casi siempre actualizado. Consulte las instrucciones detalladas Para obtener más información, consulte la Ayuda en la red.

Protección de uso

La amplia gama de marcadores sofisticados y métodos de autenticación sólidos puede ayudar a proteger su información personal.

Elija contraseñas

Proteja sus dispositivos y direcciones de intrusos eligiendo contraseñas que sean onerosas de sospechar. Utilice contraseñas seguras que constan de los ocho caracteres más rápidos específicos, una combinación de letras, variedades e incluso caracteres especiales. No utilice palabras que los expertos afirmen que se pueden encontrar fácilmente en un diccionario o posiblemente referencias a información personal, como celebración de cumpleaños. Algunos utilizan el entrenamiento de piratas informáticos, que puede probar cualquier tipo de palabra de su vocabulario y encontrar fácilmente experiencias personalizadas como fechas de nacimiento. Intente usar las frases a para recordar su propia contraseña usando mi primera letra de cada palabra en el eslogan. Por ejemplo, HmWc @ w2: la cantidad de madera que puede comer una marmota.

Elija contraseñas extravagantes para cualquier cuenta de Internet que utilice: institución económica personal, redes sociales o correo electrónico. Si obtiene demasiadas contraseñas para elegir, considere usar una utilidad de administración de contraseñas para ayudarlo a crear contraseñas personalizadas seguras, incluso si las mantiene seguras.

Usar autenticación segura

Muchos medios modernos, correo electrónico y cuentas bancarias permiten métodos de autenticación más seguros. Estos métodos pueden incluir el uso de marcas de dedos, un código de un solo uso enviado a una impresora móvil u otros elementos que permitan al usuario acceder realmente a la cuenta. Para obtener más información sobre la autenticación estable, consulte la sección “Métodos”, generalmente en la que se encuentra la campaña “Bloquear conexión”.

Proteja sus datos personales

Cuando revise correos electrónicos, visite sitios web, distribuya en las redes sociales o compre, tenga cuidado con hacer clic y con quién comparte toda su información. Los ladrones sin escrúpulos o los conocidos del sitio web quizás intenten engañarlo para que les proporcione además de su información personal.

Tenga cuidado al presionar y

Los ataques de suplantación de identidad, en los que los piratas informáticos envían mensajes importantes y honestos para engañarlo para que revele información que posee, se están volviendo más sofisticados. En caso de incidente, es posible que reciba un mensaje urgente de que su increíble cuenta bancaria está abierta y deberá ingresar sus datos y la selección de seguridad social para averiguarlo. Piénselo dos veces antes de hacer clic siempre en los enlaces que informan sobre este tipo de noticias. La mayoría de las promociones reales de instituciones financieras definitivamente no solicitan información confidencial; en cambio, le preguntan con respecto a llamar o visitar la empresa directamente. También puede verificar la dirección de correo electrónico a la que enviaron el mensaje en particular y asegurarse de que sea del remitente previsto.

Compra segura

Cuando compre en línea, busque en el sitio el número de su tarjeta de crédito u otra información personal. Lea generalmente la política de privacidad y encuentre formas de optar por no compartir información. (Si no hay ninguna configuración de privacidad en la lista, ¡tenga cuidado! Compre en otro lugar). Encuentre consejos aquí para saber cuándo un sitio web está bloqueado. Busque “https” en el mapa de la barra de direcciones o, a veces, el icono de candado continuo en la parte inferior adjunto a la ventana del navegador. Por lo general, estos son signos de que su información está encriptada o protegida de secuestradores cuando se transmite a través de Internet.

Tenga cuidado con lo que suele compartir

Las redes sociales son una forma de compartir casi todos los aspectos de la vida, pero es importante lidiar con quién tiene acceso a la conciencia compartida. El fraude de información puede usar las redes sociales para recopilar información y potencialmente usar esa información para piratear segundas cuentas grandes o para robar la identidad. Para reconocer el cuidado de sí mismo, use configuraciones de privacidad que probablemente limitarán la visibilidad de los mensajes privados en sus propias redes privadas y la información que comparte considerando el público en general.

Cómo responder a las fugas de datos

Incluso si transporta todas las medidas necesarias, sus datos pueden ser robados de una empresa que ciertamente puede conservar

Acelere el rendimiento de su computadora ahora con esta simple descarga.