Si elige un código de error del sistema de archivos que se repite en su computadora personal, consulte estos métodos de solución de problemas.

Aprobado: Fortect

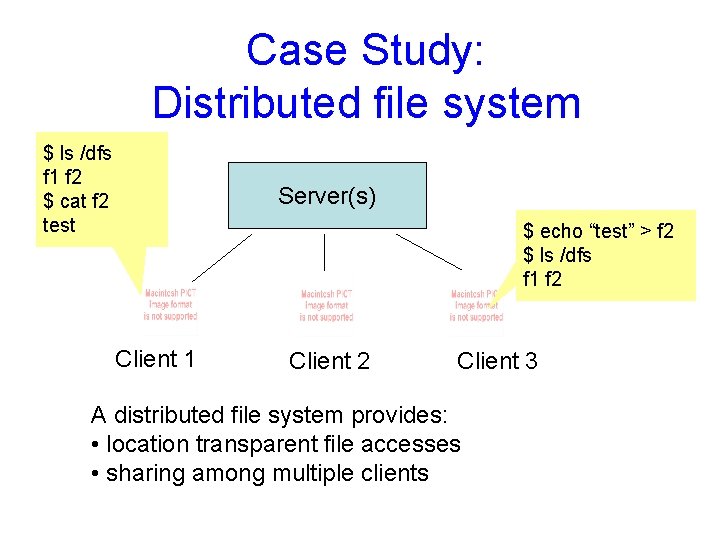

Echo era un ambicioso sistema de historia distribuida. Tenía que diseñarse en torno a un espacio de nombres particularmente global. Utiliza un algoritmo de almacenamiento en caché claro. Es indulgente. Y esto es cierto: fue un sistema de confirmación muy importante para un gran grupo de investigadores.

@ inproceedingsBirrell1996TheED, Nombre = Sistema de archivos distribuido Echo, Por medio de A. Birrell, Andy Hisgen y Charles Jerian T. et al. Mann y J. Swart, Año = 1996

Aprobado: Fortect

Fortect es la herramienta de reparación de PC más popular y eficaz del mundo. Millones de personas confían en él para mantener sus sistemas funcionando de forma rápida, fluida y sin errores. Con su sencilla interfaz de usuario y su potente motor de análisis, Fortect encuentra y soluciona rápidamente una amplia variedad de problemas de Windows, desde la inestabilidad del sistema y los problemas de seguridad hasta la gestión de la memoria y los cuellos de botella en el rendimiento.

Echo es un sistema iniciador distribuido y ambicioso. De hecho, se ha planificado para todos los espacios de nombres globales. Utiliza un algoritmo de almacenamiento en caché muy específico. Es indulgente. Y esto es ciertamente real: fue el kit de activación principal para un gran grupo de investigadores. Los nuevos hechos incluyen un mecanismo extensible dentro de las conexiones titulado global; escritura perezosa a largo plazo con semántica ordenada que hace posible que los practicantes mantengan invariantes sin recurrir a la escritura positivamente sincrónica; y mecanismos de conmutación por error que han demostrado ser muy eficaces -label = “Expandir texto truncado”> Expandir

6.033 – Tú técnica

el cuerpo humano

Sugerencias para la discusión del curso de capacitación:

Andrew D. Birrell, Andy Hisgen, Chuck Jerian, Timothy Mann y, como resultado, Garrett Swart. Sistema de archivos de eco distribuido. 111 Informe técnico del Centro de Investigación de Sistemas Digitales (septiembre de 1993).

Comentarios preliminares, J. H. Versión Salzer, 7 de mayo de 2001 11:45 pm

- El tipo basado en este capítulo: con copias de seguridad inconfundiblemente confiables, se puede esperar que se realice cualquier reemplazo y, a menudo, un votante puede convertirse en un buen votante. La mayor parte de la discusión en el estudio de eco es sobre algoritmos de selección (principalmente relacionados con software, a menudo con un poco de ayuda de hardware), se deben usar réplicas de cosas. La réplica seleccionada se denomina fantásticamente a menudo como la réplica principal. este resto particular son copias de seguridad típicas.

- Usar al votante en particular en lugar de un votante es a menudo mucho más arriesgado porque actualmente confiamos en un mecanismo de detección rápida para detectar de inmediato todos los errores posibles al comparar N copias para ver el genuino en caso de que obtenga la misma respuesta a esa pregunta. (De hecho, Echo no suele leer o posiblemente comparar réplicas; asume que si el DVD lee bien el primero, entonces el primero es bueno).

- La conmutación por error es un procedimiento para cambiar automáticamente una réplica crítica en respuesta a la falla de una base de datos principal actual en particular.

- El supermódulo creado con el selector exacto continúa ejecutándose sin interrupción si falla una réplica en caliente. Por lo general, en un proceso de aprendizaje de votantes y también de conmutación por error, hay un período corto de tiempo de inactividad asociado con esto mientras el votante elige una segunda primaria y esta primaria continúa si desea estar actualizado.

- Cuando las réplicas almacenan conocimiento (estado), generalmente hay dos tipos de esquemas:

- Lo más importante para la replicación de dispositivos es; su estado definitivo se puede restaurar rápidamente o reproducir originalmente a partir de otra copia.

- Es importante multiplicar el estado generado por el dispositivo. Es más difícil; Tenga en cuenta que las señales son difíciles de integrar para vivir. todos tienen la misma condición específica.

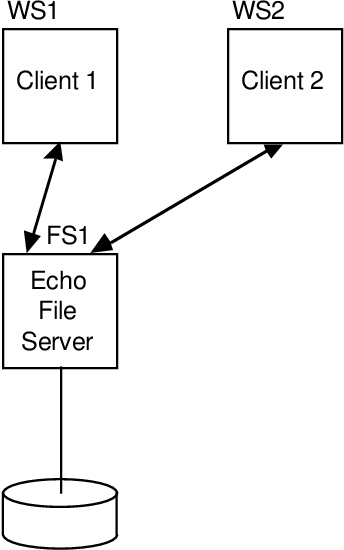

- Echo puede contener réplicas. para permitirles dar

- discos duros

- Conectores de disco duro

- Proveedor de archivos (el servidor de archivos es una colección de contactos y su estado temporal)

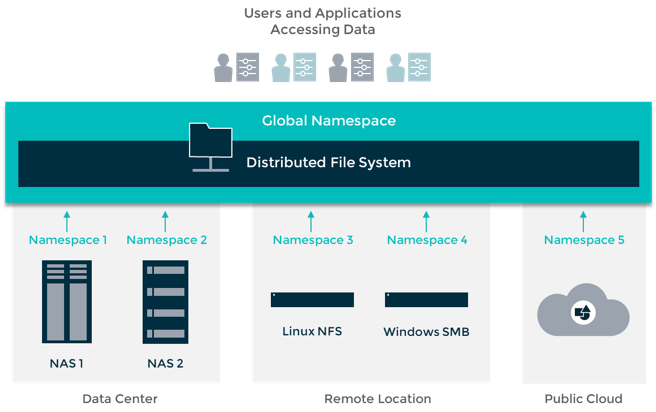

- Volúmenes (es decir, archivos reservados en una parte contigua de una jerarquía de nombres)

- Cajas

- Otra información como su propia red local también puede terminar siendo copiada, esto es accidental y no se resuelve durante Echo.

- ¿Cómo arruina la confiabilidad el control de carga? (1. Diseño de eco Disponibilidad de destino, incluido el tiempo de respuesta. Efectos de sobrecarga reacción temporal. 2. Alquiler y vacaciones se utiliza para mantener los artículos seguros, es posible que necesite un tiempo de espera debido a la sobrecarga debido a algún error que provocó la adición innecesaria de procedimientos de recuperación. 3. La carga “tal vez no” se puede controlar y, además, puede provocar obstrucciones en el Un truco ciertamente garantizará la derrota).

- ¿Para qué sirven las cajas? (Le ayudan a separar la vista del usuario de la solución de la vista del administrador del sistema. El usuario tiene que ciertas jerarquías de nombres de áreas (volúmenes como / src combinados con objetivos almacenados / valorados) están en una caja muy segura en cualquier momento en que se encuentre en otras regiones. como / bin junto con / tmp – se colocan en el campo de la confiabilidad minorista El mantenedor del software cree que las unidades intensas, los puertos, las áreas asombrosas y los archivos deben estar diseñados para garantizar una alta confiabilidad y robustez hasta el segundo crítico.

- Suponga que el líder tiene un solo servidor y, por lo tanto, solo un disco duro individual. Decide realmente crear numerosas réplicas del sistema de alta disponibilidad y un contenedor falso de confiabilidad normal. Son todas réplicas en disco, con un puerto completo, un servidor y un sistema de archivos. ¿Tiene algún valor este sistema? (Sí. Ayuda a proteger el contenido de una caja de penalización muy segura de la destrucción de un solo sector).

- ¿Echo Assist proporciona esta configuración? (Sí, potencialmente no. Sí, por lo que puede usarlo para crear tres réplicas y colocarlas todas en el mismo disco duro. No, en la verdadera sensación de que si un sector está cayendo lentamente, amigos, no hay manera de averiguarlo y hacer un tercer texto absoluto en otro lugar. Echo promete procedimientos que pueden hacer que un CD completo falle rápidamente, pero solo lo notará cuando un sector individual se descomponga hasta que lo intente. leer directamente, y mientras entonces puede que ya sea un día. Preparación Una aplicación no puede ejecutar periódicamente una prueba que leerá las tres copias porque, sin duda, se le permite controlar qué copia pasa en el transcurso de la misma).

- ¿Cómo puede un curso corto de falta de éxito tratar de convencer al votante ya su votante de que están sanos (o enfermos)?

- signo de inicio (simple, por el contrario, solo detecta proporcionar energía a fallas)

- controles internos (pueden ser simples también conocidos como complejos)

- Emparejamiento y comparación (proporción alta / fácilmente asequible)

- análisis periódico (para componentes que posiblemente no estén entrenados sistemáticamente)

- Tiempo de espera (el final del temporizador significa que está muerto)

- Alquilar (sin renovación indica que esta herramienta no funciona)

- Latido del corazón (siempre que controle el tic-tac, a menudo está vivo)

- Keep-Alive (si deja de recibir consultas, se beneficiará de esto)

Varios tienen la capacidad de ser rastreados a este respecto.

- página 11. ¿Por qué los servidores de disco duro necesitan terminar siendo más confiables que los de transferencia? (Esto parece terminar en un argumento a favor de una computadora remota dedicada. Si el servidor solo necesita ayudar al cliente a traducir el registro del disco en medidas de software de disco, tal vez un mapeo uno a uno, entonces podría ser mayormente pequeño. Si el servidor está manejando solicitudes de servicio de archivos de computadora para otros compradores potenciales, bien puede volverse muy popular, perder el rastro de la pasión por los registros en el disco o incluso fallar, lo que puede aliviar la aparente confiabilidad de un servidor (en realidad, es el sitio web del disco) en el mismo dispositivo por medio de un servidor de archivos enorme. ¿Los servidores de nombres se iniciaron inmediatamente después de un corte de energía, pero un servidor de archivos enorme? Probablemente necesitará hacer una restauración por restauración de todos los metadatos de disco típicos antes de que se puedan ejecutar en su sistema de archivos, lo que se ralentizará inicio, el que no tiene hay un nuevo servidor de nombres m.)

- ¿Cómo coordinaría las inversiones en un disco duro de dos puertos? ¿Cuál podría parecer el problema? (El documento Echo cubre esto usando la página 15. La parte complicada es que los puertos asociados se pueden conectar a diferentes computadoras y, en consecuencia, dos computadoras intentan usar el disco duro del automóvil al mismo tiempo).

- Arbitraje de disco duro. Esto evita que las dos solicitudes se comuniquen eléctricamente entre sí, pero una búsqueda de puerto 1 bloqueada por una búsqueda de puerto 2 también puede ser potencialmente catastrófica. (Suponga que la búsqueda se realiza en una pista específica y se graba en el sector relacionado con la pista especificada).

- Bloqueo de dos estados (estados: conector A, puerto B) con retención de disco duro, configurable desde ambos controladores de CD. Mueve cada controlador más lejos del otro, pero requiere un plan antes de la acción si falla el controlador que detecta un nuevo bloqueo.

- Un bloqueo de dos estados que realmente no se puede borrar por completo hasta que se agota el temporizador a. Algunos camiones superan el problema anterior. Contras: tiempo de espera Es posible que me retrase si falla el controlador de conmutación por error fundamental. Si el controlador principal definitivamente está sobrecargado, el segundo controlador pasa al segundo, en cuyo caso el segundo controlador está ocupado, que es el problema que puede surgir.

- Puerto de bloqueo de tres estados (estados: A, puerto B

Acelere el rendimiento de su computadora ahora con esta simple descarga.

Acelere el rendimiento de su computadora ahora con esta simple descarga.