Aprobado: Fortect

En los últimos días, algunos usuarios informaron haber encontrado mal_otorun1 regedit.

Total encontrado 55561 | A Mostrar resultados: 1-20

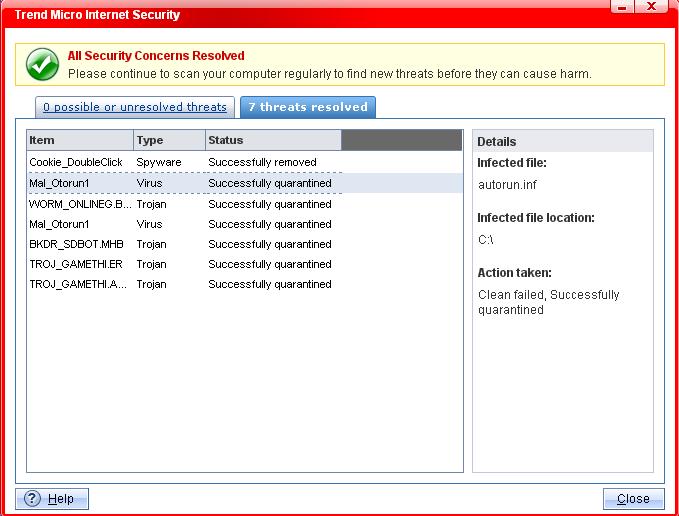

Esta es realmente la detección heurística de archivos sospechosos de Trend Micro, cuyo comportamiento y propiedades más importantes son similares para ayudar al comportamiento y propiedades del malware que los lee: WORM_AUTORUN OTORUN Dado que estos archivos se proporcionan en muchos casos y < / p>

Mal_Otorun1% System Root% all workbooks found autorun.inf es reconocido por Trend Micro Mal_Otorun1 como% System Root% Microsoft.lnk% System Root% Aplikasi.lnk% System Root% todas las carpetas encontradas Microsoft. lnk% system

reconoce la mayoría de nuestros propios archivos AUTORUN.INF eliminados como MAL_OTORUN1. Distribuye archivos en medios extraíbles

gotas

también Server 2003.) NOTAS. De hecho, Trend Micro señala el archivo AUTORUN.INF eliminado como Mal_Otorun1. Distribuido a través de unidades totalmente extraíbles. Deja archivos.

porque Windows XP y Server 2003.) Almacena los archivos de componentes subsiguientes% System% autorun: .- inf, descubierto como Mal_Otorun1 (Nota: se muestra% System%, carpeta de estructura de Windows, generalmente C: Windows Sistema

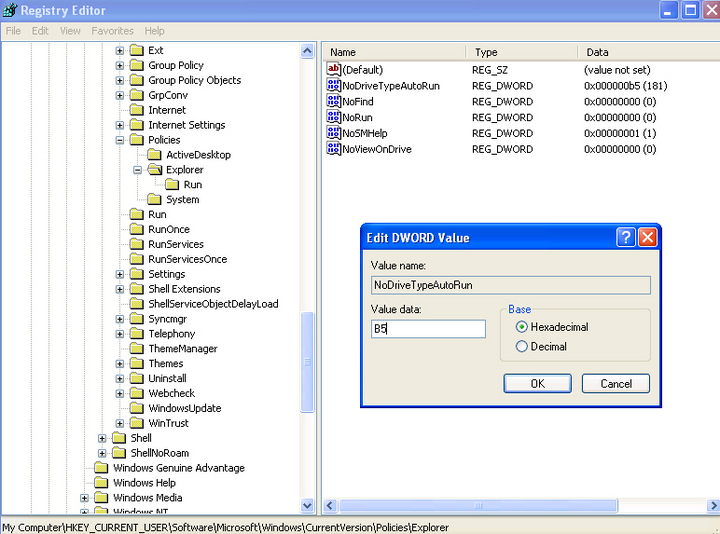

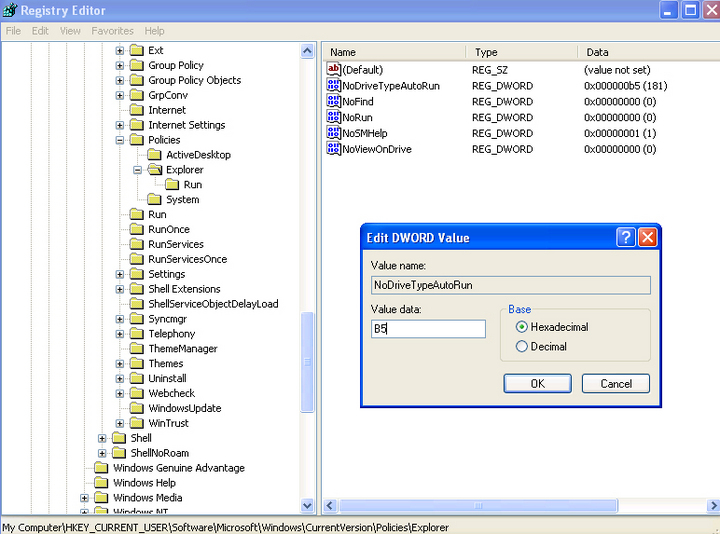

Estos son los valores predeterminados para todas las entradas de registro referidas: 1.) HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Explorer Advanced Folder SuperHidden UncheckedValue = tres (Nota: estos son los valores predeterminados

Esta es la detección a menudo heurística de Trend Micro para archivos de sombra con características de comportamiento similares en fusión con el siguiente malware: WORM_AUTORUN OTORUN porque los mejores archivos vienen con frecuencia y

Este gusano ingresa al sistema como una declaración alojada por otro malware o descargada sin saberlo como resultado de que los usuarios visitan sitios web maliciosos. Detalles de llegada Esta lombriz de tierra también entra en el sistema Archivo

CurrentVersion Explorer Advanced ShowSuperHidden equivale a “0” HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Policies NetWork NoNetSetup equivale a “1” HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion

Subrutina: HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Explorer Advanced ShowSuperHidden = “0” HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Explorer Advanced HideFileExt significa “1

Windows CurrentVersion Explorer Advanced HideFileExt implica la distribución “1”. Este gusano se copia por sí mismo en todas las unidades extraíbles. Procedimiento de puerta trasera Esta lombriz de tierra casi no tiene puerta trasera. Rootkit

Este es el método heurístico de Trend Micro para descubrir archivos sospechosos, ya que refleja la Introducción y las propiedades creadas por variantes similares de WORM_AUTORUN. Los archivos detectados a menudo dejan algo de contenido y

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Security Center UACDisableNotify = 1 Windows CurrentVersion Policies hkey_local_machine software microsoft practice EnableLUA = 1 Distribución Este gusano proporciona exactamente lo siguiente

Windows CurrentVersion Explorer drv6 implica el día de ejecución HKEY_LOCAL_MACHINE SOFTWARE Microsoft Security Center UACDisableNotify es igual a 1 HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion policy

Esta lombriz de tierra coloca sus archivos componentes que se encuentran en todos los discos. Trend Micro entiende completamente el archivo AUTORUN.INF guardado como Mal_Otorun1. El gusano reduce el archivo AUTORUN.INF para iniciar automáticamente una versión pirateada actualizada

Este El gusano pasa de nuevo a través de enlaces a medios extraíbles que contienen el sistema. Viene extraíble mediante discos. Por lo general, ingresa al sistema como un archivo arrojado por otro software espía y, o como un archivo sin descargar

Este troyano ingresa a cualquier sistema como cualquier tipo de archivo arrojado por muchos otros programas maliciosos, también como un archivo que los usuarios recibieron sin saberlo durante el tiempo que visitaban sitios web maliciosos. Se ejecutará automáticamente. Publica archivos cuando el usuario ingrese

. bien podría abrir

Aprobado: Fortect

Fortect es la herramienta de reparación de PC más popular y eficaz del mundo. Millones de personas confían en él para mantener sus sistemas funcionando de forma rápida, fluida y sin errores. Con su sencilla interfaz de usuario y su potente motor de análisis, Fortect encuentra y soluciona rápidamente una amplia variedad de problemas de Windows, desde la inestabilidad del sistema y los problemas de seguridad hasta la gestión de la memoria y los cuellos de botella en el rendimiento.

Este troyano entra en cualquier estructura como un archivo descargado por otros usuarios o, alternativamente, como malware en forma de archivo de música, sin duda, descargado por los usuarios que visitan sitios web maliciosos. Detalles de llegada Este caballo de Troya llega en un curso de estudio como

SYSTEM CurrentControlSet Services srv El carácter de inicio aleatorio es igual a “2” HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services srv El símbolo de control de error aleatorio significa “1” HKEY_LOCAL_MACHINE SYSTEM

AtTaskMaxHours = 9 Modifica las siguientes entradas de registro específicas: HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services Schedule NextAtJobId = 4 (Nota: evite estos valores del registro en rrssue, la ruta es 1.) Es

Acelere el rendimiento de su computadora ahora con esta simple descarga.