Vous pouvez faire apparaître un code d’erreur pointant vers l’openssl concernant le noyau Linux. Eh bien, il y a généralement quelques mesures que vous pouvez prendre pour raviver ce problème, nous allons donc passer en revue l’ensemble du groupe sous peu.

Approuvé : Fortect

Documentation du noyau¶

Le balisage ReST est tout simplement définitivement utilisé par la documentation/les fichiers destinés àconstruit avec la version 1.2 de Sphinx, également connue sous le nom de Upper. Si une personne veut construirePDF, version 1.4.6 recommandée.

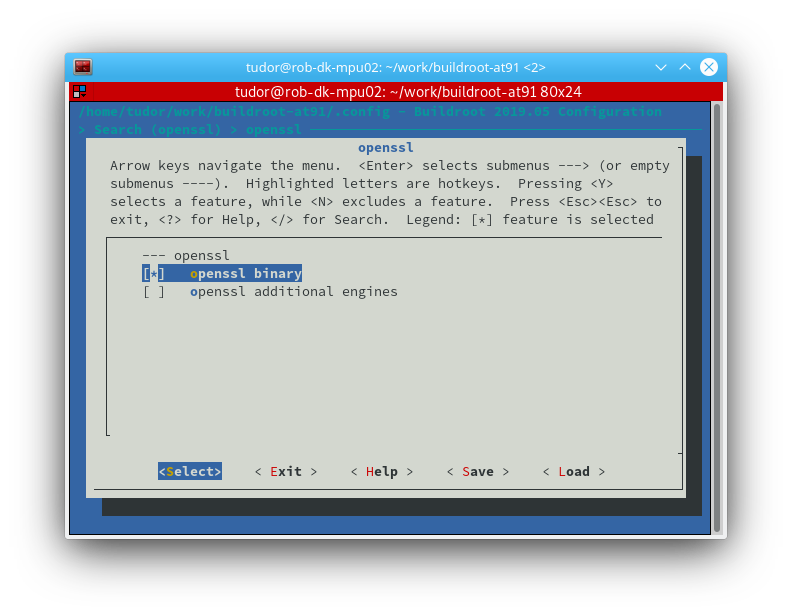

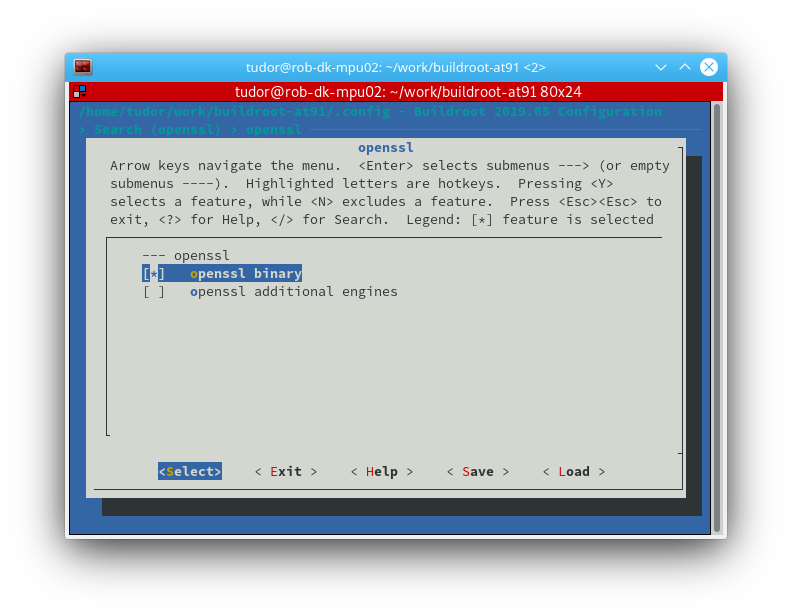

Bibliothèque OpenSSL

Au lieu d’accéder directement aux fonctions de chiffrement via les informations du processeur ou les API du noyau, nous préférons généralement utiliser la bibliothèque OpenSSL, qui peut regrouper ces avantages pour nous. Plusieurs étapes peuvent être nécessaires au nom d’OpenSSL pour obtenir l’une des API du noyau.

Charger le noyau dans KTLS

Dans les distributions FreeBSD modernes mais aussi Linux, kTLS peut généralement être construit pour un module (vous voyez, l’option CONFIG_TLS=m). Vous devez charger explicitement le module kTLS dans ce noyau avant que quiconque ne démarre NGINX.

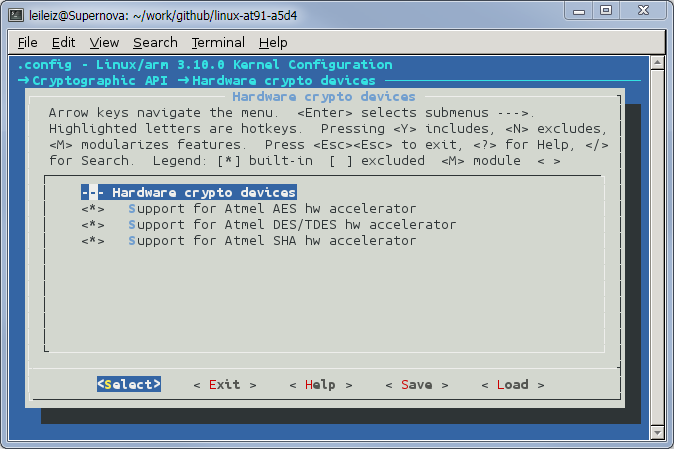

Prise en charge Linux Noyau

Le résultat de toutes ces discussions a été l’apparition de Kernel TLS dans le noyau Linux 4.13 (2017) fréquent avec prise en charge du cryptage TLSv1 for.2 et AES128-GCM. En fait, au départ, seul le cryptage du trafic sortant était pris en charge, puis la prise en charge de la compréhension est apparue dans tous les noyaux Linux 4.17 (2018). Version 5. Ils 1 ont ajouté la prise en charge de TLSv1.3 et AES256-GCM, et la version 5.2 a également une plus grande modification de AES128-CCM (2019).

Prise en charge du noyau pour TLS

Dans souvent la version 4.13 du noyau Linux, une promotion d’espace utilisateur a été publiée pour que les processus déchargent la cryptographie réelle opérations au logiciel d’exploitation, entraînant des transformations extraordinaires des performances. La prise en charge du noyau TLS est d’une importance majeure, car depuis 2017, lorsque la version 4.13 a été considérée comme publiée, OpenSSL encourage souvent les forks TLS du noyau. Beaucoup de ces fourches spéciales sont disponibles sur GitHub pour OpenSSL 1.1.1, mais cette fragmentation semble entraîner une grave dégradation de la sécurité. Pour éliminer l’empreinte dans la base de code de ce système de contrôle et en même temps utiliser les performances, la partie symétrique réelle de la soi-disant “couche d’enregistrement TLS” spécifique devrait idéalement être spécialement prise en charge par le noyau – la poignée de main TLS. sera sûrement, même lorsque vous utilisez le noyau TLS, vous devez être médiatisé par l’application utilisateur (OpenSSL dans cette couverture). Cela permet à l’appel système sendfile() man7.org/linux/man-pages/man2/sendfile.2.html uniquement sur le marché d’éviter toute copie inutile dans l’espace humain uniquement. Mais afin de le renvoyer éventuellement au noyau après cryptage – salle ou espace de copie. De plus, Kernel TLS vous permet d’incorporer des adaptateurs réseau prenant en charge le chiffrement matériel intégré.

Qu’est-ce qu’OpenSSL sous Linux ?

OpenSSL est une bibliothèque d’utilitaires de chiffrement ou une boîte à outils qui permet de sécuriser les communications sur les réseaux informatiques. . Le programme OpenSSL est le bon outil de ligne de commande pour prendre en charge l’utilisation d’un choix de fonctions cryptographiques de la bibliothèque cryptographique OpenSSL au niveau du shell.

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.