Approuvé : Fortect

Au cours des dernières semaines, certains de nos utilisateurs ont signalé avoir rencontré le vérificateur de fichiers système Win 2003.DCOM est une expression pour Distributed Component Object Model. C’est vraiment la solution de Microsoft pour l’informatique distribuée. Un formulaire client est requis pour exécuter à distance chaque objet du serveur DCOM sur un autre ordinateur, en plus des ventes appelle ses méthodes. Donc, fonctionnellement, c’était similaire avec CORBA et RMI.

Erreurs DCOM liées au gestionnaire de débogage de la machine

(Ou ce que vous devez savoir concernant DCOM et Machine Debug Manager)

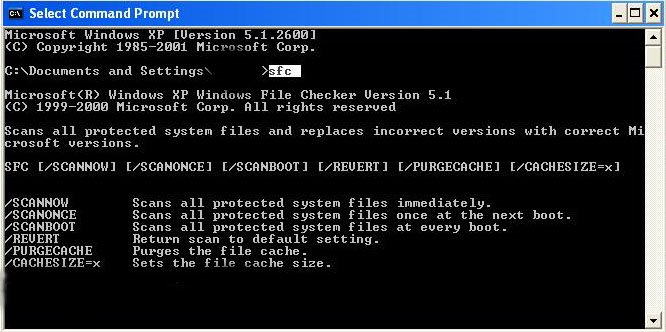

Comment courir Vérificateur de fichiers système ?

Sur quelques systèmes seulement, une erreur de lecture apparaît dans le journal des événements du schéma :

Où est le particulier Vérificateur de fichiers système ?

Description : les paramètres d’autorisation spécifiques à l’application sont loin d’accorder une autorisation d’activation locale pour le processus du serveur Web COM avec CLSID

Comment j’utilise SFC EXE pour réparer les fichiers de plan ?

utilisateur DOMAINUSER SID (SID) à partir de l’adresse LocalHost (en utilisant LRPC). Cette autorisation de sécurité peut être modifiée administrativement en implémentant l’outil Component Services.

Comment choisir J’arrête Vérificateur de fichiers système ?

Les captures d’écran proviennent d’une session configurée en néerlandais. Elles diffèrent donc légèrement de la description ci-dessus.

J’ai d’abord rencontré chacun derrière nos erreurs sur la machine de session de bureau à distance, mais (rdsh) cela ne s’applique pas à RDSH. J’en ai déjà trop dit sur le téléphone, alors oui, Machine Debug Manager. De tous les types d’erreurs DCOM de cette nature, un complet sort, donc une partie de la solution a duré être incluse dans le titre. Dans tous les cas, examinons le problème de manière très détaillée.

Comment puis-je corriger DCOM 10016 ?

Tapez “Registre” dans votre barre de recherche de sélection d’aliments de démarrage génial et sélectionnez “Meilleur match”.Accédez à HKEY_LOCAL_MACHINESOFTWAREMicrosoftOle.Supprimez quatre clés de registre du groupe cible : DefaultAccessPermission DefaultLaunchPermission MachineAccessRestriction MachineLaunchRestriction.

La source d’événement DistributedCOM fait référence à Distributed to COM (DCOM), le modèle “en réseau” (“distribué”) du Component Object Model (COM). COM est devenu orienté objetMéthode privée qui représente les matériaux logiciels. Certains logiciels (composants) sont construits au-dessus de cela et sont souvent désignés dans le rôle d'”objets COM”. COM vous permet de créer des composants de programmes logiciels modulaires qui peuvent toujours être appelés et surchargés selon les besoins au moment de l’exécution et à l’intérieur des limites du processus, fournissant une communication appropriée entre les processus. C’est similaire au retour à And Corba Java Beans. Introduit par Microsoft, COM a succédé au premier modèle technologique de liaison et d’incorporation d’objets (OLE) introduit en 1991, conçu pour les éléments mélangés et basé uniquement sur une technologie particulière appelée Dynamic Data Exchange (DDE). DDE doit être né en 1987 et a également permis d’envoyer et de trouver des messages dans des “dialogues” en gros des applications ; OLE s’appuie sur cela et est un cadre plus ou moins orienté objet pour les composants logiciels lors de la communication de processus, mais a toujours une capacité limitée – combiner des scripts de document Cadre avancé et communication inter-processus. Comme déjà répondu, en 1993, la technologie a été mise à jour par une nouvelle technologie de pointe fiable et plus moderne. En plus de tout cela, Microsoft a également publié un mécanisme correspondant à utiliser dans Basic (VB): Basic Visual Extensions (VBX). En 1994, OLE a été mis à jour avec un successeur de VBX régulièrement appelé OLE Custom Controls (OCX). Au même moment, Microsoft a déclaré qu’OLE 2 venait d’être renommé “OLE”, qui n’est officiellement plus un acronyme et un ensemble de noms pour toutes ses technologies constitutives. Ainsi, le nom complet OLE entier “est mort” en tant qu’entreprise technologique spécifique et est lentement devenu synonyme de plusieurs implémentations Microsoft de cette condition technologique. À quel point est-ce déroutant ? ! Quoi qu’il en soit, Microsoft a utilisé 96 OCX dans IE, a renommé une partie de ses technologies Web OLE en ActiveX (les objets ActiveX étaient appelés “contrôles ActiveX”) et a commencé à mettre d’autres parties d’OLE dans Renommer ActiveX, à l’exception du sous-document. Plus tard, en 1996, COM a reçu une “version réseau” appelée DCOM, conçue pour concurrencer d’autres technologies réseau telles que CORBA. Microsoft a introduit l’extension de fichier COM sous Microsoft Transaction Server (MTS) avec NT Windows 4. Elle a été intégrée à Windows 2000 et renommée COM+. Il comprenait une tonne de nouvelles fonctionnalités, telles que la prise en charge des transactions distribuées et de la publication d’événements, ainsi qu’un abonnement mensuel. Il s’agit de cas, appelés événements COM+, qui vous permettent de profiter de la technologie Microsoft Message Queuing (MSMQ). Les composants qui utilisent ce système sont appelés substances de file d’attente. Le .NET Framework spécifique au lancement a déprécié toutes les méthodes OLE/COM/…, bien que les applications .NET puissent toujours utiliser ces mêmes mécanismes via COM Interop. L’objet COM est exposé via une ou plusieurs connexions utilisateur définies à l’aide d’un langage de définition d’interface (IDL). Côté “serveur COM”, il existe différents modèles de threads pour les produits COM. Chaque objet COM et en plus le thread est associé à une pièce conceptuelle de confiance appelée appartement. Celui-ci ne sera joint qu’à l’objet COM 1 – mise en garde, mais de nombreux threads peuvent lui être attribués. La possibilité d’attribuer des extensions à un loft dépend généralement du modèle de la maison. Par exemple, Single-Threaded Apartment (STA) est un modèle qui indique qu’au plus 1 thread peut en effet être alloué par appartement (d’où la raison pour laquelle COM est un objet réel majeur).

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.Qu’est-ce que le shell immersif ?

On m’a dit que le terme “immersif” correspond généralement à la façon dont Microsoft décrit généralement l’expérience d’utilisation des applications Windows 8 sur les suppléments, sans parler des tablettes MoSH. Dans une autre application mobile immersive, tous les contrôles d’interface utilisateur spécifiques à l’application sont définis comme leur propre couche dans l’application.

Qu’est-ce qui est indisponible Sid ?

Basé via l’identifiant de sécurité (SID), cet utilisateur ne dispose sérieusement pas des autorisations nécessaires pour exécuter l’hôte DCOM. geste de l’utilisateur. Vérifiez pourquoi l’utilisateur dispose de nouvelles autorisations correctes en démarrant le serveur DCOM.

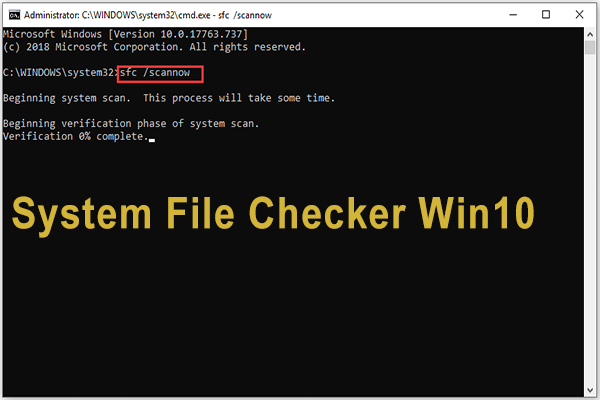

Comment exécuter un vérificateur de fichiers système sur Windows 10 ?

Suivez les variantes données pour lancer l’analyse de fichiers en plusieurs étapes dans Windows 10 : appuyez sur Windows + X pour ouvrir les versions de lancement. Appuyez ensuite sur Invite de commandes (Admin) pour l’activer. (Vous pouvez également rechercher Windows PowerShell (Admin).) Vous pouvez généralement taper cmd directement dans la plupart des champs de recherche Windows et exécuter l’invite de commande bien qu’un administrateur.

Qu’est-ce que ce vérificateur de fichiers système particulier utilitaire utilisé pour ?

L’application Sfc.exe System File Checker permet aux administrateurs d’analyser des ressources virtuellement isolées pour vérifier leurs versions. Les fichiers qui peuvent être si importants pour le redémarrage de Windows et qui correspondent généralement à la version attendue de Windows peuvent être migrés avec les versions correctes.

Comment le vérificateur de fichiers système récupère-t-il la bonne version d’un fichier ?

Lorsque le vérificateur de fichiers système détecte qu’un fichier protégé a été écrasé, il récupère la version correcte de la documentation à partir du fichier cache ( %Systemroot%System32Dllcache) ou généralement la racine d’installation Windows des fichiers incriminés, puis remplace la version complète incorrecte. . appliquer . De plus, le Vérificateur des fichiers système revérifie le dossier de cache.