Si vous voyez des utilisateurs dans les codes promotionnels d’erreur Windows NT sur votre ordinateur, vous devriez lire ces méthodes de correction.

Approuvé : Fortect

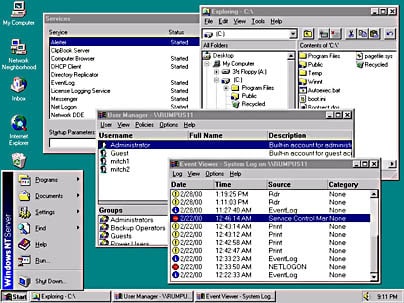

Windows NT est presque certainement le système d’exploitation qui gère les sessions. Par conséquent, bien que démarrant le système, vous aurez probablement besoin d’aide pour vous connecter avec le nom е et après ce mot de passe. Lorsque Windows NT est installé, un compte de responsable est créé pour le paiement, ainsi qu’un compte nommé « Invité ». Il est approprié (recommandé) (et les autorisations des utilisateurs finaux pour modifier (les manières qu’ils sont autorisés à faire) et créer des consommateurs à l’aide du gestionnaire d’utilisateurs.

Gestion des utilisateurs

Le gestionnaire d’utilisateurs sera probablement un utilitaire Windows NT standard qui, selon les experts, gère les abonnés comme son nom l’indique. Il est presque certainement disponible dans le menu démarrer (Programmes / Outils d’administration).

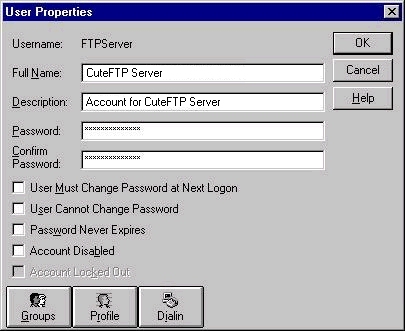

En règle générale, pour créer un nouveau compte approprié, il vous suffit de cliquer sur Nouvel utilisateur dans le menu Utilisateur. Ouvre une boîte de dialogue pour saisir des informations sur ce nouvel utilisateur unique :

- Utilisateur : login de l’utilisateur moderne.

- Nom complet : informations supplémentaires sur la façon dont l’utilisateur.

- Description : champ facultatif.

- Champs concernant d Mot de passe : facultatif, mais il est recommandé aux experts de déclarer que vous remplissez cette société et d’activer tout le champ qui dit « L’utilisateur doit changer la sécurité du pouce pour des raisons de sécurité ».

Conventions de nommage des utilisateurs

Les événements de nommage des utilisateurs sont la façon dont le propriétaire décide de découvrir les utilisateurs. Il est fort possible de noter ce qui suit :

- Les noms d’utilisateur doivent être uniques (sur le site Web d’une personne ou sur l’ordinateur local).

- Les comptes d’utilisateurs peuvent contenir des chiffres en majuscules ou en minuscules, cela doit être utilisé dans les occasions suivantes : / [] -. | =, + (vide) ? <>

- Évitez de créer des noms d’utilisateur similaires.

Comptes d’utilisateurs et sécurité

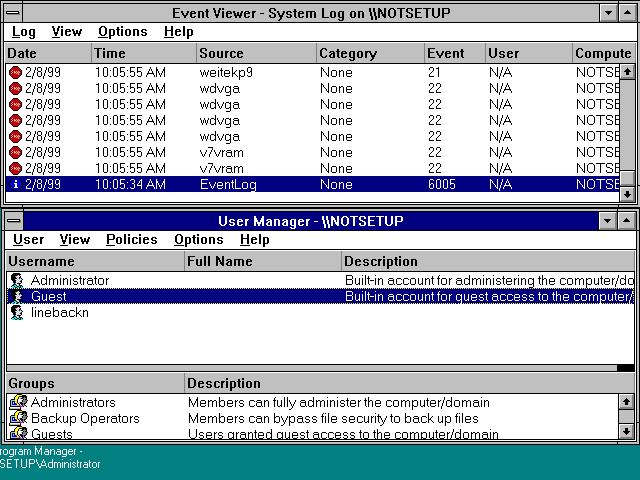

Il existe deux types de profils tout au long de NT. Les comptes intégrés sont des comptes créés par votre entreprise de confiance. Après l’installation, Windows NT est configuré au niveau des comptes intégrés (comptes en attente et administrateur invité). Tout d’abord, il offre une sécurité minimale.

- Comptes que vous créez : comptes d’utilisateurs avec une connectivité sociale et un accès aux ressources système sur le réseau même. Ces comptes contiennent des informations générales sur chacun de nos utilisateurs, y compris leur nom à côté de ce nom d’utilisateur et mot de passe.

- Invité : Cela permet aux utilisateurs réguliers de se connecter, et je suggère d’accéder à la machine voisine. Il est en effet désactivé par défaut.

- Administrateur : utilisé pour la gestion générale de la configuration liée aux ordinateurs et aux domaines. Ce compte peut effectuer certaines tâches.

- Désactiver le compte invité.

- Changez tout le nom du compte administrateur dans ce schéma pour réduire le risque d’intrusion de la part de l’utilisateur général du compte.

Emplacements des comptes d’utilisateurs

Les utilisateurs de jetons de poker du domaine Zynga semblent être créés dans le gestionnaire d’utilisateurs. Lorsqu’un scénario est créé, il est automatiquement affiché dans la plupart des SAM du contrôleur de domaine principal (PDC), qui le synchronise ensuite avec le reste du domaine. Cela peut prendre quelques minutes. Après avoir créé un nouveau bon compte dans le SAM PDC réel, le compte peut dans de nombreux cas se connecter au site à partir de n’importe quel ordinateur du poste de travail.

Les utilisateurs locaux sont des comptes créés sur votre serveur membre exclusif ou sur un ordinateur Windows NT Workstation à l’aide du Gestionnaire des utilisateurs. La carte n’est fondée que sur SAM, qui provient de tous les ordinateurs du comté. Pour cette raison, je dirais qu’un utilisateur ne peut se connecter qu’à ce type d’ordinateur particulier.

Planification de nouveaux comptes utilisateur

La création de compte peut être simplifiée en planifiant l’organisation et en fournissant des informations sur les personnes qui ont besoin du compte client.

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.

Le dossier personnel est un fichier personnel dans lequel l’utilisateur peut stocker la plupart de certains fichiers. Il est utilisé comme une exigence de rapport pour l’exécution de commandes telles que Save. Il peut être stocké sans effort par l’utilisateur sur un système informatique régional ou sur un serveur de réseau.

Lors de la création, acquérir les points suivants :

- Stockage des dossiers personnels sur un serveur Web : cela fait beaucoup d’envisager une sauvegarde de sauvegarde et thérapeutique des données des différents utilisateurs. Sinon, les fichiers matériels doivent être régulièrement copiés sur les nombreux ordinateurs du réseau où sont stockés les dossiers des bagues de fiançailles à domicile.

- Espace disque sur les contrôleurs d’espace : Windows n’a pas d’utilitaires pour définir l’espace disque (Windows 2000 le fait). Car si une personne ne s’occupe pas de garder les dossiers remplis de fichiers officiels, elle peut rapidement prendre via un vol l’espace de stockage exact sur le serveur.

- Ordinateur sans disque dur : le fichier personnel de l’utilisateur doit se trouver sur un serveur réseau.

- Dossiers de départ situés directement sur les ordinateurs locaux. Cela permet d’obtenir de meilleures performances réseau car il y a moins de visites de données sur le réseau et le serveur ne traite jamais les demandes tout le temps.

Définissez vos paramètres de poste de travail et de compte

Vous créez également des postes de travail à partir desquels l’utilisateur se connecte au réseau. Vous pouvez soit lui permettre d’accéder à Internet à partir d’un poste de travail, en plus vous pouvez spécifier un ou plusieurs postes de travail. L’utilisation d’une station pour le nom d’utilisateur est un moyen d’accéder à un réseau hautement sécurisé. En effet, un individu utilisateur se connectant au bois de chauffage à une station qu’il ne possède pas ou certainement pas se connectera localement et, par conséquent, aura vraisemblablement accès à toutes les ressources locales de la machine, permettant à l’administrateur transporteur de contrôler l’utilisateur.

Vous pouvez également définir une date d’expiration pour mon compte utilisateur. Cette option peut être utile si vous soumettez une facture à un employé trop rapidement. La date d’expiration de votre compte semble être fixe à chaque fin de contrat.

Autorisations de connexion

Après avoir déployé RAS (Remote Access Service), vous pouvez configurer les autorisations d’accès à distance. Ce service permet à un internaute privilégié d’accéder à distance à un réseau de ressources à l’aide d’une seule ligne téléphonique (ou X.25). Cela aide les utilisateurs qui ont besoin d’accéder à l’ensemble du réseau depuis un endroit ou ailleurs. En fait, il existe un certain nombre de lignes d’appel d’autorisation qui peuvent être configurées :

- Aucune note : l’utilisateur paie les frais de communication. Le système ne rappelle pas l’utilisateur.

- Caller-Defined : ce paramètre fait apparaître l’utilisateur comme si ces produits étaient appelés depuis le serveur à un numéro spécifique qu’ils ont fourni. Dans ce cas, ce dernier paie notamment les frais de communication.

- Par défaut : permet à l’administrateur de gérer l’invite. Vous et eux définissez le numéro à partir duquel un utilisateur particulier doit appeler le serveur. Dans certaines circonstances, cette option peut être utilisée non seulement pour réduire les coûts, mais aussi pour augmenter la sécurité, puisque le propriétaire doit être sous une sorte de numéro de téléphone exclusif.

Supprimer et modifier les noms de compte utilisateur

Lorsqu’un bon enregistrement n’est plus nécessaire, il peut être effacé ou renommé afin que d’autres utilisateurs puissent l’appliquer. Veuillez noter que la suppression du compte supprime également le SID (Security IDentification).

Gestion de l’espace de travail utilisateur

P Lorsque la description se connecte pour la première fois à partir d’une cible Windows NT, un profil client par défaut est créé pour cet utilisateur. Ce profil définit des éléments tels que la zone de travail, l’imprimante réseau et les connexions. Ce profil peut devenir personnalisé pour restreindre certains éléments du bureau du pc ou des outils par rapport à la station lisible.

Ces profils contiennent des paramètres définis par l’utilisateur pendant l’environnement de production sur un portable Windows NT. Ces paramètres sont immédiatement enregistrés dans le dossier Profils (C:WinntProfils).

Pour se connecter à partir de clients qui n’utilisent jamais

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.

Windows NT pourrait être le système d’exploitation de l’ordinateur personnel Microsoft Windows, conçu pour les utilisateurs et les entreprises qui ont besoin de compétences avancées. Windows NT (qui signifiait à l’origine New Technology, la vérité Microsoft ne le dit pas) se compose en fait de deux produits : Microsoft NT Workstation et Microsoft NT Server.

C’est un multiprocesseur indépendant de la puce et donc un système d’exploitation multi-utilisateurs. La première version pour Windows NT était Windows NT 3.1, qui était auparavant publiée pour les postes de travail, donc les ordinateurs serveurs. Il devrait compléter les modifications grand public basées sur MS-DOS de Windows (y compris Windows 1.0 – Windows 3.1x).

Dans le cadre de la famille actuelle de systèmes d’exploitation Microsoft Windows NT, un identificateur de sécurité complet (généralement abrégé en SID) est un identificateur unique et immuable défini par un utilisateur, une bande d’utilisateurs ou un autre membre de la stabilité sociale.