Voici quelques idées simples qui peuvent vous aider à résoudre votre problème win32 bifrose dyg.

Approuvé : Fortect

Veuillez noter ces informations : http://www.threatexpert.com/report.aspx?md5=fa3edac08e58f243c6fee96c934e525a

instructions tidak otomatis :

étape de suppression distincte. Utilisez Windows File Finder pour trouver la zone de Backdoor.Bifrose

1. Cliquez sur Démarrer >> et recherchez des fichiers ou des dossiers.

2. Dans une section des données appelée « Tout ou partie », entrez la phrase de données « Backdoor.Bifrose » (s).

3. Pour de meilleurs résultats, préférez « Rechercher sur : lecteurs locaux », « Rechercher ou nMove pour pouvoir : Poste de travail, puis cliquez sur le bouton Rechercher. “Dans le dossier” dans “Backdoor.Bifrose”, affichez l’image et copiez / collez-la dans la barre d’adresse de l’entreprise. Enregistrez le chemin du fichier dans une sorte de presse-papiers, car vous aurez besoin de notre chemin de fichier qui peut supprimer Backdoor.Bifrose à toutes les étapes de suppression manuelle suivantes.

Étape 4. Utilisez une tâche Windows qui supprimera les processus Backdoor.Bifrose

1. Utilisez CTRL + ALT + SUPPR et CTRL + SHIFT + ESC pour ouvrir le gestionnaire de tâches Windows particulier.

2. Cliquez sur le bouton Nom de l’image le plus important pour effectuer une recherche. Recherchez généralement le processus “Backdoor.Bifrose” par son nom.

3. Sélectionnez le processus “Backdoor.Bifrose”, puis cliquez sur le bouton “Terminer le processus” pour vous assurer que vous tuez le site.

4. Supprimez les reliures de la politique Backdoor.Bifrose :

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.

Étape 3 : Utilisez le registre – Supprimez les valeurs du registre Backdoor.Bifrose pour l’éditeur

1. Pour ouvrir l’Éditeur du Registre, sélectionnez Démarrer> Exécuter> regedit et cliquez sur OK.

Q 2. Recherchez et supprimez le front ou les entrées dont le magasin de données est placé (dans la colonne la plus à droite), les logiciels espions sont généralement ses fichiers qui ont été trouvés plus tôt.

Dans 2. Pour effacer la valeur Backdoor.Bifrose, cliquez dessus avec le bouton droit et choisissez l’option de suppression.

4. Localisez et supprimez les entrées de registre “Backdoor.Bifrose” :

Étape 4. Utilisez l’invite de commande Windows pour désinscrire les DLL Backdoor.Bifrose

1. Pour ouvrir une invite d’instructions, sélectionnez Démarrer> Exécuter> version cmd et cliquez ici OK.

2. Entrez « cd » pour trouver le répertoire d’édition actuel. Appuyez sur la barre d’espace et entrez dans le chemin complet sur lequel vous vous trouvez. Si vous ne savez pas où se trouve fièrement le fichier .dll Backdoor.Bifrose, utilisez le drapeau de réception dir pour afficher le contenu du répertoire.

3. Pour enregistrer Backdoor.Bifrose.Dll “, entrez le répertoire exact donc comme d’habitude + chemin” regsvr32 / u ” + [DLL_NAME] (par exemple : C Spyware folder > regsvr32 – u Backdoor.Bifrose. dll) et appuyez sur Entrée. Une fenêtre contextuelle indiquera que vous avez réussi à non-lister le fichier.

4. Localisez et désenregistrez simplement les dll “Backdoor.Bifrose”:

1. Pour déverrouiller l’invite de commande principale de Windows, sélectionnez Démarrer> Exécuter, tapez cmd et cliquez sur OK.

5. Enfin, entrez “dir / A name_of_the_folder” (pour C:Spyware-folder), qui affiche généralement le contenu lié à la serviette même si le logiciel n’est pas vu.

3. Changez le type de répertoire qui sera “cd name_of_the_folder”.

4 Entrez “del name_of_the_file” dans le fichier que vous cherchez à obtenir.

5. Entrez « del name_of_the_file » pour retirer le dossier du fichier.

6. Pour ajouter un dossier entier, une icône de suppression apparaîtra dans « rmdir / S folder_name ». 7. Sélectionnez la route “Backdoor.Bifrose” et cliquez sur le type de bouton “Terminer le processus” pour y mettre fin.

8. Supprimez les fichiers de processus continuellement “Backdoor.Bifrose”:

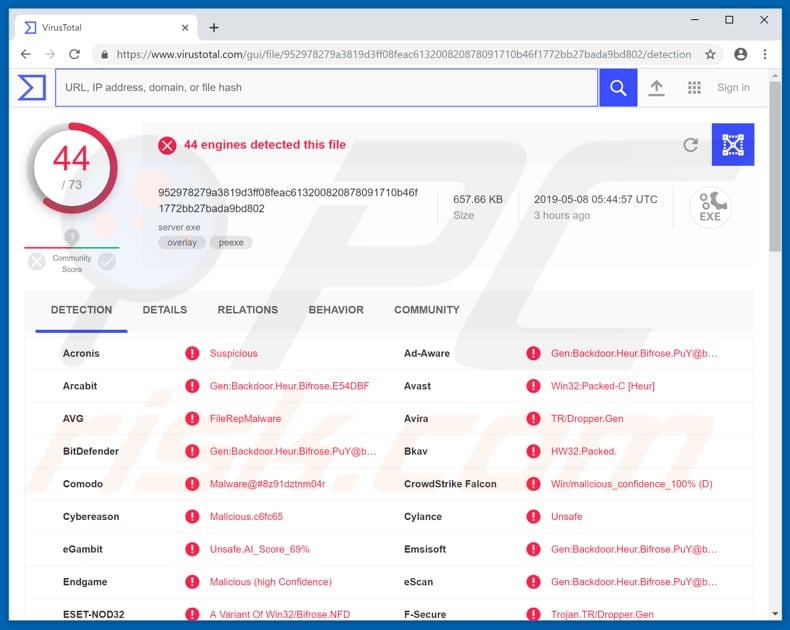

| Nom | Moteur |

|---|---|

| Ver.RBot.AGSX | S/O |

| Worm.Win32.IRCBot.591872 | S/O |

| BKDR_IRCBOT.BKX | TrendMicro |

| W32.Spybot.Ver | Symantec |

| W32 / Autorun-ZH | Sophos |

| Packer.Win32.UnkPacker.a | S/O |

| Ver à haut risque | Précédentx1 |

| Backdoor.IRCBot ! sd6 | S/O |

| W32 / Gaobot.OXI.worm | Panda |

| Win32 / Boberog.J | NOD32 |

| Porte dérobée : Win32 / IRCbot.gen ! K | Microsoft |

| Ver.IrcBot.591872 | Édition McAfee GW |

| W32 / Spybot.worm.gen | McAfee |

| Backdoor.Win32.IRCBot | Icare |

| W32 / IRCBot.HTF ! tr.bdr | Fortinet |

| Backdoor.Win32.IRCBot.htf | F-Secure |

| TrojWare.Win32.Trojan.Agent.Gen | Comodo |

| Porte dérobée.IRCBot.htf | CAT-QuickHeal |

| Porte dérobée.Ircbot.ACPH | BitDefender |

| SHeur2.QSC | MOYENNE |

| Win32 : Bifrose-DYG | Avast |

| W32 / Heuristique-210 ! Eldorado | Authentium |

| Porte dérobée / Win32.IRCBot | Anti-AVL |

| Wurm et IrcBot.591872 | AntiVir |

| Win32 / IRCBot.worm.591872 | AnLab-V3 |

Dans la mise à jour de la liste anti-virus f-secure 2008-01-28_02, des modifications ont été apportées à la classe cible :

. réaliséModifications de la base de données du moteur Orion :

———————————

Ajout : Exploit : JS / RealPlr.C [1]

Ajouter : Trojan-Dropper : W32 pour chaque Agent.DXR [1]

Ajouté : Trojan-PSW : W32 / Magania.DKA [3]

Ajouté : Trojan-PSW : W32 / Magania.DKB [3]

Ajouté : Trojan-PSW : W32 / Magania.DKC [3]

Ajout : Trojan-PSW : W32 contre Magania.DKD [3]

Ajouté : Trojan-PSW : W32 / Magania.DKE [3]

Ajouter : Trojan-PSW : W32 / Magania.DKF [3]

Ajouté : Trojan-PSW : W32 / Magania.DKG [1]

Ajouté : Trojan-PSW : W32 Magania.DKH [3]

Ajouté : Trojan-PSW : W32 / Magania.DKI [3]

Ajouté : Trojan-PSW : W32 / Magania.DKJ [2]

Ajouté : Trojan-PSW : W32 / Magania.DKK [3]

Ajouté : Trojan-PSW : W32 par Magania.DKL [3]

Ajouter : Trojan-PSW : W32 / Magania.DKM [3]

Ajouter : Trojan-PSW : W32 / Magania.DKN [3]

Ajouté : Trojan-PSW : W32 / Magania.DKO [4]

Ajout : Trojan-Spy : W32 pour chaque Zbot.GR [1]

Ajouté : cheval de Troie : W32 / Agent.EFQ [1]

———————————

Modifications dans les bases de données AVP :

———————————

Module complémentaire : moteur Backdoor.Win32.Agent.eay [1]

Ajouté : Backdoor.Win32.Agent.eaz [1]

Ajouté : Backdoor.Win32.Agobot.aoy [1]

Ajouté: Backdoor.Win32.Bifrose.dul [1]

Ajouté : Backdoor.Win32.Bifrose.dum [1]

Ajouté : Backdoor.Win32.Bifrose.dun [1]

Ajouté : Backdoor.Win32.Bifrose.duo [1]

Ajouté : Backdoor.Win32.Delf.dci [1]

Ajout : Backdoor.Win32.Hupigon.asoq [1]

Ajout : Backdoor.Win32.Hupigon.asor [1]

Ajouté : Backdoor.Win32.Hupigon.asos [1]

Ajout : Backdoor.Win32.Hupigon.asot [1]

Ajouté : Backdoor.Win32.Hupigon.asou [1]

Ajout : Backdoor.Win32.Hupigon.asov [1]

Ajout : Backdoor.Win32.Hupigon.asow [1]

Ajout : Backdoor.Win32.Hupigon.asox [1]

Ajouté : Backdoor.Win32.Hupigon.asoy [1]

Ajout : Backdoor.Win32.Hupigon.asoz [1]

Ajout : Backdoor.Win32.Hupigon.aspa [1]

Ajout : Backdoor.Win32.IRCBot.bgg [1]

Supplément : Backdoor.Win32.PcClient.axi [1]

Ajout : Backdoor.Win32.Rbot.gzg [1]

Ajout : Backdoor.Win32.SdBot.csq [1]

Ajout : Backdoor.Win32.SdBot.csr [1]

Ajouter : Email-Worm.Win32.Zhelatin.us [1]

Ajouté : Exploit.HTML.Smil.t [1]

Ajout : Exploit.Win32.RealPlr.y [1]

Ajout : HackTool.Win32.Jakuz.ac [1]

Ajouter : IM-Worm.Win32.Tiny.a [2]

Ajouté : Trojan-Clicker.Win32.VB.aaf [1]

Ajouté : Trojan-Downloader.JS.Agent.bbo [2]

AddedBut : Trojan-Downloader.JS.Agent.bbp [1]

Ajouté : Trojan-Downloader.JS.Agent.bbq [1]

Ajouté : Trojan-Downloader.JS.Agent.bbr [1]

Ajouté : Trojan-Downloader.JS.Agent.bbs [1]

Ajouté : Trojan-Downloader.Win32.Agent.iai [1]

Ajouté : Trojan-Downloader.Win32.Banload.gui [1]

Ajouté : Trojan-Downloader.Win32.Banload.guj [1]

Ajouté : Trojan-Downloader.Win32.Banload.guk [1]

Ajouté : Trojan-Downloader.Win32.Delf.ege [1]

Ajout : Trojan-Downloader.Win32.

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.