Approuvé : Fortect

Au cours des derniers jours, certains utilisateurs ont signalé avoir rencontré mal_otorun1 regedit.

Total trouvé 55561 | UNE Afficher les résultats : 1-20

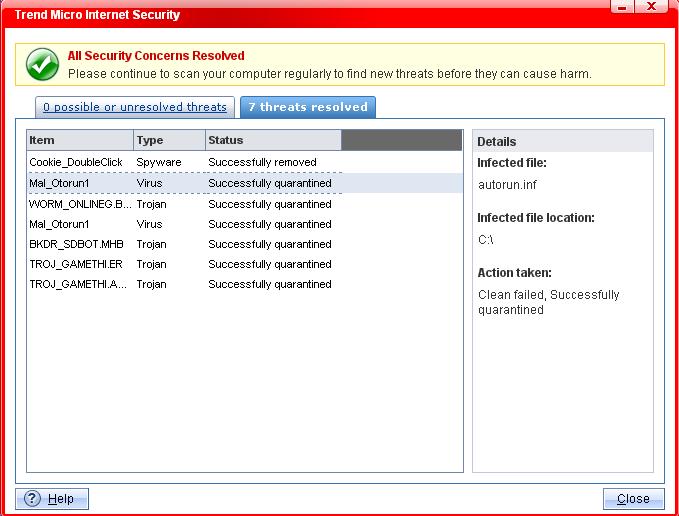

Cela pourrait être la détection heuristique de Trend Micro des fichiers suspects, dont le comportement et les propriétés d’une personne sont similaires au comportement et aux propriétés du logiciel malveillant qui les lit : WORM_AUTORUN OTORUN Étant donné que ces fichiers se produisent dans de nombreux cas et

Mal_Otorun1% System Root% tous les classeurs trouvés autorun.inf ou reconnus par Trend Micro Mal_Otorun1 comme% System Root% Microsoft.lnk% System Root% Aplikasi.lnk% System Root% tous les dossiers trouvés Microsoft. système lnk%

reconnaît la plupart des fichiers AUTORUN.INF supprimés comme MAL_OTORUN1. Distribue les fichiers à l’aide de supports amovibles

gouttes

également Server 2003.) REMARQUES. Le fichier AUTORUN.INF supprimé est en effet bien connu par Trend Micro sous le nom de Mal_Otorun1. Distribué via des lecteurs amovibles. Laisse des fichiers.

en ce qui concerne Windows XP et Server 2003.) Il stocke le (s) fichier (s) de composant de base de fans% System% autorun : .- inf, noté Mal_Otorun1 (Remarque : affiché% System%, dossier de procédure Windows, généralement C : Windows Système

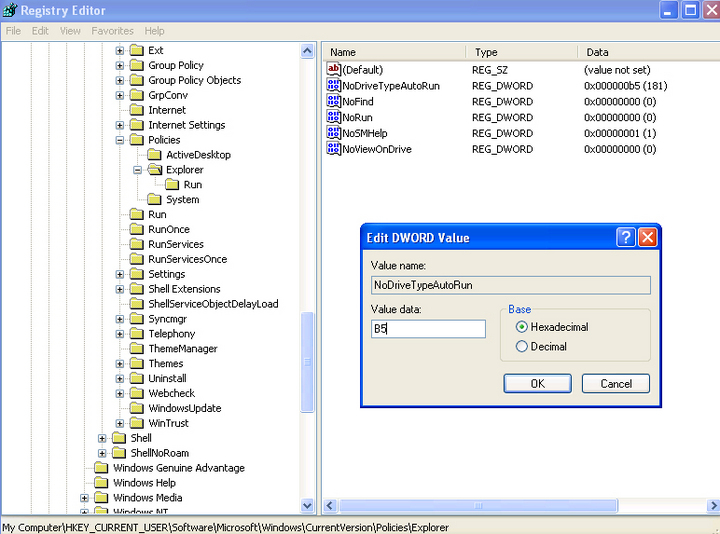

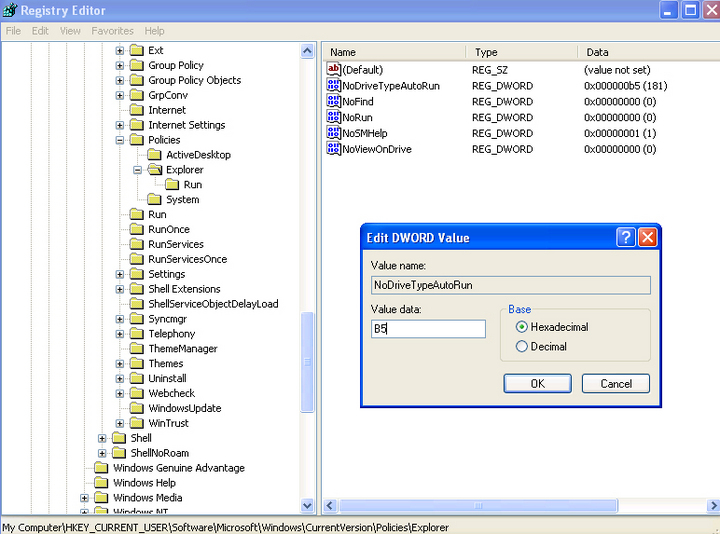

Voici les valeurs par défaut pour toutes les entrées de registre notées : 1.) HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Explorer Advanced Folder SuperHidden UncheckedValue = 3 ( Remarque : Ce sont les valeurs par défaut

Il s’agit de la détection souvent heuristique de Trend Micro liée aux fichiers fantômes ayant des caractéristiques comportementales similaires en combinaison avec les logiciels malveillants suivants : WORM_AUTORUN OTORUN car les fichiers arrivent fréquemment et

Ce ver pénètre dans le système en tant que système complet hébergé par d’autres logiciels malveillants ou téléchargé sans le savoir avec l’aimable autorisation des utilisateurs visitant des sites Web malveillants. Détails de l’arrivée Ce ver de terre entre également dans le système Fichier

CurrentVersion Explorer Advanced ShowSuperHidden est égal à ” 0 ” HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Policies NetWork NoNetSetup est égal à ” 1 ” HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion

Sous-routine : HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Explorer Advanced ShowSuperHidden = “0” HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Explorer Advanced HideFileExt signifie ” 1

Windows CurrentVersion Explorer Advanced HideFileExt implique la distribution ” 1 “. Ce ver copie sur tous les lecteurs amovibles. Procédure de porte dérobée Ce ver de terre n’a presque pas de porte dérobée. Rootkit

Il s’agit de la méthode heuristique de Trend Micro pour découvrir les fichiers suspects, car elle reflète l’introduction et les propriétés en raison de variantes similaires de WORM_AUTORUN. Les fichiers détectés laissent principalement du contenu et

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Security Center UACDisableNotify = 1 Windows CurrentVersion Policies hkey_local_machine software microsoft absorb EnableLUA = 1 Distribution Ce ver fournit généralement les éléments suivants

Windows CurrentVersion Explorer drv6 implique le jour d’exécution HKEY_LOCAL_MACHINE SOFTWARE Microsoft Security Center UACDisableNotify est égal à 1 HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion policy

Ce ver de terre place ses fichiers composants à partir de tous les disques. Le fichier AUTORUN.INF enregistré a été réalisé par Trend Micro sous le nom Mal_Otorun1. Le ver diminue le fichier AUTORUN.INF pour lancer automatiquement des copies illégales mises à jour

Ceci Le ver passe par les liens du bas du dos vers les supports amovibles contenant le système. Il vient en amovible via des disques. Il entre incontestablement dans le système sous forme de fichier déposé par d’autres logiciels publicitaires, ou sous forme de fichier sans téléchargement

Ce cheval de Troie pénètre dans n’importe quel système en tant que fichier déposé par de nombreux autres programmes malveillants et/ou en tant que fichier que les utilisateurs ont reçu sans le savoir et visitant des sites Web malveillants. Il s’exécutera automatiquement. Il donne des fichiers de conseils lorsque l’utilisateur entre

. vont ouvrir

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.

Ce cheval de Troie entre dans n’importe quel programme sous la forme d’un fichier téléchargé par d’autres utilisateurs, c’est-à-dire en tant que malware sous la forme d’un rapport téléchargé sans aucun doute par les utilisateurs visitant des sites Web malveillants. Détails de l’arrivée Ce cheval de Troie arrive dans un programme d’entraînement comme

SYSTEM CurrentControlSet Services srvrandom le caractère de début est égal à ” 2 ” HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services srvrandom ErrorControl Le symbole signifie ” 1 ” HKEY_LOCAL_MACHINE SYSTEM

AtTaskMaxHours = 9 Modifie ses entrées de registre suivantes : HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services Schedule NextAtJobId = only (Remarque : évitez ces valeurs du registre dans demandez-vous, le chemin est 1. ) Es

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.