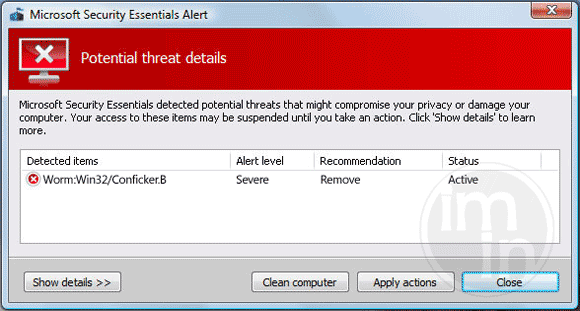

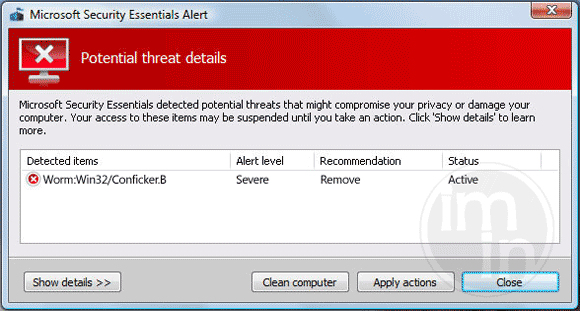

Si le ver Conficker.b Win32 est installé sur votre système, cette émission peut vous aider.

Approuvé : Fortect

Les informations contenues dans cet article de la base de connaissances sont développées pour les environnements d’entreprise avec des administrateurs système qui pourraient simplement appliquer les conseils de cet article. Il ne doit y avoir aucune raison d’utiliser cet article si un antivirus nettoie proprement le virus et que vos procédures sont complètement améliorées. Pour vous assurer que votre système informatique est débarrassé du virus Conficker, effectuez une analyse surprise définitive à partir du site Web suivant : http://www.microsoft.com/security/scanner/

Pour des informations complètes sur Conficker, visitez le site Web incontournable de Microsoft :

Par conséquent, des précautions doivent être prises lors du nettoyage du cercle afin que la possibilité ne se répande jamais sur les systèmes qui ont actuellement commencé à nettoyer.

Remarque. La variante Win32 / Conficker.D ne distribue pas de supports amovibles ou de dossiers épuisés sur un réseau spécifique. Win32 / Conficker. S’installe en raison de différences précédentes avec Win32 – Conficker.

Cette procédure ne supprime pas le malware Conficker du système. Cette méthode d’utilisation empêche uniquement la diffusion de logiciels publicitaires. Vous devez vraiment utiliser un programme antivirus pour supprimer le malware Conficker du processus. Ou suivez l’escalier dans la section “ Comment supprimer le virus Win32 / Conficker ” de cette base de connaissances – Papier à nettoyer manuellement le malware qui a causé la majorité du système.

Créez un nouveau modèle de stratégie de groupe (GPO) qui s’appliquera à tous les ordinateurs du dernier élément organisationnel (OU), site ou page Web défini, en fonction des besoins de votre environnement.

Quels sont les courants problèmes de dépannage ?

HKEY_LOCAL_MACHINE Software Microsoft Windows NT CurrentVersion Svchost

Cela empêche vraiment un service malveillant d’être généré qui a un nom aléatoire dans l’importance du registre netsvcs.

Installez une stratégie pour supprimer l’écriture lecture écriture dans le dossier % windir% Tasks. Cela empêche le malware Conficker de créer des tâches planifiées réinfectant le système.

Désactivez les fonctions de lecture vidéo automatique (Autoplay). Cela empêche la propagation des logiciels malveillants Conficker en utilisant la fonctionnalité d’exécution automatique intégrée de Windows.

Remarque. Selon la version liée à Windows que vous utilisez, il existe diverses mises à jour que la plupart d’entre vous doivent installer pour magnifiquement désactiver cette fonctionnalité : AutoPlay

Nettoyez en place les systèmes liés aux logiciels malveillants après avoir publié les paramètres de stratégie de groupe.

À propos Le nouveau Microsoft Malware Protection Center dispose de tout type d’analyseur de sécurité Microsoft. Il s’agit généralement d’un fichier binaire de détachement utile pour supprimer les logiciels malveillants universels. Ensuite, il peut aider à supprimer la famille de logiciels publicitaires et espions Win32 / Conficker.

Remarque. Microsoft Security Scanner n’empêche pas la réinfection, il ne fonctionne tout simplement pas avec un antivirus en temps réel et une application logicielle.

Vous pouvez distribuer rapidement Microsoft Security Scanner à partir du site Web de Microsoft :

Important ! Si possible, ne vous connectez pas avec un compte bancaire de domaine. En particulier, ne vous connectez pas avec le bon compte d’administrateur de domaine. Le malware usurpe l’identité de l’utilisateur enregistré et accède aux capacités du réseau en utilisant uniquement les informations d’identification de l’utilisateur connecté directement. Ce comportement permet aux logiciels malveillants de se propager.

Arrêtez le service serveur. Cela supprimera les ressources partagées de cet administrateur du système, donc lorsque des logiciels malveillants spécifiques ne peuvent pas utiliser les composants en ce qui concerne la distribution.

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.

Remarque. Le serveur ne doit être temporairement inapte que pendant qu’il nettoie les logiciels publicitaires et les logiciels espions dans son environnement. Cela est particulièrement vrai pour faire des serveurs de production car cela affecte la disponibilité liée aux ressources du réseau. Une fois l’environnement nettoyé au plus haut niveau, Server a Service peut être réactivé.

Utilisez Microsoft Console Maintenance (MMC) pour arrêter le service Serveur. Pour ce faire, suivez ces étapes :

Pour arrêter le service Planificateur de tâches dans Windows Vista ou Windows Server 2008, procédez comme suit.

Important ! Cette section, méthode ou domaine de responsabilité contient des étapes qui vous montrent comment aider – modifier le registre. Cependant, de graves problèmes sont susceptibles de se produire si vous modifiez le Registre de manière incorrecte. Par conséquent, assurez-vous de suivre attentivement ces étapes. Pour une protection supplémentaire, vous devez rouvrir le registre jusqu’à aujourd’hui en le modifiant. Ensuite, vous pouvez restaurer le registre de l’ordinateur si vous rencontrez un problème absolu. Pour plus d’informations sur les conseils de sauvegarde et de correction de votre ordinateur, cliquez sur le numéro suivantVoir l’article correspondant pour lire la directive de la base de connaissances Microsoft :

Remarque. Le service Planificateur de tâches doit être temporairement désactivé pendant que votre entreprise nettoie votre environnement des logiciels malveillants avec le vol. C’est sans aucun doute particulièrement vrai pour Windows Vista, ainsi que Windows Server 2008, car ce mouvement affecte plusieurs tâches planifiées intégrées. Une fois l’environnement complet nettoyé, réactivez le fournisseur principal.

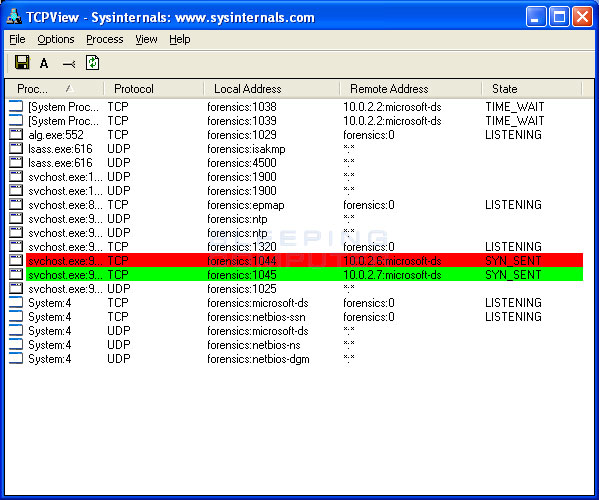

Si l’ordinateur est infecté par le virus Win32 / Conficker, un nom de service aléatoire peut-être le nom de l’entreprise sera affiché.

Remarque. Dans Win32 / Conficker.B, le nom du produit était composé de lettres aléatoires liées et apparaissait à la fin de la liste. En cas d’éventuelles variations, le nom du service peut figurer sur une liste d’individus et peut sembler plus légitime en termes d’idées de temps. Si le nom du plan aléatoire peut manquer en bas, le système évaluera la table de service au cours de ce processus pour influencer l’icône que Win32 / Conficker peut déjà avoir ajoutée. Pour vérifier, comparez la liste dans un “Tableau des services” avec un système similaire dont les experts déclarent qu’il n’est pas encore connu pour être infecté.

Comment puis-je supprimer Ver Conficker depuis mon ordinateur ?

Fermez tous les services en cours d’exécution, accédez au Panneau de configuration. Ouvrez Ajouter ou supprimer des programmes. Trouvez Conficker Worm dans la liste des programmes. À la fin, sélectionnez-le et supprimez-le. Si vous ne trouvez pas Conficker Worm, passez probablement à l’étape 5. Redémarrez votre ordinateur. Fermez tous les programmes et fenêtres ouverts sur ce bureau.

Souvenez-vous de la marque du logiciel malveillant utiliséUtilisé pour l’assistance. Vous aurez besoin de ces informations plus tard dans ce type de procédure.

Supprimez la ligne contenant le site Internet de ce service malveillant particulier. Assurez-vous que cela aidera à inclure une ligne vide sous le flux de publication permanent applicable qui est répertorié et vous cliquerez sur OK.

Héritez des entrées d’autorisation pour les petits éléments directement des humains. Ajoutez-les aux entrées explicitement signalées ici.

Remplacez les entrées d’autorisation pour tous les petits objets tot dans les entrées affichées ici qui mettent en action les objets physiques enfants.

Quelles sont les bases étapes de dépannage de chaque ordinateur ?

Si vous utilisez Windows 2000, XP, Windows ou Windows Server 2003, installez Advance 967715.

Pour plus d’informations, cliquez sur le numéro de plan de couverture d’assurance suivant pour afficher un article, je répéterais la base de connaissances Microsoft :

Pour ce faire, entrez généralement les demandes suivantes sur la ligne de commande. Appuyez sur ENTER après chaque commande individuelle :

Après avoir travaillé avec chaque commande, vous recevrez un message similaire au

TYPE wuauserv suivant :

SERVICE_NAME :: 20 WIN32_SHARE_PROCESS

STATUT : 4 WORKING

(STOPPABLE, NOT_PAUSABLE, ACCEPTS_SHUTDOWN)

WIN32_EXIT_CODE : 0 (0x0)

SERVICE_EXIT_CODE : 6 (0x0)

0CHECKPOINT. : 0x br> WAIT_HINT: 0x0

Par conséquent “STATUS: 4 RUNNING” symbolise que ce service est en cours d’exécution.

Que se passe-t-il lorsque vous désinstaller Downadup et le ver Conficker ?

Une fois que cette infection démarre, vous constaterez que de nombreux sites Web comme Microsoft.com et de nombreux fournisseurs de logiciels malveillants ne peuvent plus attendre. C’est ce qui peut vous empêcher de télécharger un programme de désinstallation ou de renouveler votre logiciel antivirus. Ensuite, il pourrait effectuer une nouvelle opération suivante sans ordre particulier :

Pour vous assurer que la sous-clé de registre SvcHost est activée, suivez ces étapes :

Comment obtenir débarrasser du ver dans Win32 ?

Pour supprimer Worm immédiatement : Win32 / Conficker.B ! Inf, nous vous recommandons de vérifier l’ordinateur infecté avec ce puissant outil de suppression de virus. Il détecte et supprime facilement les chevaux de Troie, les appareils, les logiciels malveillants et les logiciels publicitaires de l’ordinateur infecté.

Liste des fournisseurs de logiciels antivirus 49500

Si vous ne pouviez pas avoir de fournisseur de plate-forme antivirus, ou à condition que votre fournisseur antivirus ne puisse pas vous aider, veuillez contacter Microsoft Support client si vous avez besoin de plus amples instructions.

Restaurez les autorisations par défaut pour l’intégralité de la clé de registre SVCHOST et du répertoire de tâches. Cela devrait être réinitialisé aux options de déplacement de l’attaquant à l’aide des paramètres de stratégie de groupe. Si seule la stratégie A est supprimée, les autorisations ultérieures ne peuvent pas être modifiées. Pour plus de ressources, consultez le tableau des autorisations standard dans l’url de mon site Web “ Search Actions” .

Si vous rencontrez des difficultés pour identifier les logiciels infectés par Conficker, les détails sur le blog TechNet ci-dessous vous aideront :

pouvez

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.Comment vérifier la réparation d’un ordinateur ?