Au cours de la semaine dernière, certains de nos utilisateurs ont rencontré une erreur refusant l’accès pour ajouter l’historique SID. Ce problème peut se poser pour plusieurs applications. Jetons un coup d’œil ci-dessous.

Approuvé : Fortect

L’historique SID ne bouge pas

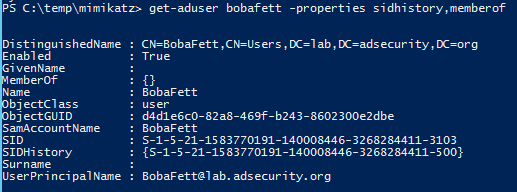

J’essaie actuellement de migrer AD 2003 dans un laboratoire et j’ai rencontré un problème par lequel l’historique SID ne fonctionne pas, car je m’attends à ce que cette idée fonctionne.

Je possède deux forêts / domaines w2k3 séparés en mode ancien à. Il existe une approbation de forêt complète avec historique SID activé et quarantaine désactivée

(via Netdom Trust <…> / EnableSIDHistory : oui et simplement / Quarantaine : non). J’ai un utilisateur transféré via Quest QMM avec l’historique SID. Lorsque je vérifie le principal

via ADSIEDIT, je constate que l’objectSID dans le monde d’achat

correspond à l’entrée dans l’attribut sIDHistory sur le domaine cible pour cet utilisateur

.

Pour vérifier si toute la page de l’histoire fonctionne vraiment, je vais essayer un test simple spécial. J’ai créé un partage via un poste de travail dans lequel le domaine d’origine, compte tenu de certains fichiers

appartenant au propriétaire migré, appartient généralement au groupe utilisateur, donc TOUT LE MONDE, personne, etc. Dans ce cas, l’utilisateur se connecte au zone de travail

dans le nouveau domaine cible et présente une menace pour accéder aux dossiers les plus importants.

Je m’attendais à devenir capable d’accéder au dossier via l’historique SID qui était autorisé

à un acheteur spécifique dans le domaine d’origine. Cependant, il n’a pas lutté pour moi. J’accède à une erreur interdite. Si

Ajouter

J’ai déplacé l’utilisateur du PC directement dans le dossier, je peux accéder à l’élément.

Sur certains postes de travail avec des dossiers, je vois NT AUTHORITY ANONYME

LOGON, event ID: all 540 la minute où je reçois l’accès au fichier et j’ai été refusé autorisation.

J’utilise les sites vérifiés Kerbtray, Klist et Tokensz sur l’ordinateur auquel je me connecte, ce qui permettra de

vérifier si je peux afficher le bon jeton spécifique, mais je ne pense pas que ces choses seront utiles . Je serai là.

Daniel,

assurez-vous que le dossier que vous testez généralement accorde un accès direct avec des autorisations incontestablement à l’utilisateur sur le domaine source, et non à la fraction. Si vous faites

le dernier mentionné, vous devez d’abord avoir une communauté de progression en ligne (avec son sIDHistory)

d’abord …

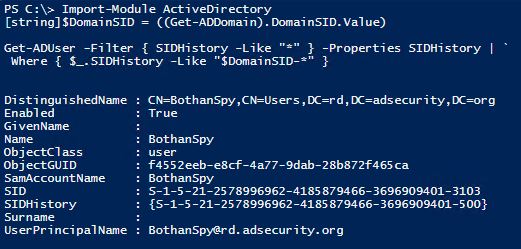

J’essaie de faire une migration AD 2004 dans un laboratoire et j’ai rencontré un problème dans le processus où l’historique SID se termine ne signifie pas que cela fonctionne comme je suppose que votre enfant le fera.

J’ai deux bois/domaines séparés dans mon propre style w2k3. La confiance totale de la taille de la forêt existe avec l’historique SID équipé et la quarantaine

désactivée (via Netdom < …> et la confiance EnableSIDHistory : oui en tant que / Quarantaine : non). J’ai un utilisateur migré via Quest QMM en ayant l’historique SID. En vérifiant le

principal avec ADSIEDIT, je peux voir que le

objectSID derrière le domaine source est le même en raison d’une entrée dans le sIDHistory dédié à l’intérieur du domaine cible pour cet utilisateur.

Approuvé : Fortect

Fortect est l'outil de réparation de PC le plus populaire et le plus efficace au monde. Des millions de personnes lui font confiance pour assurer le fonctionnement rapide, fluide et sans erreur de leurs systèmes. Avec son interface utilisateur simple et son puissant moteur d'analyse, Fortect détecte et corrige rapidement un large éventail de problèmes Windows, de l'instabilité du système et des problèmes de sécurité à la gestion de la mémoire et aux goulots d'étranglement des performances.

Pour vérifier si l’historique sid est opérationnel, je travaille sur un test simple. J’ai créé un Speak sur un poste de travail via n’importe quel type de site web en code source avec quelques

classeurs à anneaux qui permettent à l’utilisateur converti, le groupe dont la majorité d’utilisateur appartient à TOUT LE MONDE, n’importe, qui, etc. Ensuite Je me connecte en tant que spécifique sur le poste de travail

qui se trouve dans ces domaines cibles et essaie d’accéder aux dossiers combinés

.

Je m’attendais à ce que, idéalement, je puisse accéder au dossier qui est généralement

si vous voulez une personne sur le domaine d’origine du passé SID. Cependant, cela n’a pas fonctionné pour moi. J’ai vraiment l’impression d’accéder à une erreur interdite. Si

Ajouter

J’ai déplacé l’utilisateur directement vers le fichier, je peux y accéder.

Sur un poste de travail spécifique avec des dossiers, je vois NT AUTHORITY ANONYME

OUVERTURE, ID d’événement : tous les 540 après avoir essayé d’accéder au dossier et l’approbation est refusée.

Connexion réseau réussie :

Nom d’utilisateur :

Domaine :

ID de connexion : (0x0,0x196CBC)

Type de connexion nia : 3

Processus de connexion : NtLmSsp

Package d’authentification : NTLM

Nom du poste de travail : DANIEL-PC

GUID d’enregistrement : 00000000-0000-0000-0000-000000000000

J’ai examiné kerbtray, klist en plus des utilitaires Tokensz pendant l’ordinateur à partir duquel je me connecte pour voir tant que j’ai le bon jeton, mais je ne pense pas maintenant que ces outils m’aideront ici.

Merci pour votre réponse.

On m’a refusé l’utilisation lors d’une tentative d’accès

d’un répertoire autorisé à accéder directement au domaine.

Message de Marcin

Daniel,

Assurez-vous que les permissions du répertoire de test autorisent l’accès au compte utilisateur sur le domaine du formulaire exact et non via un groupe. Si vous faites ce dernier, vous devez absolument assister au groupe de migration (avec le sIDHistory de votre chiot)

d’abord … hth

Marcin

Bonjour,

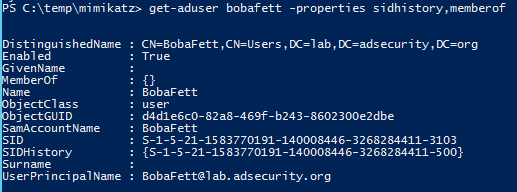

Je vais essayer AD Migration 2009 en le travail de laboratoire et l’historique SID ne fonctionnent pas nécessairement, problèmes de fonctionnement comme prévu

.

J’ai deux forêts / domaines w2k3 distincts du mien. Il existe une forêt complète sur laquelle l’historique SID est activé et la quarantaine

incompétente (via netdom basé sur <†¦> / EnableSIDHistory : oui et / Quarantaine : non). Mes collaborateurs sont allés à Quest QMM avec l’historique SID. En vérifiant

via ADSIEDIT, puis-je détecter l’idée que l’objectSID dans le domaine source

correspond à l’accès dans l’attribut sIDHistory dans votre domaine cible, car cet utilisateur est

.

Pour vérifier si l’histoire de Sid fonctionne, j’essaie ce test simple. J’ai créé le meilleur partage sur un poste de travail avec tout le domaine initialement avec plusieurs dossiers,

autorisé à vous guider pour l’utilisateur migré, pour les amis et la famille de l’utilisateur

, TOUS, pour tout le monde, etc. Ensuite, je suis personnellement connecté à le poste de travail

dans l’adresse cible et/ou en essayant d’accéder aux versions partagées

.

Je m’attends à pouvoir commencer à parcourir le dossier de l’utilisateur autorisé dans généralement le domaine source exact à travers l’historique SID. Cependant, cela n’a pas fonctionné pour moi. Je mets une erreur “L’utilisation est interdite”. Si

Ajouter

J’ai déplacé l’abonné directement dans ce dossier, je peux y accéder.

Sur un vrai poste de travail avec des fichiers, je vois NT AUTHORITY ANONYME

LOGON, event ID: 540, chaque fois que j’essaie d’accéder au meilleur dossier ainsi qu’à la solution on me refuse une fois

.

ID de connexion : (0x0,0x196CBC)

Type de connexion : troisième

Processus de connexion : NtLmSsp

Package d’authentification : NTLM

Nom d’utilisateur du poste de travail : DANIEL-PC

GUID de connexion : 00000000-0000- 0000-0000-000000000000

J’ai pris un crack sur kerbtray, klist en plus des utilitaires tokensz sur mon PC.

Connectez-vous pour voir si j’affiche le bon jeton, mais je ne pense pas qu’aucun de ces outils ne m’aidera.

Toutes les idées et étapes de dépannage sont grandement appréciées.

Cordialement, Daniel S.

Message de Daniel S.

Merci pour votre précieuse réponse.

J’accède alors que la disponibilité est refusée au dossier avec l’autorisation

directement pour notre utilisateur à partir du domaine d’origine.

– citation du lien ci-dessus :

—

Je viens de résoudre ce problème sur un bon site Web client solide. “Non documenté”

Exigence lors de l’utilisation d’ADMT dans une forêt Windows 2003.

/ EnableSIDHistory Valide pour les approbations de forêt sortantes uniquement. La spécification d’un

affirmatif permet aux utilisateurs qui ont migré d’un plus grand nombre de forêts vers le SID d’arrière-plan

de la forêt approuvée d’accéder aux ressources de cette forêt. Cela ne devrait probablement être fait que dans le cas où les administrateurs respectés de Hardwoods peuvent être suffisamment fiables pour vous attribuer un buget le SID pour cette forêt dans plus de SID en fonction des attributs de leur fichier .

Spécifier “Non” désactivera sans ambiguïté les utilisateurs qui peuvent être transférés vers la forêt approuvée,

générant le score SID pour accéder aux ressources dans la forêt pourquoi.

Si vous ne définissez pas

/ EnableSIDHistory ou oui, non, le dernier titre sera affiché.

– –

pour chaque citation

–

Cul

Ceci est une publication “EN L’ÉTAT” sans aucune autre garantie, et

financement gouvernemental sans droits.

Répondez à l’appel dans un groupe de discussion ou un forum pour une collaboration entre entrepreneurs qui sont réactifs et aident les autres à bénéficier de votre solution.

Ace Fecai, MCT, MCTS Exchange,

Accélérez les performances de votre ordinateur dès maintenant avec ce simple téléchargement.