Dovresti rivedere questi consigli per la correzione quando si riceve un errore config_audit del kernel Linux.

Approvato: Fortect

Informazioni generali

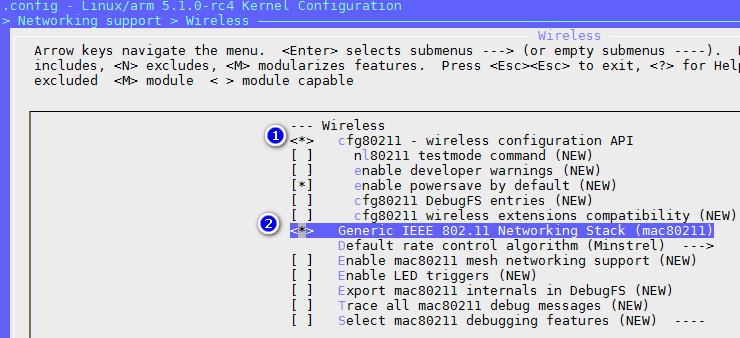

- Suggerimento: supporto per l’audit

- Tipo: booleano

- Dipende da:

CONFIG_NET - Definito attorno a init/Kconfig

- Kernel Linux trovati: 2.6.6-2.6.39, 3.0-3.19, 4.0-4.20, 5.0-5.16, 5.17-rc+HEAD

Testo di aiuto

Abilita l’infrastruttura di monitoraggio che può essere utilizzata con altriSottosistema del kernel, come in SELinux (che richiederegistrazione dell’output di messaggi di testo avc). Solo monitoraggio chiamate di sistema abilitatosu quali architetture è solitamente supportato.

Materiale

LCDDb

(nessuno)Fonti

Questa pagina può essere convenientemente aggiornata dal software gratuito Open) (software gratuitolkddb (vedi sorgenti lkddb).

Collegamento automatico di Google (e annunci)

Il framework di auditing Linux espone un sistema di audit conforme al Controlled Access Protection Profile (CAPP) che raccoglie in modo sicuro informazioni su tutte le istanze di sicurezza (o non) sulla piattaforma. Questo può aiutare a monitorare le attività eseguite sull’intero sistema.

Linux Audit ti aiuta a difendere maggiormente il tuo sistema dandoti la possibilità di analizzare dai dettagli cosa potrebbe accadere al tuo sistema. Tuttavia, non fornisce alcuna sicurezza domestica aggiuntiva con la propria – non protegge la tua pratica da problemi di prefisso o exploit di alcun tipo. Al contrario, il controllo è utile per tenere traccia di questi problemi e si adottano misure di sicurezza aggiuntive per prevenirli.

Il framework di auditing funziona presupponendo che ascolti un evento segnalato da una sorta di kernel e lo scriva nel file logo.

Nota. Risolto il problema con la compatibilità dell’ambiente di audit con le bottiglie WAS in Linux 3.15, vedere [1]. L’interpretazione delle voci di controllo sarà comunque difficile perché l’identificatore dello spazio dei nomi è spesso supportato. L’attività è ancora in esecuzione, incontra [2].

Impostazioni

In-Kernel-Audit è disponibile per Linux (da 4.18), linux-lts (da 4.19), linux-zen (da 4.18) e Linux-enhanced. Per i kernel personalizzati, CONFIG_AUDIT deve essere abilitato.

Il controllo può rimanere abilitato all’avvio, impostando audit=1 mentre un parametro del kernel. Ciò garantisce che tutte le caratteristiche in esecuzione prima dell’avvio del demone del parser siano notevoli miglioramenti nel kernel in quanto viene controllato. Il fallimento che lo farà comporterà alcuni processi invece di essere adeguatamente ispezionati. Vedi auditd(8).

Nota. Per disattivare completamente l’accounting e rimuovere il controllo dei messaggi dalla registrazione del suono del registro, puoi impostare audit=0 velocemente come un’ottima opzione del kernel e/o nascondere systemd-journald-audit. Presa.

È probabile che il framework di audit sia costituito dal demone auditd, responsabile della ricezione dei messaggi di audit generati tramite l’interfaccia del motore di valutazione e inviati dall’applicazione e in aggiunta dal sistema di attività.

- auditctl: per controllare il comportamento rispetto al demone quando si aggiungono fly, regole, ecc.

/etc/audit/audit.rules: costruito con caratteristiche e varie impostazioni per il demone auditd.- aureport: fornisce un rapporto sull’attività in vari motori di ricerca

- ausearch: eventi vari

- auditspd: nuovo demone che può essere eventualmente utilizzato per inoltrare notifiche di matrimonio a quasi tutte le altre applicazioni invece di scriverle su disco nel mio registro di controllo

- autrace: questo comando può essere utilizzato per tracciare un processo, simile a strace.

/etc/audit/auditd.conf: file di configurazione manuale relativo alla registrazione del kernel.

Aggiungi regole

Prima di aggiungere concetti, è necessario comprendere quando il modello di audit può essere davvero granulare e ciascuna regola deve essere verificata rapidamente prima di poter essere generalmente utilizzata in modo efficace. In effetti, una regola può inondare tutti i registri in pochi minuti.

Controlla l’accesso a file ed elenchi

L’aiuto più semplice della piattaforma di analisi è registrare i tempi di raccolta nei file di cui hai bisogno.Per realizzare l’idea, la tua azienda deve utilizzare -w per cercare un nuovo file o directory.Il detto più semplice per assicurarti di impostare è l’accesso del brano al file passwd più importante:

# auditctl -w /etc/passwd -p rwxa

# auditctl -w /etc/security/

Il primo incantesimo segue ogni r letto, offre w , esegue x , passa l’apparato a al manuale Il file /etc/security/.

# auditctl -l

# auditctl -D

Una volta che le regole sono state convalidate, possono essere aggiunte al tuo attuale file /etc/audit/audit.rules come segue: /etc/audit/audit

-w.rules -p rwxa-w /ecc/sicurezza/

Controlla le chiamate di sistema

Il framework di auditing ti consente di controllare le chiamate di sistema effettuate con l’opzione -a.

Una delle regole associate a chi esegue il backup è eseguire la chiamata di rete chmod(2) per rilevare un cambiamento nella proprietà di invio:

# entra auditctl, sempre -a -S chmod

Sono disponibili molte semplici regole e opzioni, vedere auditctl(8) nella home oltre a audit.rules(7).

Filtra spam

Per evitare che molti detti di audit finiscano nei registri di sistema, una persona può aggiungere una regola di esclusione ad alcuni insieme a loro:

Approvato: Fortect

Fortect è lo strumento di riparazione PC più popolare ed efficace al mondo. Milioni di persone si affidano a milioni di persone per mantenere i loro sistemi in esecuzione veloci, fluidi e privi di errori. Grazie alla sua semplice interfaccia utente e al potente motore di scansione, Fortect trova e risolve rapidamente un'ampia gamma di problemi di Windows, dall'instabilità del sistema e problemi di sicurezza alla gestione della memoria e ai colli di bottiglia delle prestazioni.

/etc/audit/rules.d/quiet.rules

Escludi

-A, sempre -F msgtype=SERVICE_STARTEscludi -A, dovresti sempre -F msgtype=SERVICE_STOPEscludi -A, sempre Msgtype=BPF

Non dimenticare -f nelle impostazioni di controllo (correggere se necessario) e recuperare