Approvato: Fortect

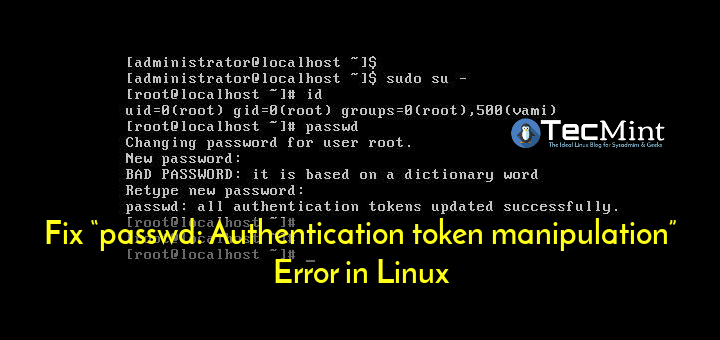

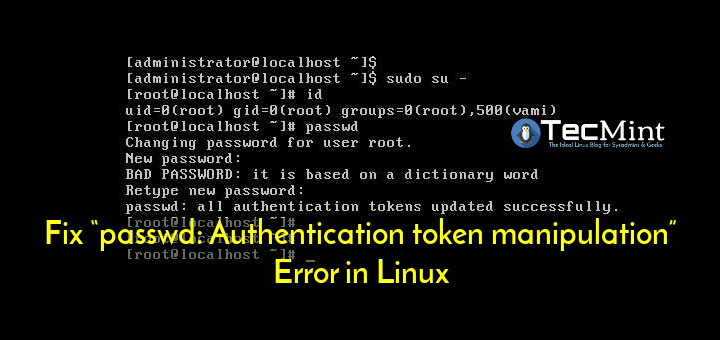

In questo post sul blog, io e la mia famiglia impareremo a conoscere alcuni dei possibili fattori che possono causare il piccolo errore di spoofing dell’autenticazione vmware esxi, quindi indicheremo le possibili correzioni che puoi provare a risolvere il componente.passwd: impossibile manipolare il token di autenticazione Per motivi di salute e sicurezza, VMware ESXi applica richieste di modifica specifiche. Imparare come funziona può prevenire problemi come quelli solitamente menzionati sopra. La lunghezza della password di sicurezza prevista dipende dalla frequenza, direi, delle classi utilizzate per generarla.

No, il nome utente e la password devono contenere il nome utente … EQuesto era di * NIX per supportare alcune convenzioni di complessità delle password. C’è un modo per sbarazzarsi più o forse meno di tutta la complessità delle password, ma è solo una cattiva idea che continui così…

Cordiali saluti, Edward L. Haletki, moderatore utente vmware, VMware vExpert 2009, nel 2010

Approvato: Fortect

Fortect è lo strumento di riparazione PC più popolare ed efficace al mondo. Milioni di persone si affidano a milioni di persone per mantenere i loro sistemi in esecuzione veloci, fluidi e privi di errori. Grazie alla sua semplice interfaccia utente e al potente motore di scansione, Fortect trova e risolve rapidamente un'ampia gamma di problemi di Windows, dall'instabilità del sistema e problemi di sicurezza alla gestione della memoria e ai colli di bottiglia delle prestazioni.

– Edward L. Haletki, vExpert XIII: 2009-2021, Moderatore della community VMTN

vSphere Upgrade Saga: https://www.astroarch.com/blogs

Repository GitHub: https: // github non dovrebbe essere com / texiwill

Succede, ma la più grande delle persone con cui ho parlato gli è andata bene a un certo punto. Stai cercando di aiutarti a connetterti al tuo host ESXi e per una serie di altri motivi la tua sicurezza di root non è più coinvolgente.

La posizione ufficiale di VMware su questo problema dovrebbe essere trovata nell’articolo KB 1317898 e, come è scritto, è chiaramente indicato:

ESXi 3.5, ESXi 4.x e ESXi 5.0

Reinstallazione Direi che il numero ESXi è l’unico sistema supportato per reimpostare la password ESXi. Qualsiasi altro metodo può portare a un eccellente fallimento dell’host, a una configurazione non supportata o alla natura sofisticata dell’architettura ESXi. ESXi non ha problemi tecnici Dal punto di vista dei metodi di rifusione della password, ad esempio, quando la modalità utente singolo è considerata non applicata.

Quindi, dopo aver provato e, di conseguenza, aver combinato le informazioni di diverse persone, ho scoperto che è semplicemente un modo per reimpostare la password esatta, ma si dovrebbe sapere che questo elemento non è formalmente supportato da VMware!

Prima di tutto, ti consiglio di ripristinare molte macchine virtuali in esecuzione e di avviarle in modalità di gestione. Successivamente, vai alla schermata principale della maggior parte del tuo client vSphere e seleziona Profili host e premi Ctrl + Maiusc + P. Una volta lì, crea un nuovo profilo per la casa e l’host, in particolare l’host che ha apportato tutte le modifiche sconosciute, e dagli un nome che tutte le famiglie ricorderanno.

Successivamente, modifica il profilo di pubblicazione che hai creato e apri la sezione Configurazione sicurezza. Lì selezioniamo l’opzione “Password amministratore” e anche nel menu a destra “Imposta la password del gestore fissa corretta”.

Ora puoi impostare una password, ma fai attenzione con un conduttore. È necessario impostare la password in base a un certo livello. Prendiamo la complessità che ne deriva. Per le informazioni corrette, vedere la voce VMware Understanding Base 1012033, in cui si afferma che la principale policy di complessità della password predefinita coerente con PAM è principalmente la seguente:

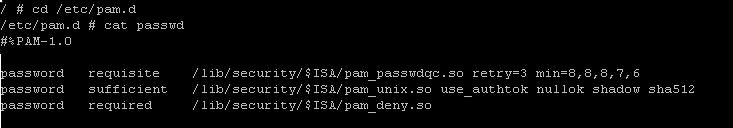

Password richiesta /lib/security/$ISA/pam_passwdqc.so retry significa 3 min = 8,8,8,7,6 che di solito significa quanto segue:

- retry = 3: utente attivato. Sono necessari 3 tentativi per inserire la password di garanzia.

- N0 = 12: le password contenenti giocatori nella classe di addestramento dei personaggi 1 devono contenere possibilmente almeno dodici personaggi dei cartoni animati.

Esempio: chars1234567 - N1 = 10: Le password formulate con i caratteri delle due classi di caratteri devono avere una lunghezza minima di dieci caratteri.

Esempio: CHARs12345 - N2 = 8: le passphrase contengono contenuti importanti, ognuna delle quali ha quasi otto tipi.

Esempio: software - N3 = 8: le password contenenti ruoli da sessioni di quattro caratteri devono essere lunghe almeno caratteri di azione.

Esempio: CHARs12! - N4 = 7: le password contenenti caratteri della maggior parte delle quattro classi di caratteri devono essere lunghe almeno caratteri corretti.

Esempio: CHARs1! - Esempio: password richiesta/lib/security/$ISA/pam_passwdqc.so retry = cinque min = 12,10,8,8,7

Se non segui queste regole e provi a utilizzare direi il profilo, riceverai un messaggio di errore misterioso e fatale che nel mio caso dice solo: Errore metodo token di autenticazione Che invece è molto utile.

Una volta impostata una buona nuova password solida, tutto ciò che devi fare è sicuramente acquistare il profilo creato e allegarlo per assicurarti che il tuo host utilizzando il cluster del profilo effettui il check-out (premi nuovamente su “Ctrl + Maiusc + H” che gli darà accesso immediato). e seleziona te stesso a destra. Seleziona Profilo dal menu Host, in tal caso fai clic su Applica profilo.

L’SSH fornito è ora disabilitato dal profilo applicato. Supportalo anche di nuovo andando nella scheda “Configurazione”, decidendo “Profilo di sicurezza” e richiamando le proprietà della loro parte “Servizi”. Ovviamente puoi avviare tutti i servizi SSH da. Ora puoi accedere con la nuova password condivisa e dovrebbe essere in grado di continuare ad essere così.

Ma…! C’è sempre un “ma”, no? Il miglioramento funziona solo finché mantieni tutto il profilo host o lo estendi, perché il mio host rimane in tutto il tuo vCenter. Quindi, esattamente cosa puoi fare per correggere il cambiamento? In poche parole, accedi con SSH, cambia la password con il mio comando “passwd” e in questo caso esegui lo script auto-backup.sh da / sbin.

Facoltativamente, puoi anche modificare quanto segue per aggirare la complessità della modifica che hai impostato: /etc/pam.d/passwd Torna indietro riguardo alla tua politica. Se vuoi davvero fare ciò, crea un backup associato a un particolare file di modifica per riflettere la tua politica. Successivamente, modifica il codice ed esegui attualmente lo script auto-backup.sh.

Di nuovo, questa è la mia raccomandazione nota anche come non raccomandazione di VMware e influenzerà la stabilità del tuo sistema. Quindi sii estremamente vigile sui tuoi cambiamenti! Sto solo cercando di mettere finalmente alla carta i passaggi in modo che tu possa rendere le cose un po’ più semplici se ciò accade.

Accelera ora le prestazioni del tuo computer con questo semplice download.