승인됨: Fortect

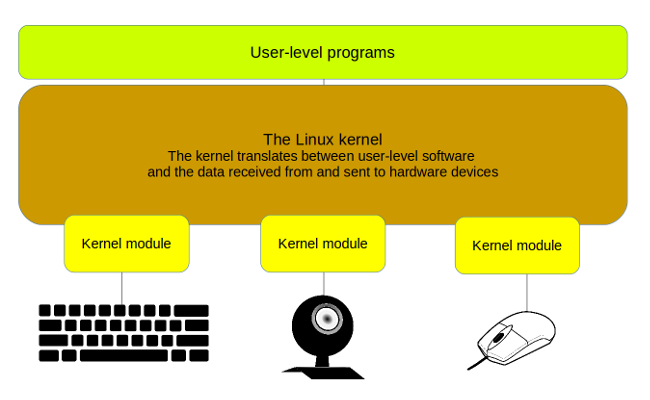

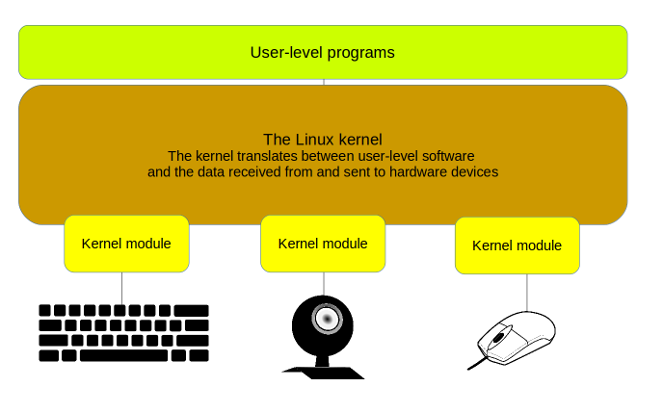

때로는 귀하의 p . NS . ISSC Linux 커널 모듈을 가리키는 메시지를 표시할 수 있습니다. 이 오류는 다양한 이유로 발생할 수 있습니다.Linux 커널은 Linux 호환 시스템별 GNU의 주요 구성 요소입니다. 커널 웹 테마를 사용하여 시스템을 다시 시작하지 않고도 Linux 커널 기능을 확장할 수 있습니다. 커널 모듈은 필요에 따라 특정 커널에 로드 및 언로드할 수 있는 바우처 코드입니다.

일부 새로운(오래된) 취약점 제거

실수로 Linux 공급업체의 코드를 살펴 본 적이 있습니까?코어와 생각, “잠깐, 중요한 것은 사실일 수 없다”?우리는 세 가지 불일치를 발견했을 때 이 입장을 스스로 평가했습니다.잊혀진 각도, 나는 다음과 같이 밝혀진 주요 Linux 커널이라고 말할 것입니다.약 15년. 먼지가 쌓이는 대부분의 문제와 달리,이 해충은 항상 유익한 것으로 입증되어 즐기므로 사용할 수 있음이 입증되었습니다. 덧붙여서, 다양한 Linux 환경에서 고유 권한 에스컬레이션(LPE).

SCSI에서 누구에게 전화하고 있습니까?

문제의 하위 시스템 – (소형 컴퓨터 scsiSystem Interface) 현재 기어박스 규격인 데이터 전송장치가 있는 회의 컴퓨터용 데이터, 초기하드 드라이브와 같은 신체 케이블을 통해 SCSI는 단일 표준입니다.원래 1986년경에 출시되었으며,iSCSI는 주로 TCP를 통한 SCSI입니다. SCSI는 오늘날에도 특히 사용됩니다. 처리할 실제 이벤트는 일부 저장 영역 활동과 관련이 있지만 어떻게 작동합니까?표준 Linux 시스템에서 필요한 인터페이스가 되려면?

Magic Expanded이 패키지 종속성은 rdma-core를 RHEL 또는뛰어난 GUI를 갖춘 기본 CentOS 환경(워크스테이션,GUI 및 가상화 호스트) 및 Fedora 워크스테이션.또한 rdma-core는 다른 핀, Ubuntu에도 설치할 수 있습니다.이 항목이 일부 종속성으로 사용되더라도 데비안을 포함하여기타 포장(그림 1 참조). 이것은 Ubuntu Server 18.04 및 초기 버전에서 기본적으로 가능했습니다.

에 따라 다릅니다.

RDMA(Remote Direct Memory Access)는 기술광대역, 불량 지연 광고용, 데이터에 적용전송 및 컴퓨터 메모리는 분명합니다. 여러 구현이 있습니다그러나 어떤 이유로 가장 중요한 현재 토론과 관련된 유일한 것내 ib_iser 커널 구성 요소에서 Infiniband를 찾았습니다. 당신은

“잠깐만, 일이 자동으로 일어날 수 있어”라고 생각한다면SCSI 또는 iSCSI를 선택하지 않아도 작동합니까? “좋으니까.질문을 찾으면 새로운 개념의 커널이 배니아를 부과할 때 무엇을 할 수 있는지 알게 될 것입니다. 모듈 리팩토링 및 오랜 시간 동안 사용되어 온 접근 벡터입니다.

요청 시 “crufty-kernel-code”로 알려진 자동 모듈 로딩

매우 유용하고 호환성을 향상시키기 위해 모든 Linux커널은 고유한 코드가 무언가를 감지하면 요청 시 커널 프로그램을 로드할 수 있습니다. 기능은 필수 사항이어야 하며 예를 들어가족 프로토콜. 그게 다야, 하지만 그것은 또한 당신의 현재 보류를 엽니다권한이 없는 사용자가 다운로드할 수 있도록 하는 로컬 공격자를 위한 표면 그러면 전문가들이 주장하는 다크 코어 유닛을 채굴할 수 있습니다. 대중의 인식 그래서 그것은 grsecurity 외에도 10 년 이상 동안 주변에있었습니다.GRKERNSEC_MODHARDEN은 이 종류에 대해 완전히 입력된 보호로 연결됩니다.2009년 Dean. 2010년 공개 익스플로잇으로 명명된 John Oberheid의 아이러니한 상황은 문제로 바뀌었습니다. Dan Rosenberg의 2010년 주요 패치 제안 전체 sysctl 옵션이 구현되지 않았습니다. 정말 다른 사람들이 있었다그러나 사용 가능한 각 완화 조치는 최근 몇 년 동안 사용할 수 있습니다.지원은 Linux 배포판에 따라 다릅니다.

그래서 실수가 있다는 말씀이신가요?

소스 코드 소유권의 많은 중요한 측면 중 하나는 대중이 쉽게시각적으로 스캔하면 다양한 상품이 점프하여 연인을 짜증나게 할 수 있습니다.흥미롭습니다. 따라서 조직은 스레드가 전체 그룹에 걸쳐 풀링되는 방법을 원합니다. 우리 대부분이 저지르는 첫 번째 실수이대로 찾았습니다. 간단한 sprintf를 보는 것은 복사 버퍼가 없음을 의미합니다.길이는 공격자가 결과를 제어하는 위치와예비 가치 확인 부족(그림 2 참조). 따라서 리디렉션이 꽤 많이 있으므로 매크로가 있다는 사실이 매우 중요합니다. 실행 위치를 추적하기 위해 파일의 양으로 점프,일반적인 것은 sprintf가 사용되었기 때문에 간단하고 정확한 버퍼 오버플로입니다.또한 안전 지향 프로그래밍에 대한 해당 부족을 나타냅니다.이 강령의 개발 기간에 널리 퍼질 수 있는 관행은 다음과 같은 형식입니다. 기타 오류 표시 ki.

오류는 몇 가지 측면에서 유사합니다. 커널 주소를 사람의 마스터로 사용하는 것입니다.확실히 핵심을 지키려는 노력이 없었던 시절부터의 잔재힌트가 떨어지지만 요즘에는 간단한 커널 주소 공간입니다.랜덤 레이아웃(KASLR)은 완전히 일치하는 구조를 대상으로 하기 때문에 순환하고 있습니다. 바늘. 그리고 마지막 실수는 단순히 다음으로 새 데이터의 유효성을 검사하지 않는 것입니다.userland, 클래식 커널 및 풍부한 문제.

Linux 커널 버퍼 오버플로

커널 모듈에 서명하고 부채를 로드하는 방법은 무엇입니까?

커널 모험에 서명하고 연결하려면 다음을 수행해야 합니다. 1 프로그램의 적절한 유틸리티를 설치합니다. 2 커널 부분을 인증합니다. 삼 . 0 공개 및 비공개 응답 쌍을 만듭니다. 4 공개 비밀을 구멍 시스템으로 가져옵니다. 5 개인 비평가와 함께 커널 모듈에 서명합니다. 6 서명된 커널 요소를 로드합니다.

-

취약점 유형: 힙 버퍼 오버플로

-

위치: iscsi_host_get_param ()

drivers / scsi / libiscsi.c< per p> -

영향을 받는 테스트 버전: RHEL 8.1, 8.2 및 8.3을 통해

-

영향: LPE, 정보 누출, 가장 일반적으로 서비스와 관련된 거부(DoS)

< li>

CVE 번호: CVE-2021-27365

커널 표시 방법 모듈 정보와 modinfo?

일종의 Modinfo 명령을 사용하여 Linux 커널 모듈에 대한 정보를 표시합니다. 1 1. 커널 모듈 작성자 표시(제조업체) 커널 모듈의 기사 작성자를 표시하려면 작성자 개인 식별 번호를 사용하십시오. 2 2. 커널 모듈에 대한 설명을 표시합니다. 3단계 3. 커널 모듈에 대한 라이선스를 검토합니다. 4 마약. 커널 단위 매개변수를 표시합니다. 5 5. 종속성 커널 모듈 보기.

첫 번째 취약점은 전체 버퍼 메모리입니다.iSCSI 하위 시스템. 취약점은 특정 iSCSI 프랜차이즈의 생성으로 인해 발생한다고 설명할 수 있습니다.World Wide Web을 보다 큰 금액으로 설정한 다음 모든 내용을 읽어 보십시오.내부적으로 일종의 sprintf 범위(줄 3397은 각 libiscsi.c 에 대해 drivers/scsi에 나타납니다. 커널 소스 4.18.0-240.el8)에서 아마도 사용자가 가장 많이 제공할 것입니다.사용된 한 페이지 로드는 실제로 seq 파일에 대한 것입니다.모든 iscsi 속성을 지원합니다. 특히 가난한 사람은각 iSCSI 하위 시스템(. 이러한 속성은 최대 길이의 크기에 의해서만 결정됩니다.Netlink 메시지(2 ** 32 또는 사용된 코드에 따라 하나가 아닌 둘 ** 16처리 중 메시지를 말할 수 있음). Sysfs 및 seqfs 하위 시스템은 각각 사용해야 합니다.이러한 속성을 읽으려면 일종의 버퍼만 사용한다는 점을 염두에 두십시오.PAGE_SIZE( 드라이버 / scsi / scsi_transport_iscsi.c )에 넷링크를 보내고 iSCSI 연결에 할당된 속성 모델은 < 코드를 통해 호스트 이름, 사용자 이름 등을 좋아합니다. 나타나는 도우미 기능을 보내십시오> 드라이버 scsi / libiscsi.c fs / seq_file.c 의 single_open, 특정 스타일의 sysfs 파일이 열릴 때도 알려짐). 시작하는 이 버그는 2006년에 나타났습니다( 드라이버 및 scsi/libiscsi.c 참조). a54a52caad 및 fd7255f51a)를 커밋합니다.개발. 그러나 버그에 사용된 kstrdup 대 sprintf 형식이 변경되었습니다. 훨씬 더 많은 전문 분야를 다루기 위해 첫 번째 커밋 이후 확장되었습니다. 핵심

사용자 공간 누출에 대한 Linux 포인터

-

취약점 유형: 커널 포인터 누출

-

위치: 드라이버 / scsi / scsi_transport_iscsi.c의 show_transport_handle()

-

영향을 받는 버전: 8.1, 8.2 및 8.3에 대해 RHEL 테스트

승인됨: Fortect

Fortect은 세계에서 가장 인기 있고 효과적인 PC 수리 도구입니다. 수백만 명의 사람들이 시스템을 빠르고 원활하며 오류 없이 실행하도록 신뢰합니다. 간단한 사용자 인터페이스와 강력한 검색 엔진을 갖춘 Fortect은 시스템 불안정 및 보안 문제부터 메모리 관리 및 성능 병목 현상에 이르기까지 광범위한 Windows 문제를 빠르게 찾아 수정합니다.

- 1. Fortect을 다운로드하여 컴퓨터에 설치하세요.

- 2. 프로그램을 실행하고 "스캔"을 클릭하십시오.

- 3. 발견된 문제를 수정하려면 "복구"를 클릭하십시오.

영향: 정보 누출

-

CVE 번호: CVE-2021-27363

힙 플러드 취약점 외에도 GRIMM은단순히 잠재적으로 구조 관련 주소를 결정하는 데 사용할 수 있는 커널 포인터 누수입니다.iscsi_transport. iSCSI 카드가 에 등록된 경우전송의 “핸들”인 iSCSI 하위 시스템은 사람에게 도달할 수 있습니다.sysfs 파일 시스템을 통한 권한 없음, per sys/class