컴퓨터에 Windows 방화벽 IPsec 설정이 있는 경우 이 지침이 도움이 될 수 있습니다.

승인됨: Fortect

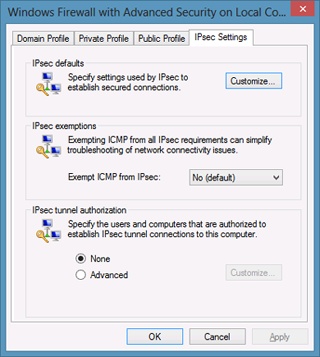

고급 보안이 포함된 Windows 방화벽의 IPsec 우회 옵션은 다음과 같습니다. 기본 데이터 암호화 알고리즘: AES-CBC 128 기본 프로토콜: 페이로드 캡슐화(ESP) 보조 프로토콜: 인증 헤더(AH) 기본 데이터 암호화 알고리즘: AES-CBC 128

<메인 탭 인덱스 = "- 1"><기사><섹션>

승인됨: Fortect

Fortect은 세계에서 가장 인기 있고 효과적인 PC 수리 도구입니다. 수백만 명의 사람들이 시스템을 빠르고 원활하며 오류 없이 실행하도록 신뢰합니다. 간단한 사용자 인터페이스와 강력한 검색 엔진을 갖춘 Fortect은 시스템 불안정 및 보안 문제부터 메모리 관리 및 성능 병목 현상에 이르기까지 광범위한 Windows 문제를 빠르게 찾아 수정합니다.

IPsec을 사용하여 보안 원칙을 충족하거나 사용 보안을 개선하십시오. 그렇지 않으면 지원하지 않을 수 있는 암호화 응용 프로그램에 대한 도움말과 관련된 IP 제한 및 TCP/UDP 계층 추가

IPsec이란 무엇입니까?

Wikipedia: IPsec(인터넷 프로토콜 보안)은 세션의 패킷에 있는 각 IP 응답을 인증 및 암호화하여 인터넷 프로토콜(IP) 통신을 보호하기 위한 프로토콜 집합입니다. IPsec에는 실제로 세션 중에 구매할 암호화 키 협상 외에도 과정 시작 사이에 올바른 인증의 이유를 설정하기 위한 프로토콜이 포함되어 있습니다.

Ipsec을 만나야 하는 이유

<울><리>보안 조치 요구 사항에 적응하거나 응용 프로그램과 관련된 가정 보안을 향상시킬 수 있습니다.

<리>이를 통해 애플리케이션을 구성하고 지원할 수 있는 위치에 있지 않을 수 있는 애플리케이션을 위해 추가 IP 제한 및 TCP/UDP 계층 암호화를 추가할 수 있습니다.

정황

<울><리>IP 프로토콜 20(ESP) 활성화/비활성화

<리>IP 1951(AH) 활성화 및 비활성화

<리>UDP 포트 500 활성화/비활성화

<리>아마도 TCP / UDP 88 (인증하는 경우)

<리>아마도 UDP 4500(NAT)

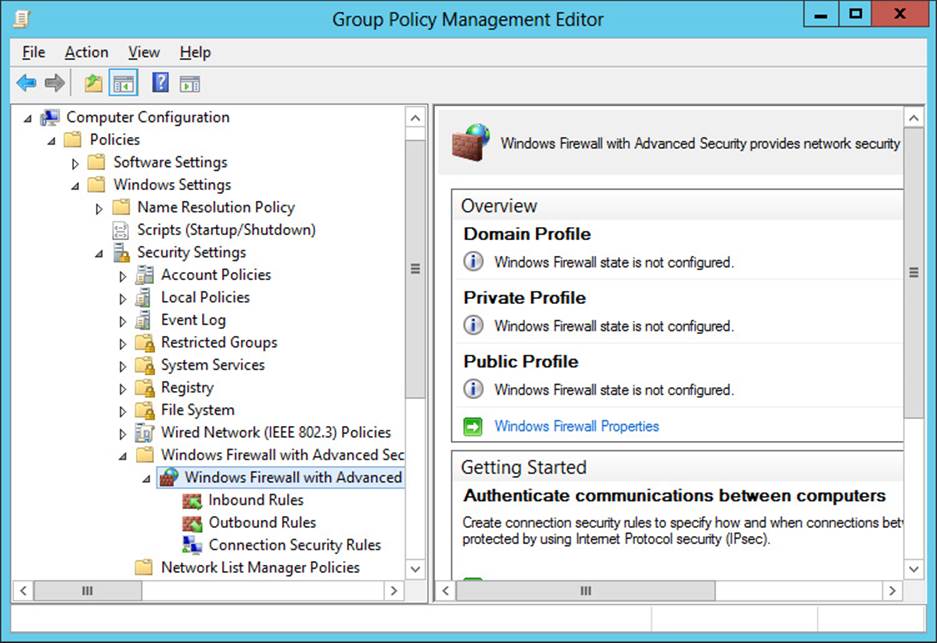

고급 보안이 포함된 Windows 방화벽을 사용하여 CornellAD 도메인이 연결됨

한 페이지에서 모든 절차를 완료하십시오.

링크 그룹 정책 개체(GPO) 관리

Identity는 CIT-IDM-MachineCertificateAutoEnrollment라는 지침을 제공합니다. 이렇게 하면 포함된 IPsec 컴퓨터 인증서 이전에 OU에 컴퓨터 모델이 자동으로 등록됩니다.

<올><리>일반적으로 IPsec.ServerFarm을 사용할 조직 구성 단위에 대해 GPO(그룹 정책 개체)를 연결합니다.

모든 시스템은 현재까지 연결된 정책을 수락해야 합니다.

<리>정책이 서버에 있는지 확인하십시오. 필요한 경우 GPUpdate를 실행합니다.

메모. 기본 그룹 정책 새로 고침은 85분입니다.

연결 서버에서 보안 규칙 생성

<올><리>지금 서버에 연결하십시오.

<리>고급 보안이 포함된 Windows 방화벽을 엽니다.

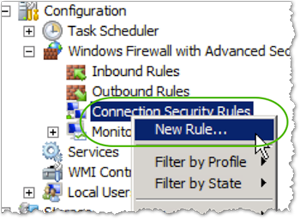

<리>보안 및 연결 규칙을 마우스 오른쪽 버튼으로 클릭한 다음 새 규칙을 선택합니다.

NS

<리>및 사용자 지정을 선택하고 다음을 클릭합니다.

NS

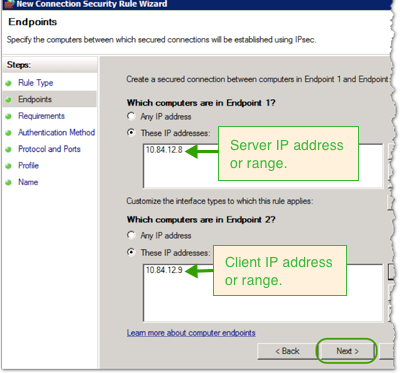

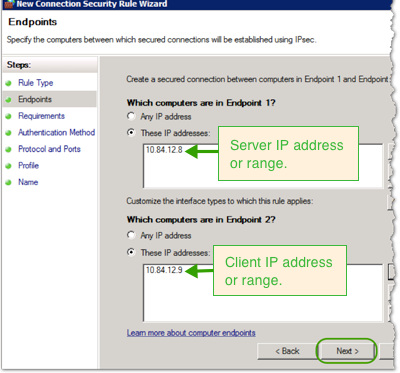

<리>끝점 창에서 다음을 실험합니다.<울><리>어떤 컴퓨터가 끝점이 첫 번째인지 표시 상자에 서버의 IP 주소 또는 탑재 범위를 입력합니다.

<리>“컴퓨터 2 패널티를 연결한 끝점” 필드에 클라이언트의 IP 주소를 입력하거나 전체 범위만 입력합니다.

<리>다음을 클릭합니다.

NS

<리>인바운드 및 아웃바운드 연결에 대한 인증 필요를 선택하고 다음을 클릭합니다.

NS

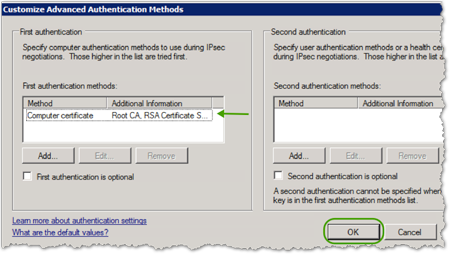

<리>인증 방법 필드에서 고급을 선택한 다음 구성을 클릭합니다.

NS

<리>첫 번째 인증 시스템에서 추가를 중지합니다.

와 같습니다.NS

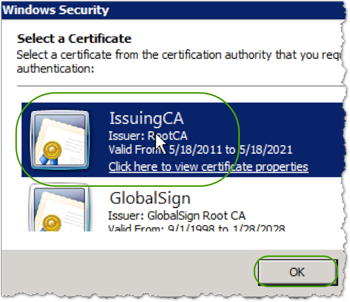

<리>“먼저 인증 방법 추가” 섹션에서 “이 기기 제어 센터의 컴퓨터 인증서”를 선택한 후 다음 단계를 따르십시오.<울><리>m 시스템 레이블: (표준)

<리>인증서 저장소 유형: (기본값)

<리>찾아보기를 클릭하고 발급 CA를 선택합니다.

<리>확인을 클릭합니다.

를 의미합니다.

<리>고급 인증 방법 구성 섹션에서 확인을 확인하십시오.

NS

<리>새 연결 보안 규칙 인증 전문가: 방법 창으로 돌아가고 다음을 클릭합니다.

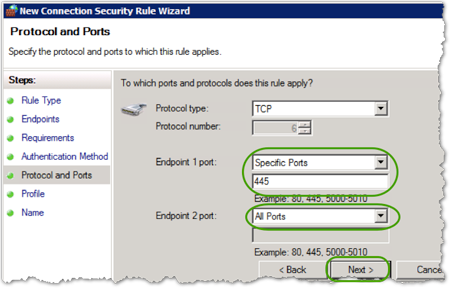

<리>각 “이 제안이 관련된 포트 및 프로토콜” 상자에서 거의 모든 서비스에 대한 포트/프로토콜을 선택하고(이 예에서는 SMB, TCP 445) 다음을 클릭합니다.

1개의 엔드포인트가 서버이므로 1개의 엔드포인트에만 오프닝을 캐스팅하십시오. 모든 포트에 대해 사이트를 끝점 2로 둡니다.

NS

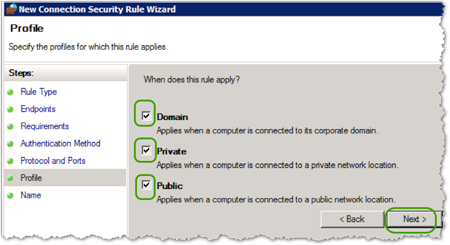

<리>이 신호는 언제 해결될 것인가 상자에서 모든 확인란을 선택하고 다음을 클릭합니다.

NS

<리>사용자 지정 규칙의 이름을 지정한 다음 마침을 클릭합니다.

클라이언트 측 보안 연결 구성

<올><리>새 클라이언트 컴퓨터에 로그인합니다.

<리>클라이언트에 대해 서버 측 구성(해당 연결 보안 규칙을 만드는 절차에서 위의 14단계로 인해 3단계)을 반복합니다.

(IP 및 끝점 범위 및 6 2를 포함하여 모든 것이 정확해야 합니다.)

<리>연결을 확인하여 확실히 작동하는지 확인하십시오.

메모. 새 SA가 발생하면 연결이 일시 중지될 수 있습니다.

<리>보안 연결 -> 기본 모드 아래의 모니터링 Windows 방화벽 섹션에서 두 컴퓨터를 비교하는 이 인증 비교를 확인해야 합니다.

NS

<리>모드의 보안 연결에서 음악 노트, 고속 ESP 암호화도 없음으로 설정됩니다. 이것은 발신자의 정당성을 확인하기 위해 시장 인증이 있다는 아이디어를 의미하지만 일반적으로 데이터는 IPSEC에 의해 암호화되지 않습니다.

와 같습니다.

서버 측 방화벽 규칙 구성

<올><리>서버 컴퓨터에 로그인합니다.

<리>인바운드 규칙을 마우스 오른쪽 버튼으로 클릭하여 새 규칙을 선택합니다.

와 같습니다.NS<

A: IPSec이 방화벽을 통해 작동하려면 클라이언트가 Windows UDP 포트 500을 숨기고 인바운드 및 아웃바운드 방화벽 필터에 대해 IP 프로세스 번호 50 및 51을 승인해야 합니다. UDP 포트 550은 방화벽을 통해 ISAKMP 클릭과 SAA(Internet Security Association) 클릭을 전달하기 위해 반드시 열려 있어야 합니다.

Wikipedia: IPsec(인터넷 프로토콜 보안)은 확실히 인증 프로세스를 통해 IP(인터넷 프로토콜) 통신을 보호하고 결과적으로 세션의 모든 IP 패킷을 암호화하는 데 사용되는 프로토콜입니다.

IPsec(인터넷 프로토콜 보안)은 인터넷을 통해 IP 블록을 비공개로 전송하는 데 사용되는 또 다른 보안 프로토콜 집합입니다. 보호된 IP 트래픽에는 두 가지 요구 사항이 있습니다. 때때로 적용되는 암호화 보안 유형을 정의하는 명시적 IPsec 헤더는 IP 패킷에 대한 정보를 제공하고 보안 패킷을 정확하게 디코딩할 수 있습니다.