Goedgekeurd: Fortect

In deze blogpost zullen we waarschijnlijk enkele van de mogelijke oorzaken leren die de spoofingfout van het vmware esxi-authenticatiesymbool kunnen veroorzaken, en vervolgens mogelijke oplossingen aangeven waarin u het kunt proberen om het probleem op te lossen.passwd: werkt niet meer om authenticatietoken te manipuleren Om veiligheidsredenen past VMware ESXi specifieke wijzigingsverzoeken toe. Door specifiek te leren hoe het werkt, kunnen problemen zoals de hierboven genoemde programma’s worden voorkomen. De lengte van het vereiste privacywachtwoord hangt af van de frequentie van de trainingssessies die worden gebruikt om het te genereren.

Nee, het wachtwoord bevat de gebruikersnaam … EDit maakte deel uit van * NIX om een aantal wachtwoordcomplexiteitsgebeurtenissen te ondersteunen. Er is een manier om meer of een kleiner bedrag kwijt te raken van alle complexiteit van accountgegevens, maar het is gewoon een slecht idee als ik doorgaat …

Met vriendelijke groet, Edward L. Haletki, vmware gebruiker moderator, VMware vExpert 2009, 2010

Goedgekeurd: Fortect

Fortect is 's werelds meest populaire en effectieve pc-reparatietool. Miljoenen mensen vertrouwen erop dat hun systemen snel, soepel en foutloos blijven werken. Met zijn eenvoudige gebruikersinterface en krachtige scanengine kan Fortect snel een breed scala aan Windows-problemen vinden en oplossen - van systeeminstabiliteit en beveiligingsproblemen tot geheugenbeheer en prestatieproblemen.

– Edward L. Haletki, vExpert XIII: 2009-2021, VMTN Community Moderator

vSphere Upgrade Saga: https://www.astroarch.com/blogs

GitHub Repository: https: / / github zou zich niet moeten ontwikkelen tot com / texiwill

Het gebeurt, maar de meeste mensen die ik heb gesproken, hebben je ex ooit ontmoet. U probeert te associëren met uw ESXi-host en voor andere aspecten werkt uw rootbeveiliging niet meer.

VMware’s officiële standpunt over deze kwestie kan worden gevonden in KB-artikel 1317898, en wanneer het dan wordt geschreven, wordt het duidelijk vermeld:

ESXi 3.5, ESXi 4.x en ESXi 5.0

Herinstallatie Ik zou zeggen dat ESXi-host gewoon het enige ondersteunde systeem is voor het resetten van ESXi-beveiliging. Elke andere methode kan leiden tot een algehele hoststoring, niet-ondersteunde configuratie of de complexe dynamiek van de ESXi-architectuur. ESXi heeft nooit een technische.Vanuit het oogpunt van oplossingen voor wachtwoordherstel, bijvoorbeeld wanneer de modus voor één gebruiker waarschijnlijk niet wordt toegepast.

Dus, na het proberen en koppelen van informatie van verschillende mensen, vond ik een manier om het exacte wachtwoord opnieuw in te stellen, maar je moet bij voorkeur weten dat dit item niet officieel wordt ondersteund door VMware!

Ten eerste raad ik aan om een groot aantal van alle uitvoerende virtuele machines te resetten en ze in het onderhoudssysteem te starten. Ga vervolgens naar het hoofdscherm van een vSphere-client en selecteer Hostprofielen of druk gewoon precies op Ctrl + Shift + P. Als u daar eenmaal bent, maakt u een nieuw profiel voor de bestaande en zelfs host, vooral de host die de onbekende wijziging heeft aangebracht, en geef het een naam die huiseigenaren zullen onthouden.

Bewerk vervolgens het update-assortiment dat u hebt gemaakt en open de zin Beveiligingsconfiguratie. Daar selecteren we de optie “Beheerderswachtwoord” en bovendien in het rechtermenu “Een beheerderswachtwoord instellen”.

Je kunt nu een mooi wachtwoord instellen, maar wees voorzichtig met één punt. Je moet het wachtwoord instellen volgens een enorm bepaald niveau. Laten we de complexiteit eruit halen. Voor de juiste informatie, zie VMware Understanding Base-item 1012033, waarin staat dat het aangepaste PAM-consistente standaardbeleid voor wachtwoordcomplexiteit is zoals wordt geaccepteerd:

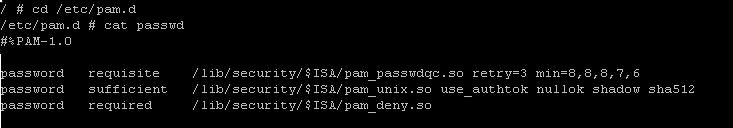

Wachtwoord vereist /lib/security/$ISA/pam_passwdqc.so retry = three main min = 8,8,8,7,6 wat meestal het volgende betekent:

- opnieuw proberen = 3: gebruiker geactiveerd. Er zijn 3 pogingen nodig om de beveiligingscode in te voeren.

- N0 = 12: Wachtwoorden met karakters tijdens karaktertraining klasse 1 moeten minimaal twaalf stripfiguren bevatten.

Voorbeeld: chars1234567 - N1 = 10: Wachtwoorden die soorten uit de twee tekenklassen bevatten, moeten hier minimaal tien tekens lang zijn.

Voorbeeld: CHARs12345 - N2 = 8: wachtwoordzinnen bestaan uit belangrijke inhoud, die elk maar liefst acht typen hebben.

Voorbeeld: platforms - N3 = 8: Wachtwoorden die tekens bevatten vanaf sessies van vier tekens moeten minimaal acht alfabetten lang zijn.

Voorbeeld: CHARs12! - N4 = 7: Wachtwoorden die tekens uit alle verschillende tekenklassen bevatten, moeten ten minste zeven beroemdheden lang zijn.

Voorbeeld: CHARs1! - Voorbeeld: wachtwoord vereist/lib/security/$ISA/pam_passwdqc.so retry = 3 minimum = 12,10,8,8,7

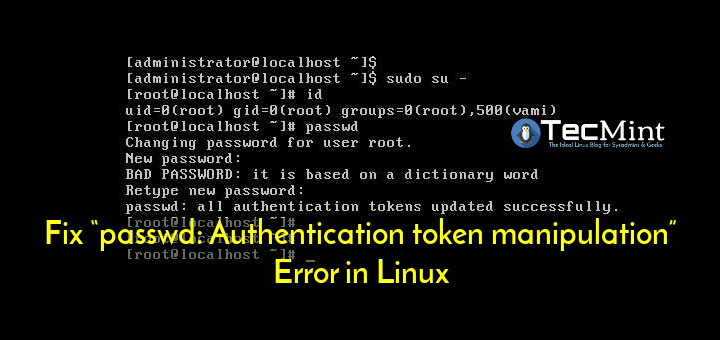

Als u deze regels niet bestudeert en probeert de profielpagina te gebruiken, ontvangt u een fatale cryptische foutpresentatie die in mijn geval alleen zegt: Fout authenticatietokenmethode Wat niet echt nuttig is.

Zodra u een aankomend wachtwoord heeft ingesteld, hoeft u alleen maar het gemaakte profiel te verkrijgen en het aan uw eigen host te koppelen met behulp van de profielclusterweergave (druk op “Ctrl + Shift + H” om hem onmiddellijk toegang te geven) . en klik met de rechtermuisknop op uw levensstijl. Selecteer Profiel in het menu Host en bijt vervolgens Profiel toepassen.

De opgegeven SSH is op dit moment uitgeschakeld door het toegepaste profiel. Ondersteun het zoals voorheen door naar het tabblad “Configuratie” te gaan, te kiezen voor “Beveiligingsprofiel” en de eigenschappen van het gedeelte “Services” aan te roepen. U kunt de SSH-service natuurlijk starten vanaf. U kunt nu inloggen wie het nieuwe gedeelde wachtwoord heeft en dat zal ook lukken.

Maar …! Er wordt altijd een “maar” beschouwd, nietwaar? De wijziging werkt alleen mogelijk zolang u het organisatieprofiel behoudt of uitbreidt, omdat er een soort host in uw vCenter blijft. Dus wat kunt u doen om de verandering permanent te maken? Simpel gezegd, je logt in met SSH, wijzigt je hoofdwachtwoord met mijn “passwd”-commando en voert vervolgens het auto-backup.sh-script uit vanuit /sbin.

Optioneel kunt u ook het volgende bestand bewerken dat de complexiteit van het door ons ingestelde wachtwoord kan omzeilen: /etc/pam.d/passwd Ga terug naar een eigen beleid. Als u dit echt wilt bereiken, maakt u een back-up die is gekoppeld aan het verplaatsingsbestand om uw eigen beleid weer te geven. Bewerk daarna de code en voer het stuk software auto-backup.sh uit.

Nogmaals, dit is mijn aanbeveling of op geen enkele manier de aanbeveling van VMware, en zal van invloed zijn op de beveiliging die door uw systeem wordt gecreëerd. Wees dus uiterst waakzaam over deze veranderingen! Ik probeer eindelijk een stap te documenteren, zodat je dingen uniek kunt maken als dit gebeurt.

Versnel de prestaties van uw computer nu met deze eenvoudige download.