Het lijkt erop dat sommige van onze gebruikers een kwestie-ID 2-wachtwoordagentfout ondervinden. Er zijn een aantal factoren die deze bezorgdheid kunnen veroorzaken. Nu zullen we ze behandelen.

Goedgekeurd: Fortect

- 1 minuut om te lezen.

Monitoring bovendien zijn rapportage belangrijke taken na het implementeren van Azure AD-wachtwoordbeveiliging. In dit artikel worden de verschillende bewakingsmethoden beschreven, inclusief waar afzonderlijke services gegevens registreren en hoe u Azure AD-wachtwoordbeveiliging kunt gebruiken.

Bewaking en rapportage kan puur worden gedaan met behulp van gebeurtenislogboekberichten of met behulp van PowerShell-cmdlets. Zowel de DC-agent als de proxyservice schrijven gebeurtenislogboekberichten. Alle PowerShell-cmdlets die hieronder worden beschreven, zijn alleen toegankelijk in de proxysectie (zie AzureADPasswordProtection PowerShell-module). De DC-agentsoftware respecteert mijn PowerShell-module-installatie niet.

De omstandigheden van de DC-agent documenteren

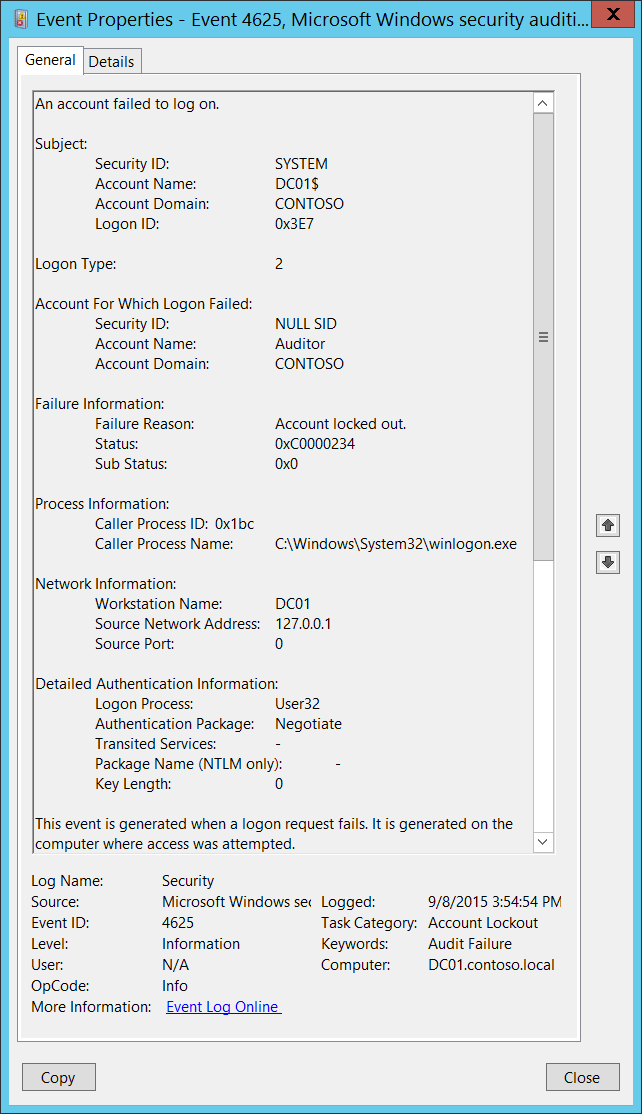

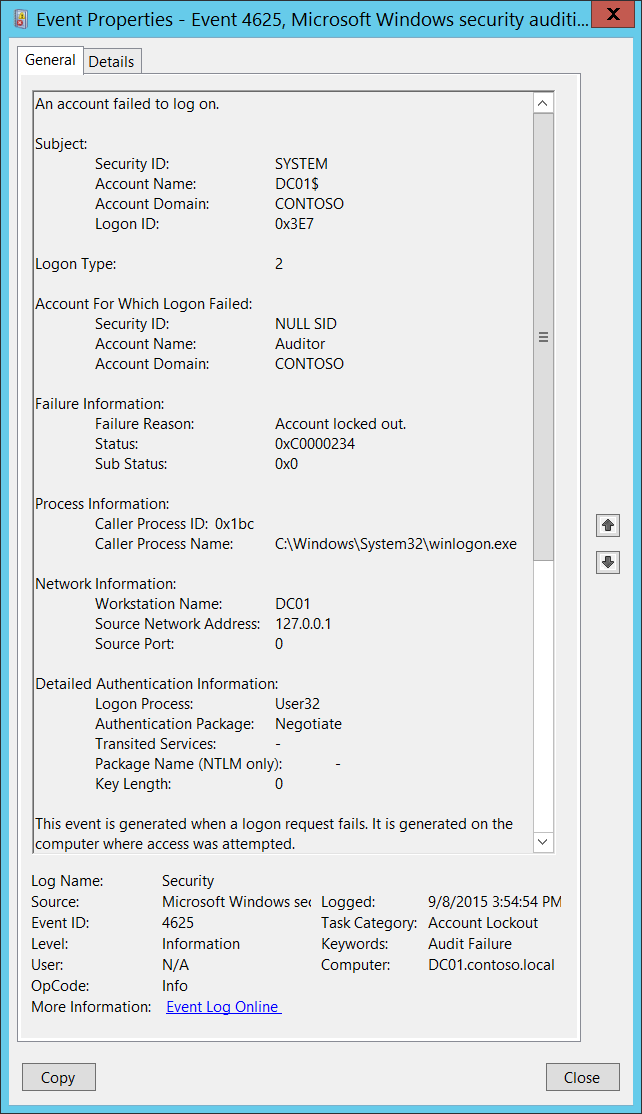

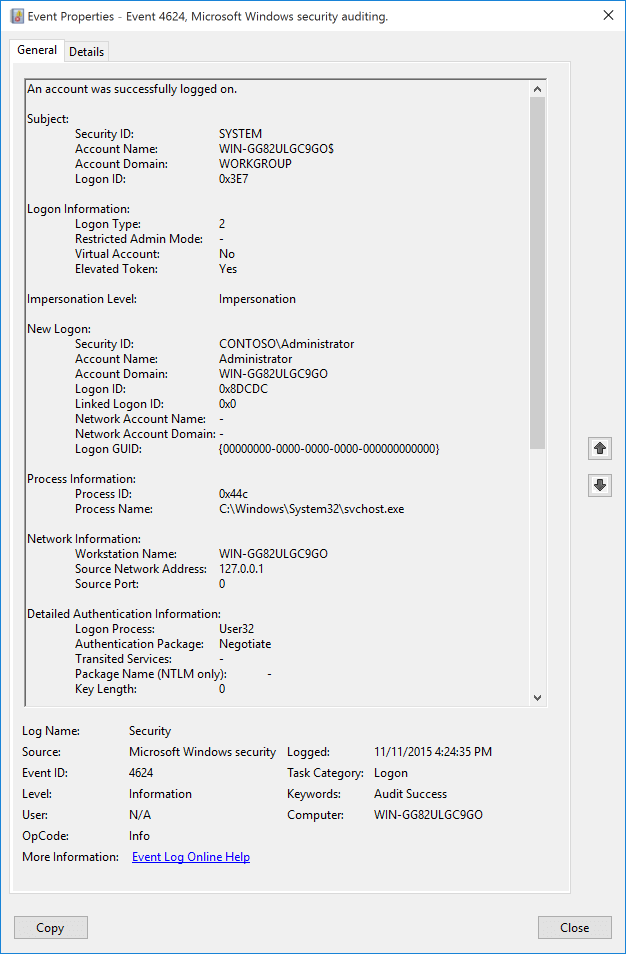

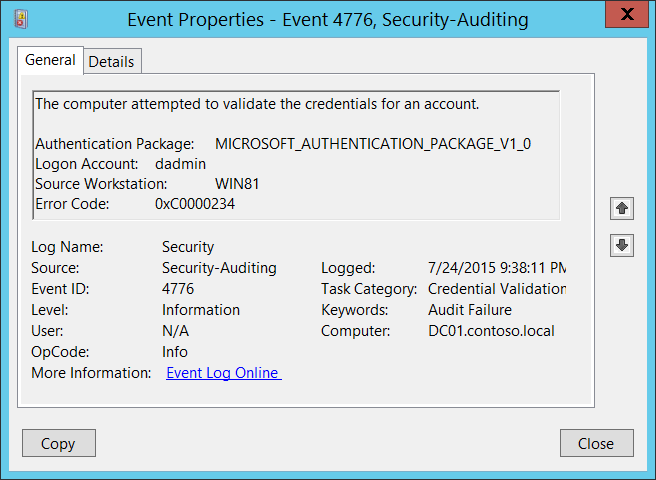

Op elke domeinnaamcontroller registreert DC Agent Expert Services de gegevens van elke beveiligingscontrole (en andere status) en een lokaal gebeurtenislogboek:

Het beheerderslogboek van de DC-agent is de primaire bron van verschillende andere informatie over softwaregedrag. Dat ben ik.

Gebeurtenissen in verschillende Agent DC-componenten vallen in de volgende gebieden:

| product | Bereik van gebeurtenis-ID |

|---|---|

| DC Agent wachtwoordfilter DLL | 10000-19999 |

| DC Agent Service Website-hostingproces | 20000-29999 |

| Logica voor het bekijken van agent DC-servicebeleid | 30000-39999 |

Onderwerp Beheerdersgebeurtenislogboek

Resultaatgebeurtenissen wachtwoordverificatie

Op elke individuele domeinoperator schrijft de agent DC-servicecomputer de scores van elke individuele codecontrole naar een teken van het DC-beheerdersgedeelte van de brokerage.

Goedgekeurd: Fortect

Fortect is 's werelds meest populaire en effectieve pc-reparatietool. Miljoenen mensen vertrouwen erop dat hun systemen snel, soepel en foutloos blijven werken. Met zijn eenvoudige gebruikersinterface en krachtige scanengine kan Fortect snel een breed scala aan Windows-problemen vinden en oplossen - van systeeminstabiliteit en beveiligingsproblemen tot geheugenbeheer en prestatieproblemen.

Gewoonlijk wordt een geslaagde instantie voor wachtwoordvalidatie vastgelegd vanuit de wachtwoordfilter-DLL van een domeincontrolleragent. Bijna elke mislukte validatie van privégegevens registreert doorgaans twee gebeurtenissen, één na de DC Agent-service en één van een deel van de DC Agent-wachtwoordfilter-DLL.

Discrete ervaringen om deze situaties te detecteren worden vastgelegd op basis van enkele van de volgende factoren:

- Gebruik of wijzig het specifieke wachtwoord om tv te kijken. Afrekenen

- Of een geldig wachtwoord is ingevoerd, ook wel not genoemd.

- Als de validatie mislukt vanwege het wereldwijde beleid van Microsoft, het bedrijfsbeleid of een combinatie van beide.

- Of het beleid Alleen auditen momenteel gewoon is ingeschakeld of van toepassing is op het wachtwoordbeleid van de gebruiker.

| uitvoering | Wachtwoord wijzigen | Wachtwoord ingesteld |

|---|---|---|

| Overslaan | 10014 | 10015 |

| Fout (vanwege het wachtwoordbeleid van de klant) | 10016, 30002 | 10017, 30003 |

| Fout (vanwege terugval op Microsoft-wachtwoordbeleid) | 10016, 30004 | 10017, 30005 |

| Fout (vanwege gecombineerd beleid van Microsoft en klantgemak) | 10016, 30026 | 10017, 30027 |

| Fout (vanwege gebruikersnaam) | 10016, 30021 | 10017, 30022 |

| Alleen audit geslaagd (wordt afgebroken als de gebruikersnaam en het wachtwoordbeleid van de klant zijn mislukt) | 10024, 30008 | 10025, 30007 |

| Audit one and only pass (mislukt, Microsoft-wachtwoordbeleid is van kracht) | 10024, 30010 | 10025, 30009 |

| Hoofdcontrole (zou mislukken als Microsoft en cliënt het tandheelkundig beleid samenvoegen) | 10024, 30028 | 10025, 30029 |

| Audit-only-Pass (functie werkt niet vanwege gebruikersnaam) | 10016, 30024 | 10017, 30023 |

De spaties in de bovenstaande tabel die verwijzen naar “combinatiebeleid” verwijzen naar situaties waarin elk type gebruikerswachtwoord kan bestaan uit ten minste een persoonstoken uit een gespecificeerde lijst van Microsoft Denied Passwords en een Denied Password List voor het slaan van nieuwe klanten .

De hierboven besproken gevallen van “gebruikersnaam” zijn meestal duidelijk gerelateerd aan situaties waarin de gebruikersnaam en het wachtwoord ofwel de accountnaam van de klant bevatten, samen met de weergavenaam van de klant. Beide eventualiteiten zorgen ervoor dat het wachtwoord van de gebruiker onmiddellijk wordt afgewezen nadat het beleid is geconfigureerd om af te dwingen of in het algemeen wordt bereikt wanneer het beleid in de controle-waarschuwing staat.

Als de gebeurtenissen van een paar tegen elkaar konden worden geregistreerd, waren de twee gebeurtenissen duidelijk gerelateerd, waarvoor dezelfde CorrelationId nodig was.

Samenvatting van wachtwoordverificatierapporten het eindresultaat in PowerShell

De Get-AzureADPasswordProtectionSummaryReport cmdlet kan uiteindelijk worden gebruikt om een samenvatting van de stappen voor wachtwoordbevestiging te krijgen. Voorbeelduitvoer van dit fysieke uiterlijk van de Fact-cmdlet:

Get-AzureADPasswordProtectionSummaryReport -DomainController bplrootdc2Domein gamecontroller: bplrootdc2Wachtwoordwijziging bevestigd: 6677Bevestigd wachtwoord: 9Wachtwoordwijziging afgewezen voor: 10868Wachtwoordzin afgewezen: 34AuditOnly wachtwoord wijzigingsfouten: 213PasswordSetAuditAlleen weigeringen: 3PasswordChangeFouten. ... ... 0PasswordSetFouten: 1

Het ervaringsbereik voor deze cmdlet kan worden beïnvloed door een van de aanbevelingen voor forests, domeinen of domeincontrollers. De afwezigheid van de parameter a normaal – Forest.

De Get-AzureADPasswordProtectionSummaryReport cmdlet vraagt een soort logboek voor beheerders van domeincontrollers op en telt nu het totale aantal gebeurtenissen dat passen bij elke weergegeven resultaatcategorie. Het volgende werkblad bevat de tussentijdse opdrachten van elk resultaat en ik zou zeggen de bijbehorende gebeurtenis-ID:

| Get-AzureADPasswordProtectionSummaryReport-eigenschap | Bijbehorende prestatie-ID |

|---|---|

| Wachtwoord wordt bevestigd | 10014 |

| Wachtwoord bevestigd | 10015 |

| Wachtwoordwijziging geweigerd | 10016 |

| Wachtwoordzin afgewezen | 10017 |

| PasswordChangeAuditOnlyFailures | 10024 |

| PasswordSetAuditOnlyFailures | 10025 |

| Fouten bij het wijzigen van wachtwoord | 10012 |

| PasswordSetErrors | 10013 |

Houd er rekening mee dat de cmdlet Get-AzureADPasswordProtectionSummaryReport wordt geleverd die u als PowerShell-script kan gebruiken en waar mogelijk rechtstreeks op de volgende locatie naar kan worden verwezen indien nodig:

Voorbeeld gebeurtenislogboekbericht voor gebeurtenis-ID 10014 (wachtwoordwijziging geslaagd)

Het gewijzigde wachtwoord dat is vereist voor de opgegeven gebruiker, is geverifieerd met het huidige informatiebeleid voor Azure-accounts. Gebruikersnaam: BPL_02885102771 Achternaam en voornaam:

Voorbeeld gebeurtenislogboekbericht voor gebeurtenis-ID’s 10017 en 30003 (privé opslaan mislukt)

Het opnieuw instellen van het wachtwoord voor de opgegeven gebruiker werd meestal daarna weggegooid. Het voldeed echter niet aan het Power Azure-wachtwoordbeleid. Zie voor meer informatie welke het bijbehorende gebeurtenislogboekbericht. Gebruikersnaam: BPL_03283841185 Achternaam bedrijf en voornaam:

Een wachtwoordreset naar nul voor alleen de opgegeven gebruiker is afgewezen omdat ten minste één van de bruid en echtgenoot overeenkomt met het wachtwoord dat voor elke klant is ingesteld via het huidige Azure-wachtwoordbeleid. Gebruikersnaam: BPL_03283841185 Achternaam en voornaam:

Voorbeeld gebeurtenislogboekbericht voor gebeurtenis-ID 30001 (wachtwoord werd geaccepteerd omdat het toepasselijke beleid eenvoudigweg niet beschikbaar was)

Versnel de prestaties van uw computer nu met deze eenvoudige download.