Mamy nadzieję, że ten przewodnik pomoże Ci zrozumieć, jak chronić komputer przed oprogramowaniem szpiegującym, a nawet wirusami.

Zatwierdzono: Fortect

Chroń siebie i swoje urządzenia

Obecnie korzystamy z urządzeń podłączonych do Internetu we wszystkich dziedzinach naszego życia. Łączymy się z Internetem, gdy potrzebujesz, możesz znaleźć informacje, zrobić zakupy, skorzystać z banku, znaleźć informacje, wykonywać ćwiczenia i pozostać w kontakcie z przyjaciółmi i ukochanymi osobami za pośrednictwem mediów społecznościowych. Dlatego nasze urządzenia zawierają bardzo dużo danych osobowych o nas. Może to potencjalnie obejmować akta bankowe i inne historie finansowe, w tym informacje medyczne – informacje, które chcielibyśmy pomóc. Jeśli Twoje urządzenia nie są bezpieczne, złodzieje i inni oszuści mogą potencjalnie wychwycić i uzyskać dostęp do Twoich danych osobowych. Spamerzy mogą rozpocząć korzystanie z komputera za pomocą dronów Zombie, aby wysyłać niechciane reklamy wszędzie tam, gdzie wydaje się, że pochodzą one z Twoich potrzeb. Złośliwe wirusy lub programy szpiegujące mogą instalować się na komputerze, spowalniać go lub niszczyć pliki elektroniczne.

Zatwierdzono: Fortect

Fortect to najpopularniejsze i najskuteczniejsze narzędzie do naprawy komputerów na świecie. Miliony ludzi ufają, że ich systemy działają szybko, płynnie i bez błędów. Dzięki prostemu interfejsowi użytkownika i potężnemu silnikowi skanowania, Fortect szybko znajduje i naprawia szeroki zakres problemów z systemem Windows - od niestabilności systemu i problemów z bezpieczeństwem po zarządzanie pamięcią i wąskie gardła wydajności.

Korzystając ze środków bezpieczeństwa i najskuteczniejszych metod ochrony swoich urządzeń, możesz chronić swoją prywatność i swoją rodzinę. Kiedy jesteś w And, otrzymasz wskazówki, które pomogą Ci zmniejszyć ryzyko.

Dbaj o bezpieczeństwo swojego sprzętu

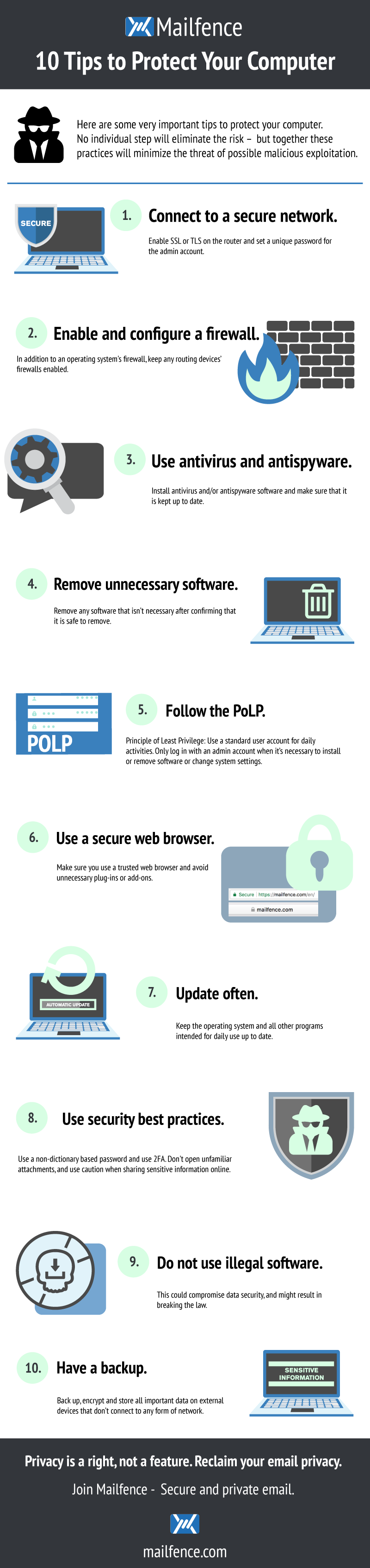

Upewnij się, że pobierasz aktualizacje zalecane przez firmę produkującą urządzenie lub system operacyjny, zwłaszcza w przypadku krytycznego oprogramowania, takiego jak niektóre przeglądarki internetowe. Oprogramowanie antywirusowe, oprogramowanie antyszpiegowskie, oprócz zapór ogniowych, są również ważnymi narzędziami do odpierania wszelkich ataków na Twoje urządzenie.

Bądź na bieżąco

Regularnie aktualizuj swoją witrynę, system i formularze krytyczne oraz korzystaj z automatycznych aktualizacji, gdy są dostępne. Te aktualizacje mogą naprawić błędy oprogramowania, które mogą pomóc hakerom w obserwowaniu Twojej aktywności lub kradzieży informacji. Windows Update to usługa świadczona przez firmę Microsoft. Będzie pobierać i wdrażać aktualizacje oprogramowania dla systemu operacyjnego Microsoft Windows, Internet Explorer, Outlook Express, a także dostarczać aktualizacje zabezpieczeń. W przypadku dodatkowych komponentów, takich jak Macintosh jako system operacyjny, najważniejszą poprawkę można również wykonać automatycznie. W przypadku urządzeń zwinnych należy zainstalować aktualizacje systemu Android lub BlackBerry, które są dystrybuowane sekwencyjnie.

Oprogramowanie antywirusowe

Oprogramowanie antywirusowe chroni Twoje urządzenie przed wirusami, które mogą zniszczyć Twoje dane, zatrzymać lub zagłodzić urządzenie albo umożliwić spamerom wysyłanie e-maili do kupujących. Ochrona antywirusowa skanuje przychodzące pliki i pocztę elektroniczną w poszukiwaniu wirusów, a następnie usuwa wszelkie złośliwe elementy. Większość systemów antywirusowych zawiera funkcję konsekwentnego pobierania zmian, gdy jesteś online. Pomóż również upewnić się, że oprogramowanie stale skanuje i sprawdza rzeczywisty system pod kątem wirusów za każdym razem, gdy pobierasz pliki z tej witryny lub sprawdzasz pocztę e-mail. Skonfiguruj oprogramowanie antywirusowe swojej dobrej firmy, aby skanować w poszukiwaniu wirusów prawie każdy. Powinieneś również przyjrzeć się uważnie razem ze swoim kręgiem co najmniej dwa razy w miesiącu.

Oprogramowanie antyszpiegowskie

Oprogramowanie szpiegujące to oprogramowanie, które zostało zainstalowane bez zgody Twojej firmy lub które prawdopodobnie będzie śledzić Twoją nową aktywność online i gromadzić informacje niepubliczne oprócz Twojej aktywności online. Niektóre rodzaje oprogramowania szpiegującego, często nazywane keyloggerami, rejestrują wszystko, co wprowadzasz, w tym ulubione hasła i informacje bankowe. Oznaki, że Twoje niesamowite urządzenie może być zainfekowane oprogramowaniem szpiegującym, spowodują nagłe usunięcie wielu reklam ze stron internetowych, których nikt nie chce odwiedzać, i ogólnie obniżą wydajność.

Ochrona przed oprogramowaniem szpiegującym prawdopodobnie obejmuje oprogramowanie antywirusowe. Aby uzyskać instrukcje dotyczące włączania obsługi funkcji oprogramowania reklamowego, zapoznaj się z dokumentacją dostarczoną z oprogramowaniem antywirusowym. Możesz kupić oddzielne samouczki dotyczące pracy z oprogramowaniem szpiegującym. Regularnie aktualizuj oprogramowanie szpiegujące i działaj.

Aby uniknąć oprogramowania szpiegującego, pobieraj komputer tylko z witryn internetowych, którym ufa Twoja firma . Upewnij się, że aplikacje, które klienci instalują na swoim urządzeniu mobilnym ze sklepu Apple App Store na iPhone’a, mogą pochodzić z Google Play na urządzeniach z systemem Android.

Zapora

Program to specjalne oprogramowanie lub sprzęt, który uniemożliwia cyberprzestępcom wejście na Twój komputer i korzystanie z niego. Hakerzy przechadzają się po rozległym Internecie, gdzie niektórzy telemarketerzy z powodzeniem wybierają znane numery telefonów. Wysyłają zlecenia internetowe (połączenia) do tysięcy komputerów oczekujących na odpowiedź. Zapory sieciowe zapobiegają nadmiernemu reagowaniu komputera na te losowe wywołania. Zapora blokuje sygnały i źródła, na które nigdy nie zezwalasz. Może to być szczególnie ważne, gdy dana osoba ma szybkie łącze internetowe, takie jak DSL lub przewód zasilający.

Niektóre systemy operacyjne mają wbudowane zapory, które mogą być całkowicie wyłączone. Upewnij się, że Twoja niesamowita zapora ogniowa jest zawsze włączona. Aby firewall był skuteczny, musi być odpowiednio skonfigurowany, a następnie ogólnie aktualizowany. Zobacz szczegółowe instrukcje Aby uzyskać więcej informacji, skorzystaj z pomocy online.

Użyj ochrony

Rozległe korzystanie z zaawansowanych zakładek oraz silnych sposobów i środków uwierzytelniania może pomóc w ochronie Twoich danych osobowych.

Wybierz hasła

Chroń swoje urządzenia połączone z kontami przed intruzami, wybierając trudne do podejrzenia hasła. Używaj silnych haseł składających się z ośmiu najszybszych znaków, kombinacji bohaterów, cyfr, a nawet znaków specjalnych. Nie używaj zdań, które można łatwo znaleźć w leksykonie ani żadnych odniesień do danych osobowych, np. biorąc pod uwagę datę urodzin. Niektórzy stosują szkolenie hakerskie, które może sprawić, że każde słowo z ich słownika będzie wymagało wysiłku i łatwo odkryć osobiste doświadczenia, takie jak daty urodzenia. Spróbuj użyć konkretnej frazy a, aby zapamiętać własne hasło, używając pierwszej litery każdego słowa w ogólnej frazie. Na przykład HmWc @ w2 – dokładnie ile drewna może zjeść świstak.

Wybierz wymyślne hasła do dowolnego konta internetowego, które chcesz wypróbować: instytucji finansowej, mediów społecznościowych lub poczty e-mail. Jeśli masz zbyt wiele haseł do wyboru Aby uruchomić tę firmę, rozważ użycie oprogramowania do sprawdzania haseł, które pomoże Ci tworzyć silne, spersonalizowane zakładki przy jednoczesnym zachowaniu ich bezpieczeństwa.

Użyj silnego uwierzytelniania

Wiele nowoczesnych mediów, poczta e-mail i konta finansowe pozwalają na bezpieczniejsze narzędzia uwierzytelniania. Metody te mogą obejmować wykorzystanie każdego odcisku palca, jednorazowego kodu wysłanego do urządzenia przenośnego lub innych elementów, które umożliwiają graczowi dostęp do konta. Aby uzyskać więcej informacji o przybliżonym silnym uwierzytelnianiu, zobacz sekcję „Metody”, zwykle w kampanii „Blokuj połączenie”.

Chroń swoje dane osobowe

Sprawdzając e-maile, odwiedzając Internet, publikując w mediach społecznościowych lub robiąc zakupy, pamiętaj, kogo klikasz i z kim masz informacje. Pozbawieni skrupułów złodzieje lub krewni i znajomi ze strony internetowej mogą próbować nakłonić Cię do przekazania mu Twoich danych osobowych.

Zachowaj ostrożność podczas naciskania i

Ataki phishingowe, w których hakerzy kupują prawdziwe, uczciwe wiadomości, aby nakłonić Cię do opublikowania danych osobowych, stają się coraz bardziej wyrafinowane. Na wszelki wypadek możesz otrzymać pilną wiadomość, że Twoje konto bankowe jest otwarte i na pewno będziesz musiał podać swoje dane i ochronę socjalną. numer, aby się dowiedzieć. Zastanów się dwa razy, zanim zaczniesz szukać linków, które informują o tego rodzaju wiadomościach medialnych. Większość prawdziwych promocji z instytucji finansowych nie wymaga bezpośrednio informacji poufnych; zamiast tego proszą osobę o bezpośredni kontakt telefoniczny lub wizytę w firmie. Możesz również sprawdzić adres e-mail, na który przetworzono wiadomość, i upewnić się, że znajduje się w rękach zamierzonego nadawcy.

Bezpieczne zakupy

Robiąc zakupy online, wyszukaj w witrynie numer swojej karty kredytowej lub inne dane osobowe. Przeczytaj politykę prywatności i znajdź sposoby, aby zrezygnować z udostępniania informacji. (Jeśli nie wymieniono żadnej atmosfery prywatności, bądź ostrożny! Kup gdzie indziej.) Znajdź wskazówki, jak dowiedzieć się, kiedy witryna jest upchana. Poszukaj „https” na pasku adresu, stosując lub ikonę ciągłej kłódki w dolnej części okna przeglądarki. Są to zwykle znaki rozpoznawcze, że Twoje informacje są szyfrowane lub chronione, np. przez hakerów, gdy są przesyłane przez Internet.

Uważaj na to, co zwykle udostępniasz

Media społecznościowe to sposób na dzielenie się prawie każdym aspektem życia, ale jest to ważne, aby naprawdę kontrolować, kto ma dostęp do wspólnej świadomości. Złodzieje informacji mogą używać mediów społecznościowych do zbierania odpowiedzi i potencjalnie wykorzystywać te informacje do włamywania się na inne duże konta lub kradzieży tożsamości. Aby zadbać o siebie, korzystaj z ustawień prywatności, które często mogą ograniczać widoczność prywatnych wiadomości dotyczących Twoich prywatnych sieci oraz informacji, które udostępniasz opinii publicznej.

Jak reagować na wycieki danych

Nawet jeśli podejmiesz wszelkie niezbędne środki, Twoje dane powinny zostać skradzione z firmy, którą możesz zatrzymać

Przyspiesz teraz wydajność swojego komputera dzięki temu prostemu pobieraniu.