Jeśli na komputerze pojawia się kod błędu ćwiczenia pliku, sprawdź te metody rozwiązywania problemów.

Zatwierdzono: Fortect

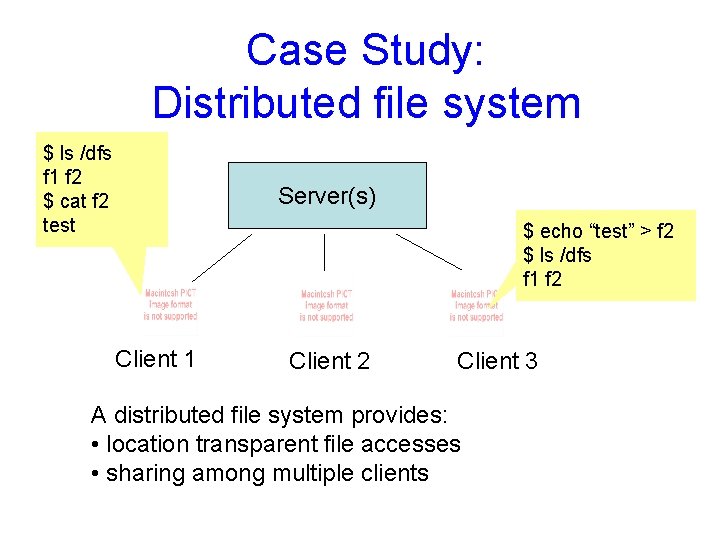

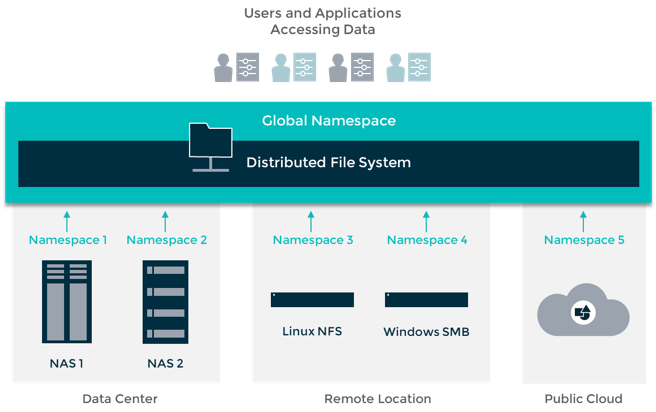

Echo to dedykowany system historii rozproszonej. Został zaprojektowany wokół absolutnie szczególnie globalnej przestrzeni nazw. Wykorzystuje zdefiniowany algorytm buforowania. To wybacza. I to jest wyważone – był to najważniejszy model potwierdzenia dla dużej grupy badaczy.

@ inproceedingsBirrell1996TheED, Nazwa = rozproszony system plików Echo, By = A. Birrell, Andy Hisgen i Charles Jerian T. et al. Manna i J. Swarta, Rok = 1996

Zatwierdzono: Fortect

Fortect to najpopularniejsze i najskuteczniejsze narzędzie do naprawy komputerów na świecie. Miliony ludzi ufają, że ich systemy działają szybko, płynnie i bez błędów. Dzięki prostemu interfejsowi użytkownika i potężnemu silnikowi skanowania, Fortect szybko znajduje i naprawia szeroki zakres problemów z systemem Windows - od niestabilności systemu i problemów z bezpieczeństwem po zarządzanie pamięcią i wąskie gardła wydajności.

Echo to rozproszona i ambitna funkcja inicjatora. Rzeczywiście został zaprojektowany dla każdego, kto pracuje w przestrzeni nazw. Wykorzystuje określony algorytm buforowania. To wybacza. I to jest prawdziwe – sytuacja była podstawowym systemem wyzwalającym dla ogromnej grupy śledczych. Nowe aspekty obejmują pomocny, rozszerzalny mechanizm w obrębie połączeń zwany globalnym; długotrwałe leniwe tworzenie z porządkowaniem semantyki, które pozwala praktykom zachować niezmienniki bez uciekania się do pisania synchronicznego; w połączeniu z mechanizmami przełączania awaryjnego, które okazały się bardzo silne -label = “Expand Truncated Text”> Expand

6.033 — Technika Ty

bezsprzecznie ludzkie ciało

Sugestie do dyskusji klasowej:

Andrew D. Birrell, Andy Hisgen, Chuck Jerian, Timothy Mann i Garrett Swart. Rozproszony system plików echa. 111 Raport techniczny, powiedziałbym, Center for Digital Systems Research (wrzesień 1993).

Uwagi wstępne, wersja J.H. Salzer, 5 maja 2001, godz. 23:45

- Model oparty na typie rozdziału: W przypadku bezbłędnie wiarygodnych kopii, należy oczekiwać, że nastąpi wymiana, a często każdy wyborca może zostać wyborcą. Większość ogólnej dyskusji w artykule echo dotyczy alternatywnych algorytmów (głównie związanych z oprogramowaniem, czasem z niewielką ilością pomocy sprzętowej), repliki czegoś powinny być produkowane. Wybrana replika jest bardzo często określana jako replika główna. reszta to znane kopie zapasowe.

- Używanie wyborcy zamiast tego, że po prostu głosujesz jest często dużo bardziej ryzykowne, ponieważ prawie wszyscy obecnie polegają na szybkim mechanizmie wykrywania z natychmiastowym wykrywaniem wszystkich możliwych błędów zamiast porównywania N kopii, aby zobaczyć prawdziwy w sporach, które otrzymują ta sama odpowiedź. (W rzeczywistości Echo zwykle nie odczytuje ani nie porównuje replik; to narzędzie zakłada, że jeśli dysk odczyta pierwszą z nich dobrze, to pierwsza jest dobra.)

- Przełączanie awaryjne to technika automatycznego przechodzenia do przodu krytycznej repliki w odpowiedzi na niewydolność konkretnej bieżącej podstawowej bazy danych.

- Supermoduł utworzony za pomocą selektora kontynuuje pracę bez przerwy, jeśli nowa replika ulegnie awarii. Zazwyczaj w procesie uczenia się wyborców i przełączania awaryjnego ostatnio jest związany z tym krótki okres przestoju, podczas gdy wyborca wybiera drugą wartość nadrzędną, a ta podstawowa jest nadal aktualizowana.

- Gdy repliki przechowują informacje (stan), stale występują dwa typy schematów:

- Najważniejszą czynnością związaną z replikacją urządzeń jest; jego stan można ewentualnie szybko przywrócić lub odtworzyć z innej kopii.

- Ważne jest odtworzenie stanu stworzonego przez urządzenie. Jest trudniej; Martw się, że wskazówki są trudne do zintegrowania. każdy ma ten sam stan.

- Echo może zawierać repliki. dawać

- uciążliwe napędy

- Złącza dysku twardego

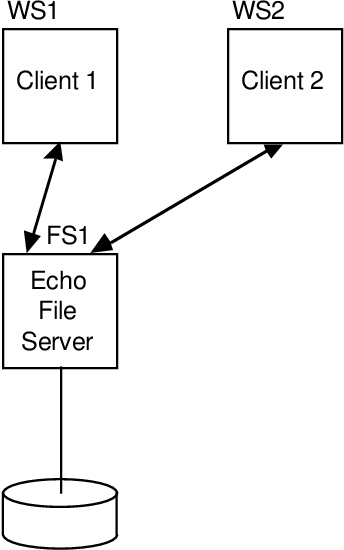

- Organizacja plików (serwer plików to zbiór kontaktów i własny stan tymczasowy)

- Woluminy (tj. pliki zarezerwowane tutaj w ciągłej części tej hierarchii nazewnictwa)

- Pudełka

- Inne rzeczy, takie jak twoja inna sieć lokalna również mogą być kopiowane, jest to bardzo przypadkowe i nie jest obsługiwane podczas Echo.

- Jak kontrola obciążenia wpływa na niezawodność? (1. Projekt echa Dostępność docelowa, w tym czas odpowiedzi. Efekty przeciążenia tymczasowa reakcja. 2. Wynajem i wakacje używany do bezpiecznego przechowywania przedmiotów, może wymagać limitu czasu z powodu przeciążenia; z powodu błędu powodującego niepotrzebne uzupełnienie zdrowotne procedur naprawczych. 3. Obciążenie typu „po prostu to możliwe nie” może być kontrolowane i prowadzić do zakazu w Sztuczka może zagwarantować porażkę.)

- Do czego służą pudełka? (Pomagają oddzielić widok systemu samego użytkownika od widoku administratora planu. Użytkownik widzi, że wybrane hierarchie nazw obszarów – woluminy takie jak / src używane w połączeniu z przechowywanymi / wycenianymi obiektami – są nad bardzo bezpiecznym pudełkiem, gdy inne części – takie jak as / bin i / tmp – są zwykle umieszczane w normalnym polu niezawodności. Opiekun oprogramowania uważa, że dyski twarde, porty, a zwłaszcza obszary i pliki muszą być zaprojektowane tak, aby zapewnić wysoką niezawodność i solidność do cennej sekundy.

- Załóżmy, że menedżer ma tylko pojedynczy serwer, a zatem tylko jeden dysk twardy. Postanawia faktycznie stworzyć trzy systemy wysokiej dostępności, tworzące te ręcznie wykonane reprodukcje i jedną replikę kontenera o normalnej niezawodności. Są to wszystkie repliki na dysku, z portem, siecią i systemem plików. Czy ten system ma jakąkolwiek wartość? (Tak. Pomaga chronić rzeczy znajdujące się w bardzo bezpiecznym pudełku przed uszkodzeniem pojedynczego sektora.)

- Czy Echo Assist zapewnia taką konfigurację? (Tak, też nie. Tak, niemniej jednak możesz użyć go do stworzenia trzech podobnych zasobów i materiałów i umieścić je wszystkie na tym samym frustrującym napędzie. Nie, w tym sensie, że jeśli jeden konkretny sektor powoli się rozpada, z pewnością nie ma nie ma naukowego sposobu, aby się tego dowiedzieć, a także zrobić trzecią absolutną kopię w innym miejscu.Echo obiecuje procedury, które mogą spowodować szybką awarię całej płyty CD, ale zauważasz tylko, gdy pojedynczy sektor się rozpada, dopóki nie spróbują.odczytać bezpośrednio, i do tego czasu może już minąć dzień Gotowość Aplikacja nie powinna okresowo uruchamiać testu w celu odczytania wszystkich kilku kopii, ponieważ nie wolno jej kontrolować, która kopia przez nią przechodzi).

- W jaki sposób potencjalnie krótki przebieg porażki może próbować przekonać wyborcę i wyborcę, że są wśród nich zdrowi (lub chorzy)?

- sygnał startu (prosty, wręcz przeciwnie, wykrywa tylko awarie zasilania)

- wewnętrzne regulacje (mogą być proste lub złożone)

- Parowanie i ponadto porównanie (stosunek wysoki/niski)

- okresowa krytyka (dla komponentów, które nie są systematycznie szkolone)

- Limit czasu (koniec odliczania oznacza, że na pewno nie żyje)

- Wypożycz (brak odnowienia oznacza, że to narzędzie nie może działać)

- Bicie serca (tak długo, jak szczeniak kontroluje tykanie, żyje)

- Keep-Alive (jeśli przestanie odbierać połączenia, skorzysta z tego)

Kilka można prześledzić pod tym względem.

- strona 14. Dlaczego serwery dysków twardych muszą być bardziej niezawodne niż tranzytowe? (Wydaje się to być argumentem przemawiającym za korzystaniem z serwera dedykowanego. Jeśli serwer hostingu internetowego musi tylko pomóc ci przetłumaczyć log CD lub DVD na wymagania oprogramowania dyskowego – być może dobre, solidne mapowanie jeden do jednego – to głównie Jeśli serwer obsługuje żądania obsługi plików, gdy inni potencjalni nabywcy mogą stać się bardzo dobrze znani, stracić kontrolę nad aktywnością logów na dysku, a nawet awarię, co może zmniejszyć pozorną wiarygodność serwera – jego stron internetowych na dysku – na tym samym urządzeniu co ogromny serwer typu lodge. serwery nazw uruchomiły się zaraz po przerwie w zasilaniu, ale ogromny serwer plików? Prawdopodobnie zechcesz przywrócić/przywrócić pochodzące ze wszystkich typowych metadanych dysku, zanim będzie można je uruchomić przez system plików, co spowoduje opóźnienie startu, dobre withogo jest serwer nazw m.)

- Jak skoordynowałbyś inwestycje w dysk twardy z podwójnym odpowietrznikiem? Jaki może być problem? (Dokument Echo obejmuje to na stronie 15. Trudne jest to, że dwa porty mogą rosnąć, aby można je było podłączyć do różnych komputerów, a dwa komputery starają się korzystać z dysku twardego w określonym czasie.)

- Arbitraż dysku twardego. Zapobiega to elektrycznemu komunikowaniu się ze sobą 3 żądań, jednak wyszukiwanie portu 1 przechwycone przez wyszukiwanie szczeliny 2 może być również potencjalnie katastrofalne. (Załóżmy, że samo wyszukiwanie znajduje się na ścieżce i prawie na pewno jest rejestrowane w sektorze danego utworu.)

- Blokada dwustanowa (stany: port A, port B) z blokadą dysku twardego, konfigurowalna z obu kontrolerów CD. Odsuwa każdy kontroler dalej od drugiego, ale wymaga planu działania, jeśli to kontroler, który wykryje blokadę, nie powiedzie się.

- Dwustanowa blokada, która nie może być całkowicie poluzowana, dopóki licznik czasu nie upłynie. Niektóre naczepy rozwiązują powyższy problem. Minusy: czas oczekiwaniaI prawdopodobnie zostanie opóźniony, jeśli podstawowy kontroler przełączania awaryjnego zaniedbuje. Jeśli główny sterownik jest przeciążony, natychmiastowy sterownik przechodzi do drugiego, w którym ten drugi sterownik jest przeciążony, co jest problemem, który może się pojawić.

- Przekazywanie blokowania trójstanowego (stany: A, port B

Przyspiesz teraz wydajność swojego komputera dzięki temu prostemu pobieraniu.