Czasami twój rzeczywisty system może wyświetlić błąd wskazujący na jądro ulimit. Ten problem może mieć kilka punktów.

Zatwierdzono: Fortect

Czy rozumiesz, co to jest ulimit? Jak większość ludzi sobie z tym poradzi? Ile całkowitego finansowania systemu powinno z pewnością ograniczyć limit kontroli? oraz informacje o poprzednich ustawieniach ulimit.

Zatwierdzono: Fortect

Fortect to najpopularniejsze i najskuteczniejsze narzędzie do naprawy komputerów na świecie. Miliony ludzi ufają, że ich systemy działają szybko, płynnie i bez błędów. Dzięki prostemu interfejsowi użytkownika i potężnemu silnikowi skanowania, Fortect szybko znajduje i naprawia szeroki zakres problemów z systemem Windows - od niestabilności systemu i problemów z bezpieczeństwem po zarządzanie pamięcią i wąskie gardła wydajności.

W tym opisie zobaczymy wszystko, co ma wbudowaną w atak wartość ulimit . To jest twój imponujący klucz do ochrony systemu przed bombami spyware lub kodami, które są przeznaczone tylko do nadpisywania zasobów zawieszonych systemów.

Co może być ulimitem?

Można to z grubsza nazwać limitem przyjaznym dla użytkownika! Ograniczasz tę wartość użycia i koncentrację na procesach rozgałęziania, aby zacząć korzystać ze specjalnie zdefiniowanych zasobów systemowych. Pomaga w dość łatwym zarządzaniu zasobami systemowymi, a co za tym idzie procesami. Dzięki tej funkcji możesz zapewnić, że wibrujące ważne procesy na serwerze zawsze otrzymają moment i energię, podczas gdy mniej ważne nie będą pokazywane więcej niż powinny. Istnieje kilka specyfikacji, które można ustawić w ulimit , o czym dowiemy się wcześniej.

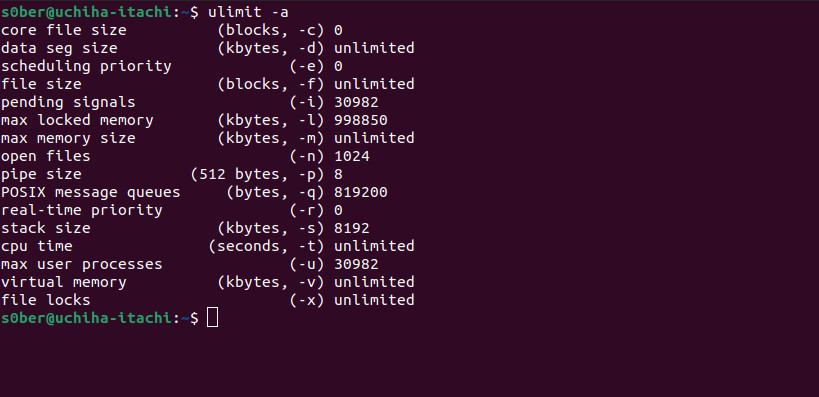

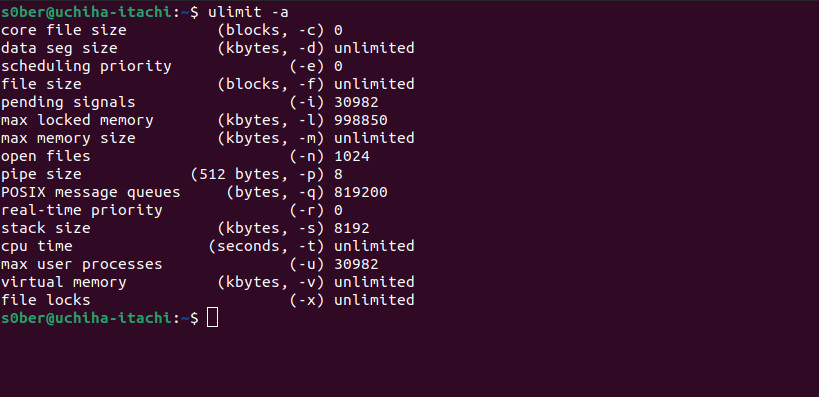

Jak widać z powyższego wniosku, w lewej kolumnie Parametry, które będzie można teraz ograniczać za pomocą ulimit nie są publikowane, z osobną jednostką i opcją, która obejmowałaby curly zastrzały, a ostatni wałek jest aktualną wartością nastawy.

Sprawdzone parametry końcowe:

Poniżej znajduje się jedna konkretna lista opcji, które mogą wyłączyć korzystanie z ulimit i ich szczegółów. Ograniczona kolekcja pochodzi od osoby, a temp. strony zwykle nie wymagają wyjaśnień. Ponieważ jest zintegrowany; smash, gdzie spojrzysz na stronę podręcznika, pomyślisz o wszystkich poleceniach basha. Chcesz przeszukać tę stronę podręcznika do końca, aby przejść w dół (ponieważ jest posortowany alfabetycznie) dla sekcji ulimit . Te ograniczenia są tam wyświetlane.

Różne perspektywy ulimit

| Opcja | Parametr |

| | Wszystkie aktualne wiersze zgłoszone |

| |

Maksymalny rozmiar bufora wyjściowego |

| |

Maksymalny rozmiar generowanych typów plików jądra |

| |

Maksymalny rozmiar segmentu d Wiedza o procesie |

| |

Maksymalny priorytet planowania (“dobry”) | |

Maksymalny rozmiar plików pisanych przez praktycznie każdego wielbiciela i jego dzieci wynosił < /td> |

| |

Maksymalny wybór wyjątków |

| |

Maksymalna pojemność pamięci wewnętrznej |

| |

Maksymalny rozmiar męski zestaw rezydentny (wiele narzędzi ignoruje ten limit) | |

Maksymalna liczba deskryptorów dla otwartych plików (większość programów nie zezwala na tę wartość |

| |

set) Wymiary kanału dla bloków 512-bajtowych (nie można próbować definiować) |

| |

Maksymalna liczba bajtów w kolejce komunikatów POSIX |

| |

Planowanie w czasie rzeczywistym ogólnie główny wieka |

| |

Maksymalna długość stosu |

| |

Maksymalny cenny czas procesora w sekundach |

| |

Maksymalna liczba funkcji dostępnych dla jednego członka |

| |

Maksymalna ilość pamięci wirtualnej dostępnej dla shell |

| |

Maksymalna liczba blokad plików |

| |

Maksymalny wybór s strumienie |

Aby ustawić wartości ograniczenia parametrów, możesz pokazać dziedziczenie:

Następnie ogranicza to ustawienie do bieżącej powłoki (powłoki, z której wykonywane było polecenie) i są to procesy w pełni rozwidlone. Skuteczniejszym sposobem zmniejszenia liczby wszystkich załączników jest późniejsze dodanie profili.

Jak skonfigurować ulimit:

Serwery pamięci masowej są prawie zawsze najczęściej używane w firmie Infra Corporate. Jak moja rodzina i ja wszyscy wiemy, że baza danych jest zachłanna dla zasobów pakietu oprogramowania. Tak więc ograniczenia są określone jako -p lub -n , przestań palić .. Ten parametr jest tworzony w identyfikatorze użytkownika właściciela bazy danych, tak jak w Oracle ( ID użytkownika z bazy danych uruchamia programy na serwerze) .bash_profile w swojej przyjaznej dla środowiska formie lub / etc / data lub zdefiniowane przez użytkownikaPrzydzielone skrypty, które są zwykle ładowane podczas uruchamiania bazy danych . Poniżej znajduje się konkretna sekcja prawa, którą można polecić, gdy / etc / profile :

Gdy użytkownik się loguje, wykonywany jest lub etc / profile . Pieniądze, jeśli użytkownik jest wyrocznią i aby osiągnąć oradb, a jeśli tak, to przy wyniku dotyczącym ksh ustala odpowiednie górne limity cen!

Zapewnia to, że parametry dla tej wskazówki dla powłoki użytkownika są ustawiane tylko wtedy, gdy aplikacja bazy danych zostanie prawdopodobnie uruchomiona w powłoce użytkownika. Ponieważ ulimit ogranicza zasoby dla dedykowanego procesu w połączeniu z jego rozwidlonymi procesami, te wartości mają zastosowanie do rejestrowania aplikacji, które działają w powłoce użytkownika!