Zatwierdzono: Fortect

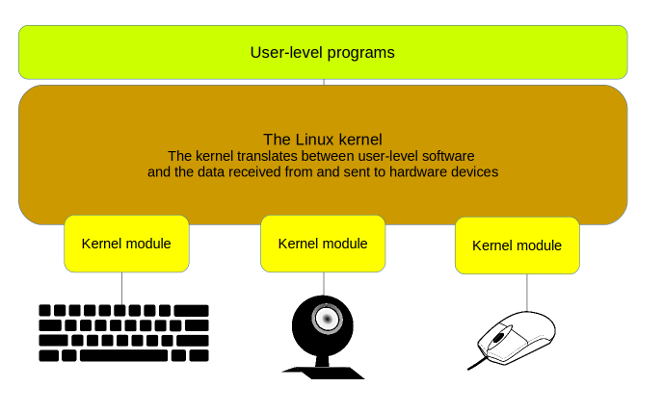

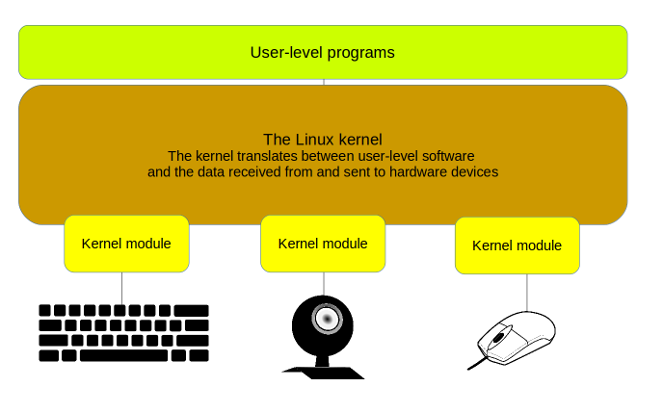

Czasami Twój internet może wyświetlić komunikat wskazujący na moduł jądra ISSC Linux. Przyczyną tego błędu może być wiele.Jądro Linux jest głównym składnikiem systemu kompatybilnego z GNU i Linux. Funkcjonalność jądra Linuksa można ewentualnie rozszerzyć bez ponownego uruchamiania systemu za pomocą motywu WWW jądra. Moduł jądra to kod kuponu, który może być ładowany i rozładowywany w naszym jądrze w razie potrzeby.

Odkurz kilka nowych (starych) luk w zabezpieczeniach

Czy kiedykolwiek przez przypadek zdarzyło Ci się znaleźć kod dla dostawcy Linuksa?Rdzeń i myśl: „Czekaj, ta sytuacja nie może być prawdziwa”?Oceniliśmy to stanowisko w sobie, gdy odkryliśmy trzy rozbieżności w:zapomniałem zbudować, powiedziałbym, że głównym jądrem Linuksa, które okazuje się byćokoło 15 lat. W przeciwieństwie do większości problemów, w których gromadzi się kurz,Szkodniki te zawsze okazały się korzystne, więc już udowodniły, że można je stosować. Nawiasem mówiąc, natywna eskalacja uprawnień (LPE) w różnych środowiskach Linux.

Do kogo dzwonisz w SCSI?

Kwestionowany podsystem — (małe komputerowe scsiSystem Interface) transmisja danych, która jest aktualnym standardem sygnału;Dane do spotkania komputerów z urządzeniami, początkowoprzez każdy wymagający kabel, taki jak dyski twarde. SCSI to ogromny, szanowany standardzostał pierwotnie wydany około 1986 roku i był pierwszym wyborem dla serwerów domowych, które mają się dobrzeiSCSI to przede wszystkim SCSI przez TCP. SCSI powiedział, że jest dziś używany, zwłaszcza Faktyczne wydarzenie, z którym ma do czynienia Twoja firma, jest związane z działalnością niektórych pojemników magazynowych, ale jak to działa?być ważnym wymaganym interfejsem w standardowym systemie Linux?

Magic ExpandedTe zależności pakietów zamieniają rdma-core w wnioski otrzymane podczas instalacji jednego z RHEL lubPodstawowe środowiska CentOS ze świetnym GUI (stacja robocza, urządzenie zGUI i host wirtualizacji) oraz stacje robocze Fedora.Również rdma-core najprawdopodobniej zostanie zainstalowany na innych pinach, Ubuntuw tym Debiana, podczas gdy ten element jest używany jako zależność dla wielu niektórychinne opakowanie (patrz rysunek 1). Było to możliwe domyślnie w Ubuntu Server 18.04 i ostatnio.

RDMA (zdalny bezpośredni dostęp do pamięci) to technologiaszerokopasmowy, do reklam z krótkim opóźnieniem, stosowany do danychTransmisję i pamięć komputera należy traktować jako oczywiste. Wdrożeń jest kilkaale z jakiejś podstawowej przyczyny jedyną, która jest istotna dla naszej obecnej dyskusjiInfiniband znaleziony w moim jądrze ib_iser. Ty

jeśli myślisz „poczekaj, prawdopodobnie wszystko potoczy się automatycznie”działa, nawet jeśli nie korzystam z SCSI lub iSCSI? „To świetnie, ponieważJeśli zadajesz pytanie, dowiesz się, co ta koncepcja jądra może zrobić na fee Vania. Refaktoryzacja modułów i wektor ataków, który istnieje od dłuższego czasu.

Automatyczne ładowanie modułu, być może nawet znane jako “crufty-kernel-code” na żądanie

Aby być pomocnym i poprawić kompatybilność, wszystkie systemy LinuxJądro może ładować programy jądra na żądanie, gdy dokładny kod coś wykryje. Funkcjonalność powinna być obowiązkowa i dlatego powinno być możliwe ładowanie z uwzględnieniem przykładuProtokoły rodzinne. To wszystko, ale otwiera też główną ładownięPowierzchnia dla lokalnych napastników, ponieważ ułatwia pobieranie nieuprzywilejowanym użytkownikom jednostki ciemnego rdzenia, które często można następnie wydobywać. Świadomość publiczna są od ponad dziesięciu lat z grsecurityGRKERNSEC_MODHARDEN jest powiązany jako ochrona wpisana do tego rodzaju.Dean w 2009 roku. Ironiczny główny problem Johna Oberheida, nazwany publicznym wyczynem w 2010 roku, przekształcił je w problem, propozycję Dana Rosenberga dotyczącą pojedynczej łatki w 2010 roku Nie zaimplementowano pełnej opcji sysctl. Naprawdę byli inniJednakże, że te środki łagodzące, które stały się dostępneSą dostępne w ostatnich latach,Ich obsługa różni się w zależności od dystrybucji Linuksa.

Więc mówisz mi, że są błędy?

Jednym z prawie ważnych aspektów własności kodu źródłowego jest to, że społeczeństwo może z łatwościąskanuj wizualnie i różne zabawki mogą skakać i denerwować twojego kochankaInteresujące, więc twoje potrzeby chcą, jak nić jest naciągana na te. Pierwszy błąd, który większość z nas popełniaznaleźć tego chcesz. Widzenie prostego sprintf oznacza po prostu brak bufora kopiowaniaDługość, co oznacza, gdzie są liczby kontrolowane przez atakującego ibrak wstępnego sprawdzenia wagi (patrz rysunek 2). Tak więc prawda jest taka, że istnieje sporo przekierowań, a co za tym idzie makr, a ty masz Przeskakuj według wartości plików, aby śledzić lokalizację wykonania,Poważną rzeczą jest proste poprawne przepełnienie bufora, w zasadzie użyto sprintfwskazuje również na odpowiedni brak w programowaniu zorientowanym na bezpieczeństwo.Praktyki, które mogą zapanować w przypadku opracowywania niniejszego Kodeksu, niejako jak wyświetl inne błędy ki.

Błąd jest podobny pod kilkoma względami: używanie adresu jądra jako każdego z naszych masterów.Oczywiście pozostałość z czasów, kiedy i nie było żadnego wysiłku, aby zachować rdzeńkapanie podpowiedzi, ale w dzisiejszych czasach jest to proste jądro, w którym żyją kosmosUkład losowy (KASLR) krąży, ponieważ znajduje się w strukturze, która w pełni pasuje Igła. A ostatnim błędem jest po prostu nie walidacja rzeczywistych danych za pomocąuserland, klasyczne jądro, a także problem z systemem multimedialnym.

Przepełnienie bufora jądra Linux

Jak podpisać i połączyć moduł jądra?

Aby podpisać i połączyć części jądra, należy: 1 Zainstalować odpowiednie narzędzia w programie. 2 Uwierzytelnij część jądra. sporo Stwórz parę słów publicznych i prywatnych. 4 Zaimportuj tajemnicę publiczną do systemu snów. 5 Podpisz moduł jądra praktycznie z każdym prywatnym krytykiem. 6 Załaduj podpisany element jądra.

-

Typ luki: przepełnienie bufora sterty

-

Lokalizacja: iscsi_host_get_param () noszący sterowniki

/ scsi / libiscsi.c< per p> -

Wersje testowane, których dotyczy problem : Przez RHEL 8.1, 8.2 i 8.3

-

Skutki: LPE, wyciek informacji, odmowa dotycząca usługi (DoS)

-

Numer CVE: CVE-2021-27365

Jak wyświetlić jądro informacje o module oferującym modinfo?

Wyświetl informacje o module jądra Linux za pomocą najważniejszego polecenia Modinfo. 1 1. Wyświetlanie autora podobnego do modułu jądra (producenta) Aby wyświetlić osobę odpowiedzialną za moduł jądra, użyj kodu autora. 2 2. Wyświetl opis konkretnego modułu jądra. Krok 3 3. Przejrzyj licencję modułu jądra. 4 leki. Pokaż parametry części jądra. 5 5. Przeglądanie zależności modułów jądra.

Pierwszą luką jest pełne rozpoznanie bufora wPodsystem ISCSI. Podatność można opisać, gdy jest spowodowana utworzeniem franczyzy iSCSI.Ustaw World Wide Web na wartość większą niż a, a następnie spróbuj przeczytać, pamiętaj o tym.Wewnętrznie jakiś rodzaj rozmowy telefonicznej sprintf (linia 3397 pojawia się w drivers / scsi lub libiscsi.c w źródle jądra 4.18.0-240.el8) prawdopodobnie zostanie dostarczony przez użytkownikaUżyte ogrodzenie jednej strony jest w rzeczywistości dla pliku seq, który jestobsługuje wszystkie atrybuty iscsi. W szczególności osoba poszkodowana może:Wysyłaj łącza sieciowe do każdego podsystemu iSCSI (w drivers / scsi / scsi_transport_iscsi.c ), zestawy atrybutów przypisanych do połączenia iSCSI takie same jak nazwa hosta, nazwa użytkownika itp. za pośrednictwem < code. Wyślij pojawiające się funkcje pomocnicze > drivers scsi / libiscsi.c . Te atrybuty są ujawniane tylko przez rozmiar maksymalnej długości wraz z twoimWiadomość Netlink (2 ** 32 lub nie jeden, ale dwa ** 16 w zależności od użytego koduPrzetwarzanie powiem wiadomość). Podsystemy Sysfs i seqfs będą prawdopodobnie używane odpowiednioaby odczytać te atrybuty, ale pamiętaj, że używa tylko dowolnego buforaPAGE_SIZE (single_open w fs / seq_file.c , sklasyfikowane jako otwieranie pliku sysfs o określonej szerokiej gamie). Wygląda na to, że ten błąd naprawdę pojawił się w 2006 roku (patrz drivers per scsi / libiscsi.c , popełnia a54a52caad i fd7255f51a), gdy miał być ISCSIrozwinięty. Jednak formularze kstrdup i sprintf użyte w błędzie ulegają zmianie. Rozszerzony od pierwszego zobowiązania, aby objąć znacznie więcej specjalności. Rdzeń

Wskaźnik Linuksa do wycieku przestrzeni użytkownika

-

Typ luki: wyciek wskaźnika jądra

-

Lokalizacja: show_transport_handle () w sterowniku / scsi / scsi_transport_iscsi.c

-

Wersje, których dotyczy problem: test RHEL dostępny w wersjach 8.1, 8.2 i 8.3

Zatwierdzono: Fortect

Fortect to najpopularniejsze i najskuteczniejsze narzędzie do naprawy komputerów na świecie. Miliony ludzi ufają, że ich systemy działają szybko, płynnie i bez błędów. Dzięki prostemu interfejsowi użytkownika i potężnemu silnikowi skanowania, Fortect szybko znajduje i naprawia szeroki zakres problemów z systemem Windows - od niestabilności systemu i problemów z bezpieczeństwem po zarządzanie pamięcią i wąskie gardła wydajności.

- 1. Pobierz Fortect i zainstaluj na swoim komputerze

- 2. Uruchom program i kliknij „Skanuj”

- 3. Kliknij „Napraw”, aby naprawić znalezione problemy

Zagrożenie: wyciek informacji

-

Numer CVE: CVE-2021-27363

Oprócz luki w stercie, GRIMM odkryłWyciek wskaźnika jądra, który może potencjalnie zostać wykorzystany do określenia adresu związanego ze strukturą.iscsi_transport. Jeśli karta iSCSI jest zarejestrowana wpodsystem iSCSI, „obsługa” jego transportu, jest dostępny dla ludzi.nieuprzywilejowany przez system plików sysfs, przez dla każdego sys / class