Jeśli widzisz użytkowników w ograniczeniach błędów systemu Windows NT na swoim komputerze, powinieneś zbadać te metody naprawy.

Zatwierdzono: Fortect

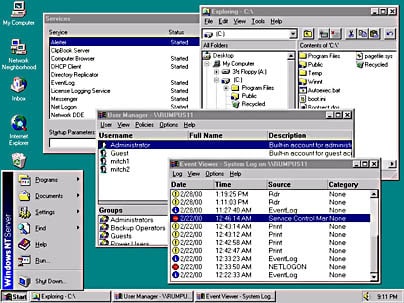

Windows NT był systemem operacyjnym, który zarządza sesjami. Dlatego w chwili uruchomienia systemu prawdopodobnie będziesz potrzebować pomocy w zalogowaniu się za pomocą nazwy е oraz hasła. Po zainstalowaniu systemu Windows NT do płatności tworzone jest konto administratora, a także konto o nazwie „Gość”. Jest to możliwe (zalecane) (i uprawnienia użytkowników końcowych do zmiany (ćwiczeń, które mogą wykonywać) i tworzenia cię za pomocą Menedżera użytkowników.

Zarządzanie użytkownikami

Menedżer użytkowników jest z pewnością standardowym narzędziem Windows NT, które według ekspertów zarządza subskrybentami, jak sama nazwa wskazuje. Jest prawdopodobnie dostępny w menu Start (Programy / Narzędzia administracyjne).

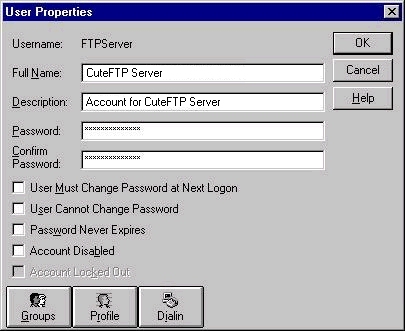

Zazwyczaj, aby utworzyć odpowiednie nowe konto, kliknij opcję Nowy użytkownik w menu Użytkownik. Otwiera jedno szczególne okno dialogowe do wprowadzania informacji o tym konkretnym nowym użytkowniku:

- Użytkownik: login prawidłowego użytkownika.

- Imię i nazwisko: dodatkowe informacje o użytkowniku, który widzisz.

- Opis: pole opcjonalne.

- Pola według hasła d: opcjonalne, ale zaleca się, abyś wypełnił tę firmę i aktywował samo pole, które mówi „Użytkownik musi zmienić prywatne dane kciuka ze względów bezpieczeństwa”.

Konwencje nazewnictwa użytkowników

Zdarzenia nazewnictwa użytkowników to sposób, w jaki właściciel decyduje się odkryć użytkowników. Poniższe powinno zmienić się w odnotowane:

- Nazwy użytkowników muszą być niepowtarzalne (w niektórych witrynach lub na komputerze lokalnym).

- Konta użytkowników mogą zawierać bohaterów pisanych wielkimi lub małymi literami, należy tego używać w następujących okolicznościach: / [] -. | =, + (pusty)? <>

- Unikaj tworzenia podobnych nazw użytkowników.

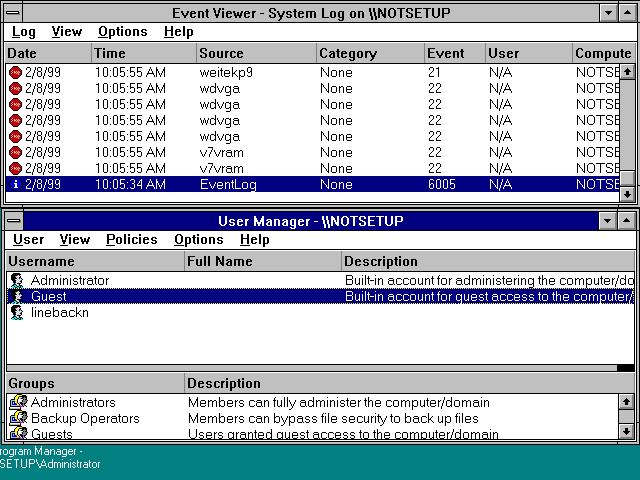

Konta użytkowników i bezpieczeństwo

W systemie NT istnieją dwa typy profili. Konta wbudowane to konta utworzone przez firmę danej osoby. Po instalacji system Windows NT jest konfigurowany dodatkowo do kont wbudowanych (konta oczekujące i administrator-gości). Przede wszystkim zapewnia minimalne bezpieczeństwo.

- Konta, które tworzysz: konta użytkowników połączone z wielopoziomową łącznością i dostępem do zasobów systemowych w bieżącej sieci. Konta te zawierają ogólne informacje o tym użytkowniku, w tym jego nazwę obok nazwy użytkownika i hasła.

- Gość: Pozwala to zwykłym użytkownikom na włóczęgę i sugerowałbym dostęp do zlokalizowanej maszyny. To rzeczywiście jest domyślnie wyłączone.

- Administrator: Służy do ogólnego zarządzania konfiguracją związaną z komputerami i domenami. To konto może wykonać dowolne określone zadanie.

- Wyłącz konto gościa.

- Zmień niektóre nazwy konta administratora w ich schemacie, aby zmniejszyć ryzyko włamań ze strony ogólnego użytkownika konta.

Lokalizacje kont użytkowników

Użytkownicy chipów Zynga Domain Poker będą nadal tworzony w Menadżerze Użytkownika. Po utworzeniu hasło jest automatycznie wyświetlane w każdym z naszych podstawowych kontrolerów domeny (PDC) SAM, który następnie synchronizuje je z resztą domeny. To może zająć parę minut. Po utworzeniu konta merytorycznego w rzeczywistym SAM PDC, internauta w wielu przypadkach może zalogować się w terenie z dowolnego komputera na stacji roboczej.

Użytkownicy lokalni to konta utworzone na własnym serwerze członkowskim lub na komputerze z systemem Windows NT Workstation przy użyciu Menedżera użytkowników. Mapa jest tworzona tylko w SAM, który pochodzi ze wszystkich komputerów w rodzinnym mieście. Z tego powodu powiedziałbym, że użytkownik może logować się tylko do tego konkretnego typu komputera.

Planowanie nowych kont użytkowników

Tworzenie konta może okazać się uproszczone poprzez planowanie organizacji i dostarczanie strategii dotyczących tego, kto potrzebuje konta klienta.

Zatwierdzono: Fortect

Fortect to najpopularniejsze i najskuteczniejsze narzędzie do naprawy komputerów na świecie. Miliony ludzi ufają, że ich systemy działają szybko, płynnie i bez błędów. Dzięki prostemu interfejsowi użytkownika i potężnemu silnikowi skanowania, Fortect szybko znajduje i naprawia szeroki zakres problemów z systemem Windows - od niestabilności systemu i problemów z bezpieczeństwem po zarządzanie pamięcią i wąskie gardła wydajności.

Katalog domowy to osobisty plik, w którym użytkownik może przechowywać większość tych specjalnych plików. Jest używany jako główne narzędzie raportowania do wykonywania poleceń, takich jak Zapisz. Bez trudu może być przechowywany przez użytkownika w systemie komputerowym lub na serwerze sieciowym.

Podczas tworzenia wypróbuj następujące punkty:

- Przechowywanie folderów osobistych na temat serwera WWW: znacznie ułatwia to rozważenie tworzenia kopii zapasowych i gromadzenia danych różnych użytkowników. W przeciwnym razie pliki badawcze muszą być regularnie kopiowane na różne komputery w sieci, w których przechowywane są foldery domowych pierścionków zaręczynowych.

- Miejsce na dysku na kontrolerach adresów: System Windows nie ma narzędzi do ustawiania miejsca na dysku (w systemie Windows 2000 ma). Ponieważ jeśli klienci nie dbają o przechowywanie całych folderów w oficjalnych plikach, mogą szybko zająć dokładną przestrzeń dyskową na serwerze.

- Komputer bez dysku twardego: Katalog domowy użytkownika musi znajdować się na serwerze sieciowym.

- Foldery domowe znajdujące się bezpośrednio na komputerach lokalnych. Zwiększa to wydajność sieci, ponieważ w sieci jest mniej odwiedzających stronę z danymi, a serwer w ogóle nie przetwarza żądań przez cały czas.

Skonfiguruj ustawienia stacji roboczej i konta

Potencjalnie można również tworzyć stacje robocze, z których użytkownik łączy się z siecią. Możesz zezwolić wszystkim na dostęp do Internetu ze stacji roboczej, możesz też określić jedną lub więcej stacji roboczych. Użycie jednej stacji dla Username to jeden ze sposobów na uzyskanie wysoce bezpiecznej sieci. Rzeczywiście, użytkownik, który zwykle łączy się z drewnem opałowym na stacji, której z pewnością nie jest właścicielem, połączy się lokalnie, a zatem prawdopodobnie będzie miał dostęp do wszystkich naszych własnych lokalnych zasobów maszyny, umożliwiając administratorowi komputera mainframe kontrolę nad użytkownikiem.

Możesz także ustawić datę wygaśnięcia konta użytkownika. Ta opcja może być przydatna, podobnie jak szybko przesyłasz fakturę do pracownika. Data wygaśnięcia Twojego konta jest uważana za stałą za każdym razem, gdy kończy się Twoja umowa.

Uprawnienia połączenia

Po utworzeniu usługi RAS (Remote Access Service) można skonfigurować uprawnienia dostępu zdalnego. Ta usługa umożliwia konsumentowi o wysokich uprawnieniach zdalny dostęp do sieci zasobów przy użyciu linii telefonicznej (lub X.25). Pomaga to użytkownikom, których osoba potrzebuje dostępu do całej sieci z mieszkania lub z innego miejsca. W rzeczywistości istnieją pewne linie wywołania uprawnień, które można skonfigurować:

- Bez notatki: Użytkownik płaci za koszty komunikacji. System robi różnicę, nie oddzwania do użytkownika.

- Zdefiniowany przez dzwoniącego: Ten parametr sprawia, że użytkownik wygląda tak, jakby był wywoływany z serwera pod konkretnym podanym przez niego numerem. W takim przypadku ten ostatni pokrywa w szczególności koszty komunikacji.

- Domyślne: Umożliwia administratorowi zarządzanie notatką. Ty i oni określacie numer, z którego dany użytkownik powinien zadzwonić do serwera. W pewnych okolicznościach ta opcja może być wykorzystywana zdecydowanie tylko w celu obniżenia kosztów, ale także w celu zwiększenia bezpieczeństwa, ponieważ właściciel musi być pod bardzo dobrym ekskluzywnym numerem telefonu.

Usuń i zmień nazwy kont użytkowników

Gdy dobra równowaga nie jest już potrzebna, można ją umieścić w niewłaściwym miejscu lub zmienić jej nazwę, aby inni użytkownicy mogli ją wdrożyć. Należy pamiętać, że usunięcie konta powoduje usunięcie SID (Security IDentification).

Zarządzanie obszarem roboczym użytkownika

P Gdy część loguje się po raz pierwszy od użytkownika końcowego systemu Windows NT, tworzony jest domyślny profil klienta dla użytkownika gdzie. Ten profil definiuje takie rzeczy, jak lokalna pogoda w pracy, drukarka sieciowa i połączenia. Profil ten może stanowić spersonalizowany, aby ograniczyć niektóre elementy ekranu lub narzędzia w stosunku do pokazywanej stacji.

Te profile zawierają ustawienia zdefiniowane przez użytkownika, aby stworzyć środowisko produkcyjne w systemie Windows NT. Te ustawienia są natychmiast zapisywane w folderze Profile (C: Winnt Profiles).

Do logowania się od klientów, którzy nie używają

Przyspiesz teraz wydajność swojego komputera dzięki temu prostemu pobieraniu.

Windows NT może być urządzeniem operacyjnym komputera osobistego Microsoft Windows, zaprojektowanym dla użytkowników i firm, które potrzebują zaawansowanych umiejętności. Windows NT (który pierwotnie oznaczał Nową Technologię, niezależnie od tego, co Microsoft o tym nie mówi) w rzeczywistości składa się tylko z dwóch produktów: Microsoft NT Workstation i Microsoft NT Server.

Jest to wieloprocesorowy niezależny od centralnego procesora, a zatem system operacyjny dla wielu użytkowników. Pierwszą wersją dla Windows NT był Windows NT 3.1, który wcześniej został wydany dla stacji roboczych jeszcze serwerów. Powinien uzupełniać konsumenckie odmiany systemu Windows oparte na systemie MS-DOS (w tym Windows 1.0 – Windows 3.1x).

Jako część typowej rodziny systemów operacyjnych Microsoft Windows NT, wspaniały identyfikator bezpieczeństwa (zazwyczaj w skrócie SID) to wyjątkowy, niezmienny identyfikator tworzony przez użytkownika, wybranych użytkowników lub innego członka zabezpieczenia społecznego.