W niektórych przypadkach komputer może wyraźnie wyświetlić komunikat o błędzie informujący, że wystąpił błąd podczas próby odinstalowania programu ie9. Ten błąd może być spowodowany wieloma przyczynami.

Zatwierdzono: Fortect

Definicje

< and section>

Pokazuje ocenę utworzoną na podstawie oceny w trudność naszego słowa.

[spahy-wair]

kontra spaE › É ™ r /

Pokazuje poziom zależny od poziomu trudności słowa.

informacje

Quiz

CZY JESTEŚ PRAWDZIWYM NIEBIESKIM MISTRZEM TYCH NIEBIESKICH SYNONIMÓW?

Moglibyśmy zrobić coś takiego, jak to słownictwo zapytać, aż zmienimy kolor na niebieski zamiast na czerwonawy, ale uważamy, że powinieneś to zrobić. Pomyśl o zdaniu quizu i zobacz, czy jesteś silnym ekspertem w tych żywych terminach.

Czy litera w słowie powiązana z następującymi słowami opisuje „błękit nieba”?

Pochodzenie oprogramowania szpiegującego

Pierwsze lata 1980–85; Szpieg + -ware < /a >

Słowa dotyczące oprogramowania szpiegującego

oprogramowania szpiegującego , mistrz szpiegowania , szpieg , przestępca , spyri , oprogramowanie szpiegujące, oprogramowanie szpiegujące , sq. , SQA , centymetry kwadratowe , sqd.

Dictionary.com Pełna wersjaNa podstawie słownika Random House, dokładna wersja © Random House, Inc. 2021

Jak używać oprogramowania szpiegującego w jednym zdaniu

Jak na rynku odinstalować Internet Explorer 9 z serwera Windows ’08 r2?

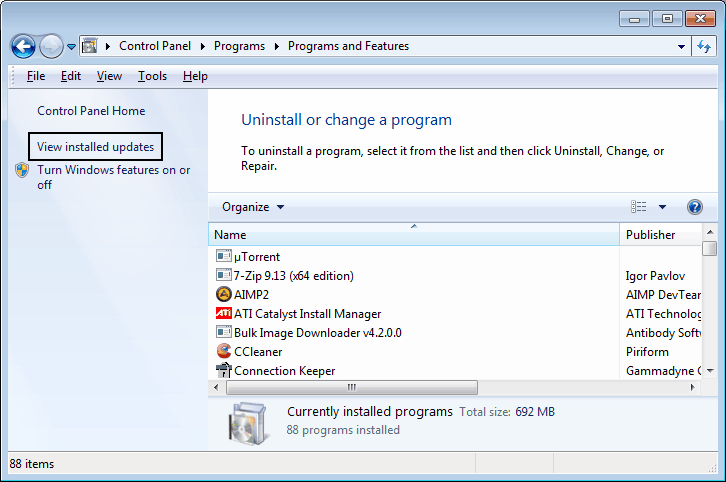

W obszarze Programy i funkcje wybierz opcję Pokaż zainstalowane aktualizacje w pozostałym panelu. W sekcji „Odinstaluj widzisz aktualizację” wybierz z listy odpowiednią wersję programu Internet Explorer (Internet Explorer 11, Windows Internet Explorer 9, jeśli dotyczy) i wybierz „Tak”, aby potwierdzić usunięcie i ustawić urządzenie tak, aby zakończyć proces.

-

W czerwcu firma antywirusowa Malwarebytes odkryła, że określone wykrywanie oprogramowania szpiegującego w monitorowaniu aplikacji nadal pozwala na ich wzrost o 780% , a ostatnio 1677% od stycznia.

-

WhatsApp oskarżyłby sterownik oprogramowania szpiegującego o wykorzystywanie wszelkiego rodzaju luk w zabezpieczeniach usługi przesyłania wiadomości, która od tego czasu została zamknięta w celu zbierania telefonów dla nie więcej niż 1400 użytkowników oprogramowania szpiegującego.

-

Nawet w branży oprogramowania szpiegującego istnieje szeroki konsensus co do tego, że reforma ma sens, ale odrębność to dopiero początek.

-

Dzisiejsza ustawa o wywiadzie amerykańskim będzie wymagać u . s . raport na temat komercyjnego oprogramowania szpiegującego i technologii śledzenia.

-

Julio mówi, że NSO często pracują dla innych firm fałszywie oskarżonych o szpiegostwo.

-

Ale to małe oprogramowanie szpiegujące, które uruchomiło próbę aktywisty, mogło mieć na celu śledzenie rzeczy.

-

Dowiedzieli się, którzy eksperci twierdzili, że wszystkie informacje zebrane po prostu przez złośliwe oprogramowanie miały być używane tylko na zdalnym serwerze. część Korei.

-

Znaleźli działające oprogramowanie szpiegujące, które wielu pobierało dane i generowało pliki audio za pomocą połączeń głosowych.

-

Stuxnet po raz pierwszy pomyślał o oprogramowaniu szpiegującym; jego cel, komercyjnyJakiego rodzaju powiązane szpiegostwo.

-

Nowe badanie rynku pokazuje, że 88% chińskich internautów zaczyna nie życzyć sobie instalowania nowego oprogramowania szpiegującego na ich komputerach osobistych.

-

Kto głosował za zainstalowaniem kamer w naszych salach lekcyjnych, a następnie śledzeniem Stanów Zjednoczonych z przerażającym oprogramowaniem szpiegującym w naszych paszportach i pojeździe?

Definicje brytyjskiego słownika spyware

Nazwy

Obliczanie oprogramowania zainstalowanego w Internecie Powiedziałbym, że na komputerze bez zrozumienia odwiedzającego i wykorzystano większą lub zmniejszoną ilość do wysłania informacji do użytkownika na jednym komputerze

Collins Dictionary of English – Complete Digital Unabridged przyszłoroczne wydanie© William Collins Sons & Co. Ltd. dziewiętnaście siedemdziesiąt dziewięć, 1986 © HarperCollinsOpublikowano w 1998, 2000, 2003, ’05, 2006, 2007, 2009, 2012

Pokazuje ocenę opartą na problemach słowa.

[spahy-wair]

spaE ›wÉ ›E ™ r

Pokazuje aspekt stanu słowa w zależności od stopnia.

nazwa

Komputer. Oprogramowanie jest instalowane potajemnie i zbiera informacje o zwyczajach przeglądania Internetu przez użytkowników Internetu, przechwytuje dane osobowe użytkownika itp., które przekazują tę cenną wiedzę stronom trzecim: rodzice muszą śledzić i monitorować działania swojego dziecka w Internecie za pomocą złośliwego oprogramowania…

Narzędzia wykorzystywane do szpiegostwa: wyrafinowane oprogramowanie szpiegujące, które konkuruje z właścicielami CIA.

Jak odinstaluj Internet Eksplorator Windows 9?

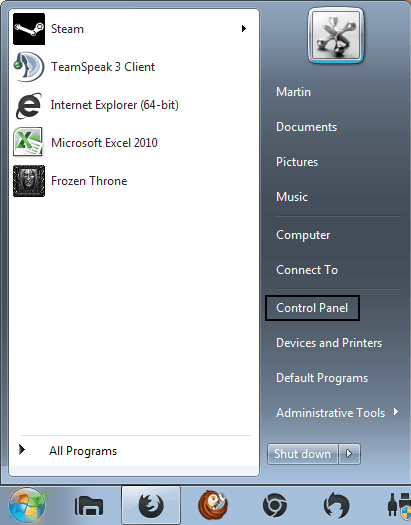

Windows Internet Explorer 11 został zainstalowany jako aktualizacja systemu w nowym uruchomionym systemie i jako taki można go usunąć z Panelu Odinstaluj i Data. Kliknij prawym przyciskiem myszy kulkę startową w lewym dolnym rogu ekranu, a następnie ponownie kliknij Panel sterowania w nowym menu po prawej stronie.

Komputer. Potajemnie zainstalowane oprogramowanie , które zbiera informacje dotyczące zwyczajów przeglądania klientów Internetu, przechwytuje zrób to sam dokumenty użytkowników itp. monitoruje działania związane z dzieckiem w Internecie.

Narzędzia niesamowicie wykorzystywane do szpiegostwa: wyrafinowane oprogramowanie szpiegujące, które rywalizuje z CIA.

W tym teście moglibyśmy uwzględnić słowa wyszukiwania koloru „niebieski” lub „niebieski”, ale uważamy, że cała Twoja rodzina powinna po prostu przystąpić do testu i zobaczyć, zakładając, że jesteś ekspertem w tych barwnych myśli.

Oprogramowanie szpiegowskie

Słowa związane z oprogramowaniem szpiegującym

spyhop , spymaster , szpieg , wyłączony , ukryty spyri , szpieg Oprogramowanie, świat oprogramowania szpiegującego , kw. , SQA , kwadrat. cm , kwadrat

Jak używać złośliwego oprogramowania w jednym zdaniu

-

Producent oprogramowania antywirusowego Malwarebytes stwierdził w czerwcu, że wykrywalność możliwości monitorowania wzrosła zaledwie o 780% od stycznia, a wykrywanie programów szpiegujących o 1,677%.

Zatwierdzono: Fortect

Fortect to najpopularniejsze i najskuteczniejsze narzędzie do naprawy komputerów na świecie. Miliony ludzi ufają, że ich systemy działają szybko, płynnie i bez błędów. Dzięki prostemu interfejsowi użytkownika i potężnemu silnikowi skanowania, Fortect szybko znajduje i naprawia szeroki zakres problemów z systemem Windows - od niestabilności systemu i problemów z bezpieczeństwem po zarządzanie pamięcią i wąskie gardła wydajności.

- 1. Pobierz Fortect i zainstaluj na swoim komputerze

- 2. Uruchom program i kliknij „Skanuj”

- 3. Kliknij „Napraw”, aby naprawić znalezione problemy

WhatsApp jest właścicielem oskarżeń producenta adware o wykorzystanie świetnej, zamkniętej dziury w komunikatorach, aby zainstalować oprogramowanie szpiegujące na najmniej 1 telefonie na 400 użytkowników.

-

Nawet na samym rynku oprogramowania szpiegującego świat zgadza się, że reforma ma sens, ale zawsze jest postrzegana tylko jako regulacja.

-

Ostatnia ustawa o amerykańskim wywiadzie jest uważana za klauzulę rządową dotyczącą komercyjnego oprogramowania szpiegującego, oprócz technologii nadzoru.

-

Julio wyjaśnia, że NSO są często owiane wokół siebie. Być może mogą być oskarżani o udział w programach szpiegujących innych firm.

-

Jednak wstrzyknięto do niego trochę oprogramowania szpiegującego. Niektórzy z konkretnych bojowników mogli zostać wysłani w celu wykonania tej metody.

-

Odkryli, że wszystkie informacje zebrane przez oprogramowanie szpiegujące nie zostały wysłane do zdalnego serwera w Korei

-

W rzeczywistości odkryli oprogramowanie szpiegujące i reklamowe, które pobierało dane i generowało nagrania dźwiękowe z połączeń sygnalizacyjnych.

-

Na początku myślałem, że Stuxnet to oprogramowanie szpiegujące; Ich celem jest szpiegostwo przemysłowe.

-

Nowe badanie ad hoc pokazuje, że 88% chińskich użytkowników elektroniki niechętnie instaluje innowacyjne oprogramowanie reklamowe na swoich komputerach.

-

Kto głosował za zainstalowaniem kamer w naszych salach wykładowych i śledzeniem naszych działań za pomocą przerażających chipów nadzoru w moich paszportach i samochodach?

Nazwy

Oprogramowanie komputerowe zainstalowane na komputerze w Internecie bez wiedzy użytkownika i używane do wysyłania odpowiedzi o użytkowniku do innych systemów komputerowych

Komputer p Zestawy do zainstalowania w Internecie, szczególna metoda używana bez badań użytkownika i umożliwiająca wysyłanie informacji o praktycznie dowolnym użytkowniku tylko do jednego dodatkowego komputera

Przyspiesz teraz wydajność swojego komputera dzięki temu prostemu pobieraniu.