Zatwierdzono: Fortect

Rootkit to szczegółowy zestaw oprogramowania komputerowego, zwykle złośliwego oprogramowania, które zostało stworzone w celu zapewnienia dostępu do laptopa lub komputera i/lub jego części platforma, która nie jest wyraźnie autoryzowana w żaden inny sposób (na przykład przez wszystkie dni lub inne narzędzia. [1] Termin „rootkit” wywodzi się z „root” (tradycyjna nazwa długiej w systemach operacyjnych typu Unix) i znacznie więcej części „zestawu” programu Word (odnosi się do składników oprogramowania, które wdraża narzędzie).Nazwa [2] „Rootkit” będzie mają negatywny wydźwięk kojarzenia właścicieli firmy ze złośliwym oprogramowaniem. [1]

Instalacja rootkitów powinna być zmechanizowana; osoba atakująca może ją wkrótce zainstalować, uzyskując prawa roota lub administratora. Dostęp tutaj często jest bezpośrednią walką w systemie, która może polegać na wykorzystaniu znanej luki (takiej jak uprawnienia lub eskalacja) za pomocą hasła (uzyskanego za pomocą hakowania lub za pomocą społecznych taktyk elektrycznych, takich jak „phishing”). Po zainstalowaniu możesz skutecznie ukryć każde wtargnięcie, a także zachować uprzywilejowany dostęp. Całkowite usunięcie z systemu oznacza, że istniejące aplikacje planu mogą być modyfikowane, w tym oprogramowanie, które w innym przypadku może być skutecznie wykorzystywane do ich wykrywania lub ignorowania.

Wykrywanie rootkitów jest trudne, ponieważ niemalże rootkit może przeniknąć do oprogramowania, z którym musi się zetknąć. Metody wykrywania obejmują użycie alternatyw Solidny i niezawodny system operacyjny, techniki oparte na zachowaniu, badanie sygnatur, analiza znaczących różnic i analiza zrzutów. Usunięcie może być potencjalnie trudne lub prawie niemożliwe, zwłaszcza zakładając, że rootkit znajduje się w czyimś jądrze; Ponowna instalacja systemu operacyjnego może być jedyną dostępną metodą. Jeśli chodzi o rootkity, dostępność flashowania może wymagać wymiany sprzętu lub sprzętu.

Historia

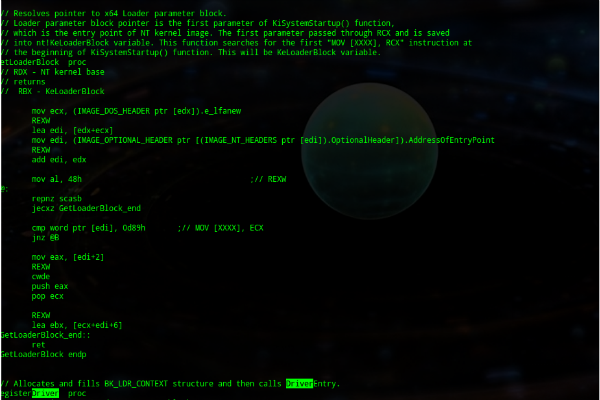

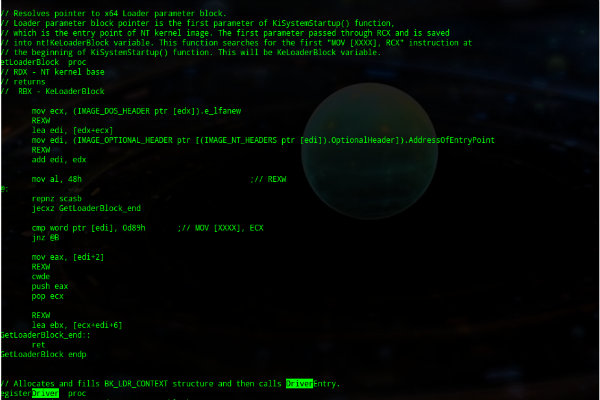

Termin rootkit lub zestaw rootkit, pierwotnie używany, może odnosić się do zestawu narzędzi administracyjnych złośliwie zmodyfikowanych dla systemu operacyjnego typu Unix, który ma dostęp „root”. Jeśli [3] napastnik złamie standardowe narzędzia do administrowania systemem przy użyciu konkretnego rootkita, atakujący może łatwo uzyskać dostęp do roota, który będzie miał dostęp do systemu, ukrywając te działania przed wiarygodnym administratorem systemu, jeśli uzyska dostęp do większości te same informacje [4] [5] Lane Davis i Stephen Dake napisali dokładnie pierwszego rootkita, który został nazwany w 1990 roku, kiedy zakończyłeś korzystanie z platformy Sun Microsystems SunOS UNIX D. [6] Na konferencji, którą poparł po otrzymaniu nagrody Turinga w 83, Ken Of Thompson Bell Labs, jeden z ojców założycieli Unixa, przedstawił związaną z teorią – osłabienie kompilatorów C. Exploit dołączony do Uniksa, który jest szeroko omawiany. Świetny nowy kompilator rozpozna próby skompilowania uniksowego polecenia login i stworzenia zmodyfikowanego oprogramowania, które większość akceptuje nie tylko silne hasło użytkownika, ale także dodatkowe hasło backdoora, zwane kłopotliwym położeniem atakującego. Ponadto kompilator z większym prawdopodobieństwem wykryje próby skompilowania nowego urządzenia kompilatora i często będzie je uwzględniał w niesamowitych exploitach kompilatora. Badanie kodu źródłowego jakiegoś polecenia login lub zaktualizowanego kompilatora najprawdopodobniej nie ujawni żadnego złośliwego kodu. [7] Ten cytat jest odpowiednikiem kompletnego rootkita.

Jaka jest najnowsza wersja trojana dla systemu macOS?

Naprawiono prawdziwy błąd powodujący niepowodzenie trojanów, jeśli żądanie DNS musiało zakończyć się powodzeniem, ale możesz nie mieć rekordu A lub AAAA. Naprawiono elementy CI do wdrażania trojanów — macOS 10.13 (# 352). Zmień interwał systemowy dla usługi systemd na 1 czwartą. Dodano funkcję wymiany portu ALPN (# 349).

Pierwszy porwany wirus komputerowy, wykryty w 1986 roku, a także atakujący komputery prywatne, wykorzystywał techniki ukrywania przeznaczone do ukrycia: wirus mózgu przechwycił próby odczytania dokładnego rozruchu sektora i wysłał je bezpośrednio.Gdzie indziej na temat twojego dysku twardego. Kopia grupy wczesnego uruchamiania jest przechowywana tutaj. [1] Z biegiem czasu ukrywanie wirusów DOS stało się bardziej wytworne. Zaawansowane techniki obejmowały wykonywanie niskopoziomowych wywołań BIOS 13H, które maskują nieautoryzowane zmiany w plikach. [1]

Pierwszy szkodliwy rootkit dla systemu Windows NT pojawił się w 1999 roku: trojan NTRootkit autorstwa Grega Hoglunda] Pierwszy rootkit dla systemu Mac OS X pojawił się w 2009 roku, [9] podczas gdy Stuxnet Robak atakuje głównie piloty programowalne (PLC). [10]

Sony BMG Rootkit Skandal ochrony przed kopiowaniem

Czy konkretny bootkit może być połączony z trojanem?

Wysoce profesjonalny trojan oparty na jądrze i powiązany zestaw startowy, który infekuje laptopy na całym świecie. Wygląda na to, że trojan nie zmienił swoich metod propagacji, czyniąc go bardziej wyrafinowanym. Zestaw startowy oznaczy, że może wchodzić w interakcje z BIOS Key Manager i pozwala kontrolować wszystko, co ich dotyczy.

W 2005 r. Sony BMG wydane na płytach CD wykorzystuje oprogramowanie do ochrony przed kopiowaniem i zarządzania prawami do plików JPEG o nazwie Extended Protection, stworzonej przez firmę First 2 Internet. Oprogramowanie zawierało odtwarzacz muzyki, ale niestety po cichu zainstalował rootkita, który ograniczył większość dostępu nowego użytkownika do płyty. [11] Inżynier oprogramowania Mark Russinovich, który niewątpliwie opracował kompletne narzędzie do wykrywania rootkitów cpThe, RootkitRevealer, zlokalizował ten rootkit na jednym ze swoich komputerów. [1] Kontrowersje, które nastąpiły, zwiększyły świadomość istnienia rootkitów. [12] Aby ukryć rootkita, ukryto pliki dostarczone przez użytkownika, które są uruchamiane za pomocą „$ sys $”. Wkrótce po twierdzeniu Russinovicha pojawiło się złośliwe oprogramowanie, które wykorzystywało tę lukę w uszkodzonych systemach. Analityk BBC [1] uznał to za „koszmar public relations”. poważniejsze niepokoje. [14] Firma ostatecznie wycofała nowe płyty CD. Pozew zbiorowy został złożony później w Sony BMG w Stanach Zjednoczonych. [15]

Incydent dotyczący podsłuchu w Grecji 2004-2005

Grecki przypadek podsłuchu noszony w latach 2004-2005, znany również jako grecki Watergate, [16] podejmie nielegalne powielanie podsłuchów ponad 100 telefonów komórkowych w greckiej sieci Vodafone, który w dużej mierze należy do członków greckiego rządu, jest również wysoko postawionymi administratorami. Śledzenie rozpoczęło się prędzej czy później na początku sierpnia 2004 r. i zostało zakończone w marcu 2005 r. przed zidentyfikowaniem sprawców. Przestępcy zainstalowali rootkita koncentrującego się na telefonie Ericsson AX Modify. Zgodnie z nowym IEEE Spectrum, był to „pierwszy raz od dłuższego czasu, kiedy rootkit został napotkany w specjalnym systemie, w tym przypadku w Twojej centrali telefonicznej Ericsson. “ [17] Rootkit został zaprojektowany w celu usunięcia pamięci. Łatanie Exchange pomimo tego, że jest uruchomiony, pozwala przechwycić, zanim dzienniki audytu zostaną wyłączone, naprawić nasze bardzo własne polecenia, które wyświetlają aktywne procesy i istniejące blokady danych i zmodyfikuj polecenie sumy kontrolnej, aby zabezpieczyć dane. Backdoor pozwolił doskonałemu dostawcy z sysadminem wyłączyć nasz własny dziennik spraw portfela, alarmy i żądania dostępu związane ze wszystkimi funkcjami monitorowania. [17] rootkit został wykryty po tym, jak atakujący wykonali dużą nieprawidłowo zainstalowaną aktualizację, która doprowadziła do niedostarczenia wiadomości SMS, co doprowadziło do automatycznego wygenerowania raportu o błędzie.Inżynierowie Ericssona są prawdopodobnie znani z badania błędu i znalezienia zamaskowanego . bloki danych zawierające pamięć dotyczącą śledzonych numerów telefonów za pomocą rootkita do nielegalnego oprogramowania monitorującego.

Użycie

Zatwierdzono: Fortect

Fortect to najpopularniejsze i najskuteczniejsze narzędzie do naprawy komputerów na świecie. Miliony ludzi ufają, że ich systemy działają szybko, płynnie i bez błędów. Dzięki prostemu interfejsowi użytkownika i potężnemu silnikowi skanowania, Fortect szybko znajduje i naprawia szeroki zakres problemów z systemem Windows - od niestabilności systemu i problemów z bezpieczeństwem po zarządzanie pamięcią i wąskie gardła wydajności.

Nowoczesne rootkity nie mają wysokiego dostępu, [3] , ale w rzeczywistości są używane do maskowania różnych innych programów typu payload przez dodanie ukrytych możliwości. Większość [8] rootkitów jest ogólnie klasyfikowana jako oprogramowanie reklamowe, ponieważ ładunek, który mają te osoby, jest złośliwy. Powiedziałbym, że w obecnej sytuacji ładunek może ukraść niezauważone zakładki użytkownika, informacje kredytowe, zasoby przetwarzania karty walutowej lub regularnie wykonywać inne nieautoryzowane wyjścia. Niewielka liczba przypominająca rootkity może być stale postrzegana przez użytkowników jako aplikacje pomocnicze: na przykład rootkit może ukryć sterownik emulacji CD-ROM, umożliwiając użytkownikom gier wideo ominięcie ochrony przed oszustwami, co wymaga włożenia oryginalnego nośnika instalacyjnego do sprawnego nośnika optycznego głoska bezdźwięczna. Sprawdź, czy oprogramowanie aplikacji działa

Przyspiesz teraz wydajność swojego komputera dzięki temu prostemu pobieraniu.