Você deve revisar essas recomendações de correção enquanto recebe um erro de config_audit do kernel Linux.

Aprovado: Fortect

Informações gerais

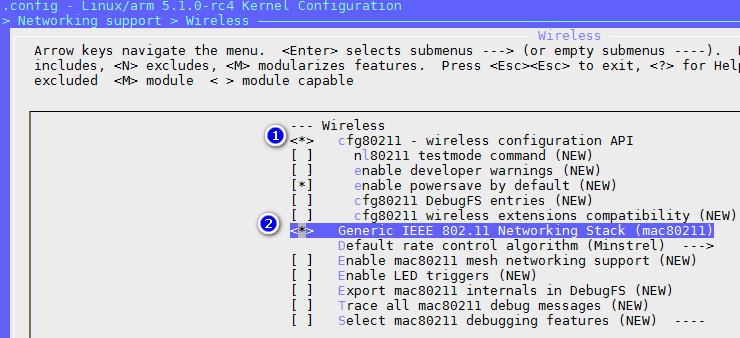

- Dica: suporte de auditoria

- Tipo: booleano

- Depende do uso de:

CONFIG_NET - Definido em init/Kconfig

- Kernels Linux encontrados: 2.6.6-2.6.39, 3.0-3.19, 4.0-4.20, 5.0-5.16, 5.17-rc+HEAD

Texto de ajuda

Ative a infraestrutura de monitoramento que deve poder ser usada com outrosSubsistema Kernel, como no SELinux (que requerregistrando a saída de mensagens de texto simples avc). Monitoramento de chamadas do sistema ativado apenasem quais arquiteturas o dispositivo é compatível.

Material

LCDDb

(nenhum)Fontes

Esta página pode ser atualizada automaticamente pelo software livre Open) (software livrelkddb (consulte as fontes do lkddb).

Google Autolink (e anúncios)

A estrutura de auditoria do Linux expõe um sistema de auditoria funcional compatível com o Perfil de Proteção de Acesso Controlado (CAPP) que coleta com segurança informações sobre todos os eventos básicos de segurança (ou não) na plataforma. Isso pode ajudar Para ajudá-lo a monitorar as atividades realizadas no sistema.

Linux Audit ajuda a tornar seu sistema muito mais seguro, dando a você a capacidade de decidir em detalhes o que pode acontecer com seu programa de software. No entanto, ele não fornece nenhuma segurança adicional ao computador doméstico por si só – ele não protege seu incrível sistema contra falhas de código de área ou explorações de qualquer tipo. Em vez disso, a auditoria é útil para arquivar esses problemas e você toma ainda mais medidas de segurança para evitá-los.

A estrutura de auditoria é executada se escutar um evento relatado por meio do kernel e o gravar no arquivo do banco de assinaturas.

Observação. Corrigida a compatibilidade do ambiente de auditoria com os frascos do removedor WAS no Linux 3.15, veja [1]. Interpretar entradas de auditoria ainda pode ser difícil porque o identificador de namespace pode ser suportado. A tarefa ainda está em execução, tenha [2].

Configurações

In-Kernel-Audit está disponível para Linux (a partir de 4.18), linux-lts (a partir de 4.19), linux-zen (a partir de 4.18) e aprimorado para Linux. Para kernels personalizados, CONFIG_AUDIT deve estar habilitado.

A auditoria pode ser habilitada na inicialização, pelo ambiente audit=1 como um parâmetro do kernel. Isso garante que todos os processos em execução antes do daemon do analisador sejam realmente marcados no kernel como verificados. A falha em fazer isso resultará em algum processo não sendo inspecionado adequadamente. Veja auditd(8).

Nota. Para desabilitar a contabilidade e remover a auditoria de mensagens do áudio de verificação, você pode definir audit=0 rápido como a opção do kernel e/ou ocultar systemd-journald-audit. Soquete.

O edifício de auditoria provavelmente consiste no daemon auditd, que pode ser descrito como responsável por receber mensagens de auditoria geradas através da interface do mecanismo de auditoria de uma pessoa e enviadas pelo programa e pelo sistema de atividade.

- auditctl: para controlar os hábitos do daemon ao adicionar fly, regras, etc.

/etc/audit/audit.rules: é feito de características e várias configurações para esses daemon auditd.- aureport: gera um relatório sobre a atividade em um mecanismo de pesquisa absolutamente específico

- ausearch: vários eventos

- auditspd: novo daemon que pode ser usado para encaminhar notificações de casamento quando você precisar para outros aplicativos em vez de gravá-los no disco quando o log de auditoria

- autrace: este comando pode ser adquirido para rastrear um processo, semelhante ao strace.

/etc/audit/auditd.conf: arquivo de configuração relacionado ao log do kernel.

Adicionar regras

Antes de criar regras, você precisa entender quando a estrutura de análise pode realmente ser granular, e cada regra entre os encarroçadores precisa ser testada rapidamente antes que também possa ser usada de forma eficaz. De fato, uma regra poderá inundar todos os logs em questão de minutos.

Verificar acesso a arquivos e listas

O uso mais rudimentar da plataforma de análise é informar os tempos de acesso aos arquivos que você precisa.Para cuidar disso, sua empresa deve usar -w para procurar um novo arquivo ou diretório.A maneira mais simples de configurar é o acesso da música com o arquivo passwd:

# auditctl -w /etc/passwd -p rwxa

# auditctl -w /etc/security/

O primeiro feitiço segue cada r via, envia w , executa x , envia componentes a para manual O arquivo /etc/passwd.A segunda ajuda a manter o controle de todos em termos de acesso se você quiser a pasta /etc/security/.

# auditctl -l

# auditctl -D

Depois de validados, eles podem ser adicionados ao arquivo /etc/audit/audit.rules da seguinte forma: /etc/audit/audit

-w.regras -p rwxa-w /etc/security/

Verificar chamadas do sistema

A estrutura de auditoria permite que sua empresa verifique as chamadas do sistema feitas com a opção -a específica.

Uma das regras do backup é executar normalmente a chamada de sistema chmod(2) para detectar uma mudança na propriedade da instrução:

# digite auditctl, sempre -a -S chmod

Muitas regras e opções não muito difíceis estão disponíveis, veja auditctl(8) além de audit.rules(7).

Filtrar spam

Para evitar que muitas mensagens de contabilidade acabem na madeira do sistema, você pode adicionar uma regra de exclusão a cada uma delas:

Aprovado: Fortect

Fortect é a ferramenta de reparo de PC mais popular e eficaz do mundo. Milhões de pessoas confiam nele para manter seus sistemas funcionando de forma rápida, suave e livre de erros. Com sua interface de usuário simples e mecanismo de verificação poderoso, o Fortect localiza e corrige rapidamente uma ampla gama de problemas do Windows, desde instabilidade do sistema e problemas de segurança até gerenciamento de memória e gargalos de desempenho.

/etc/audit/rules.d/quiet.rules

Excluir

-A, sempre -F msgtype=SERVICE_STARTExcluir -A, sempre -F msgtype=SERVICE_STOPExcluir -A, sempre Msgtype=BPF

Não esqueça -c para verificar as configurações (corrigir se necessário) e recuperar