Parece que alguns de nossos usuários estão tendo uma experiência de erro de agente de senha ID 2. Existem vários fatores que podem causar esse transtorno. Agora vamos lidar com eles.

Aprovado: Fortect

- 6 minutos para ler.

O monitoramento e a geração de relatórios são tarefas importantes após a implantação da proteção por senha do Azure AD. Este artigo detalha os vários métodos de alarme, incluindo onde os serviços individuais registram informações e como usar a proteção por senha do Azure AD.

O monitoramento e a geração de relatórios podem ser feitos obviamente usando mensagens de log de eventos ou gerando o uso de cmdlets do PowerShell. O agente DC e o serviço de proxy específico gravam mensagens de log de eventos. Todos provenientes de todos os cmdlets do PowerShell descritos abaixo estão apenas atualmente na seção de proxy (consulte AzureADPasswordProtection PowerShell Module). O software do agente DC não respeita nenhuma instalação de módulo PowerShell.

Documentando as circunstâncias do agente DC

Em cada controlador de região, o DC Agent Expert Services registra os resultados de cada verificação de segurança (e outros status) além de um log de eventos local:

O DC Agent Administrator Log é a fonte primária de muitas outras informações sobre o comportamento do software.

Os eventos produtivos em vários componentes do Agent DC se enquadram nas seguintes áreas:

Log de eventos do administrador de tópico

Eventos de resultado de verificação de senha

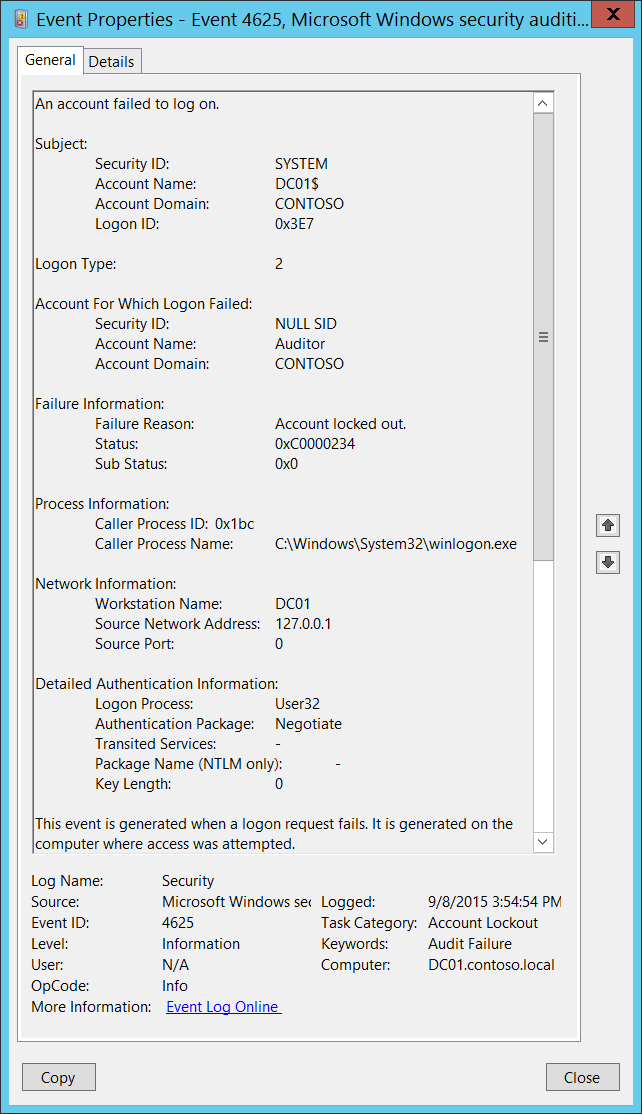

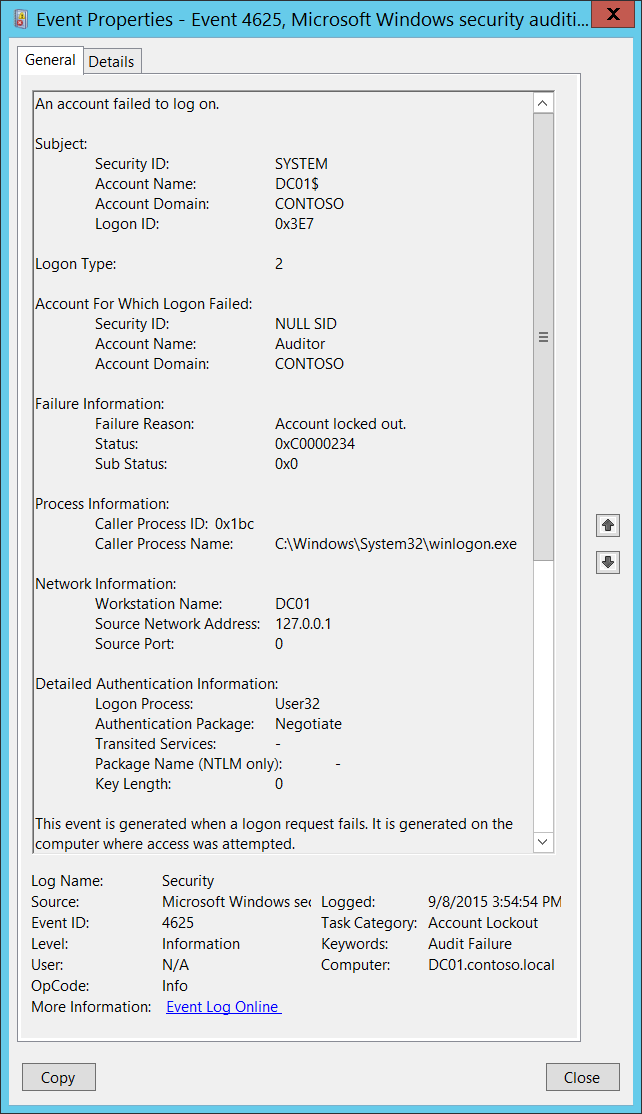

Em cada domínio individual controlado, o computador do serviço DC do agente grava os resultados de fechamento de cada verificação de código individual em uma peça do administrador do DC do provedor.

Aprovado: Fortect

Fortect é a ferramenta de reparo de PC mais popular e eficaz do mundo. Milhões de pessoas confiam nele para manter seus sistemas funcionando de forma rápida, suave e livre de erros. Com sua interface de usuário simples e mecanismo de verificação poderoso, o Fortect localiza e corrige rapidamente uma ampla gama de problemas do Windows, desde instabilidade do sistema e problemas de segurança até gerenciamento de memória e gargalos de desempenho.

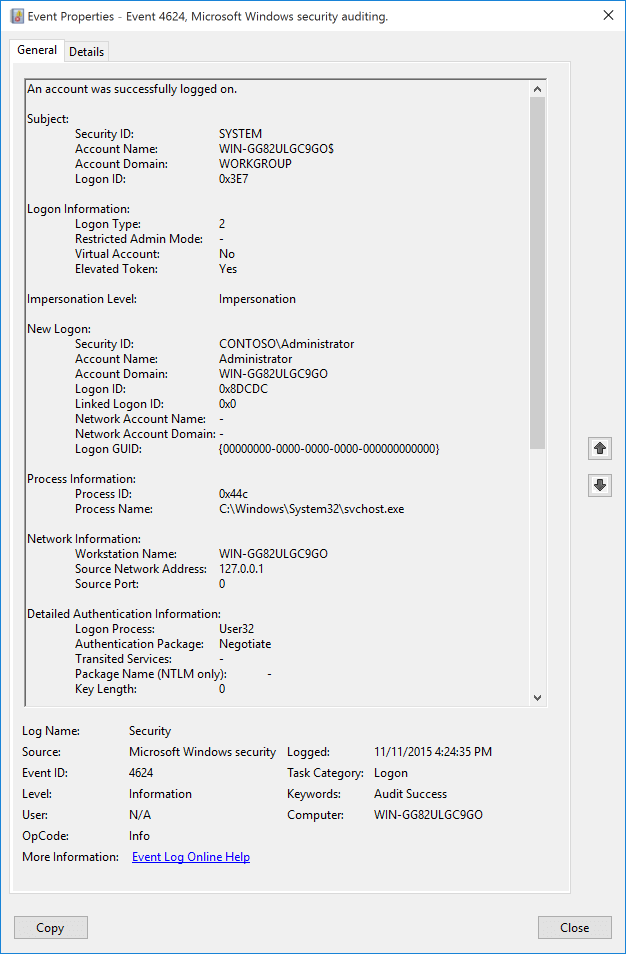

Normalmente, uma ocorrência de validação de senha bem-sucedida é registrada a partir da DLL de filtro de senha envolvida com o agente do controlador de domínio. Quase todas as operações de validação de alteração com falha normalmente registram dois eventos, um fora do serviço do DC Agent e um da DLL principal do DC Agent Password Filter.

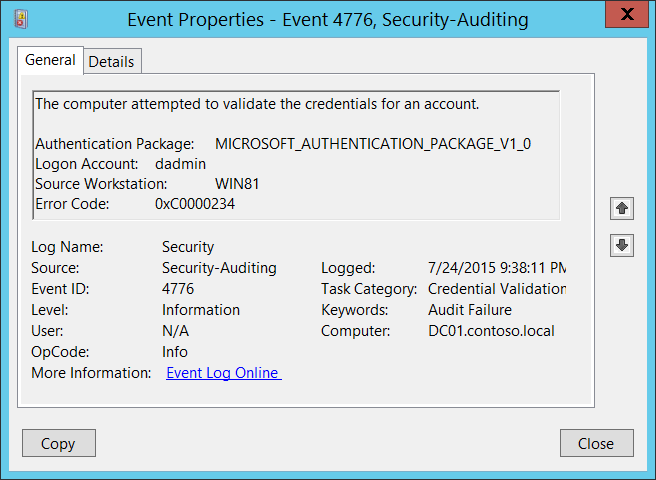

Buscas discretas para detectar essas situações são registradas com base em alguns dos seguintes fatores:

- Use ou regule a senha específica para assistir TV. Check-out

- Se uma senha válida foi inserida com sucesso ou talvez não.

- Se a validação falhar devido à política global da Microsoft, política da empresa ou uma combinação associada a ambas.

- Se a política de auditoria apenas é considerada atualmente ativada ou se aplica à política de senha moderna do usuário.

Os espaços na tabela acima que introduzem as “políticas de combinação” referem-se a situações em que a senha de um usuário real pode consistir em pelo menos um token específico de uma lista especificada de senhas negadas da Microsoft e uma lista de senhas negadas para clientes.

Os casos de “nome de usuário” discutidos acima serão claramente relacionados a situações em que o nome de usuário e a senha contêm o nome da conta do cliente ou possivelmente um nome de exibição do cliente. Ambos os dilemas fazem com que a senha do usuário seja rejeitada posteriormente após a política ser configurada para aplicar ou seja, sem dúvida, alcançada quando a política está no recurso de auditoria.

Se os eventos de um par podem ser registrados entre si, os dois eventos devem estar claramente relacionados, exigindo o mesmo CorrelationId.

Resumo da verificação de senha relata o resultado final no PowerShell

O cmdlet Get-AzureADPasswordProtectionSummaryReport pode ser mais usado para obter um resumo das etapas de autenticação de senha. Exemplo de saída deste estilo de cmdlet Fact como este:

Get-AzureADPasswordProtectionSummaryReport -DomainController bplrootdc2Regulador de domínio: bplrootdc2Alteração de senha confirmada: 6677Senha confirmada: 9A alteração da senha disse: 10868Senha rejeitada: 34Erros de alteração de senha AuditOnly: 213PasswordSetAuditOnly retorna: 3PasswordChangeErrors. ... ... 0PasswordSetErrors: 1

O escopo do e-book para este cmdlet pode ser afetado escrito por qualquer uma das recomendações de floresta, domínio ou controlador de domínio. A ausência do parâmetro a se traduz em – Floresta.

O cmdlet Get-AzureADPasswordProtectionSummaryReport consulta o log de eventos de administrador de cada provedor de controlador de domínio e talvez conte o número total de eventos que lutam contra cada exibido categoria de resultado. A planilha a seguir contém as atribuições intermediárias de cada resultado e como o ID do evento correspondente:

Observe que o cmdlet Get-AzureADPasswordProtectionSummaryReport pode ser fornecido como um script do PowerShell e pode permanecer referenciado diretamente no seguinte local, se necessário:

Amostra de mensagem de log de eventos para ID de evento 10014 (alteração de senha bem-sucedida)

A senha modificada necessária para as funções de usuário especificadas foi verificada em relação à política de senha atual do Azure. Nome de usuário: BPL_02885102771 Sobrenome e nome:

Amostra de mensagem de registro de eventos para IDs de evento 10017 e 30003 (falha ao salvar privado)

A redefinição da senha para o usuário especificado geralmente era descartada depois, no entanto, não estava em conformidade com a política de senha atual do Azure. Para obter mais informações, consulte qualquer mensagem de log de eventos correspondente. Nome de usuário: BPL_03283841185 Último nome e nome do anúncio:

Uma reformulação de senha para o usuário especificado apenas foi rejeitada principalmente porque pelo menos um dos bride e development correspondia à senha definida para cada cliente como parte da política de senha atual do Azure. Nome de usuário: BPL_03283841185 Sobrenome e nome:

Amostra de mensagem de registro de eventos para o ID de evento 30001 (a senha foi aceita porque a política aplicável simplesmente não estava disponível)

Acelere o desempenho do seu computador agora com este simples download.