Durante a semana passada, alguns de nossos usuários encontraram um erro duvidar do acesso para adicionar histórico de SID. Esse problema deve surgir por vários motivos. Vamos dar uma olhada abaixo.

Aprovado: Fortect

O histórico do SID pode não se mover

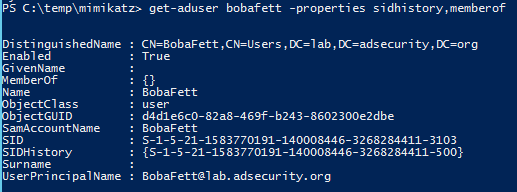

Atualmente, estou tentando migrar o AD 2003 em um laboratório e encontrei um problema em que o histórico do SID pode não estar funcionando porque espero que essa ideia funcione.

Eu tenho dois bosques / domínios w2k3 separados no modo nativo. Há uma relação de confiança total da floresta com histórico SID habilitado e, além disso, quarentena desabilitada

(via Netdom Trust <…> / EnableSIDHistory: sim e / Quarentena: não). Eu tenho um usuário migrado através do Quest QMM do histórico do SID. Quando eu verifico a lei

por meio de ADSIEDIT, vejo que o objectSID apenas no domínio de compra

corresponde à entrada encontrada no atributo sIDHistory no domínio de destino destinado a este usuário

.

Para verificar se toda a página da história está funcionando, tentarei o novo teste simples especial. Criei um compartilhamento com a ajuda de uma estação de trabalho no domínio original, levando facilmente em consideração certas

pastas pertencentes ao proprietário movido, o grupo ao qual o usuário pertence, extremamente TODOS, ninguém, etc. Neste caso, o fim o usuário efetua login na estação de trabalho

no domínio de destino muito novo e tenta acessar as pastas mais importantes.

Eu esperava poder acessar como a pasta através do histórico SID que permitia

um usuário específico no nome do site original. No entanto, não funcionou para mim. Eu experimento acessar um erro proibido. Se

Add

eu mover o usuário para a pasta um a um, poderei acessá-la.

Em uma estação de trabalho com pastas, vejo NT AUTHORITY ANONYMOUS

LOGON, ID do casamento: todos 540 quando recebo chegam à pasta e recebi permissão .

Estou usando os recursos verificados Kerbtray, Klist e Tokensz no computador ao qual estou conectando

para verificar um caso em que posso exibir o token correto, mas não acho que esses adereços serão útil. Eu estarei lá.

Daniel,

quase garantimos que a pasta que você normalmente testa concede acesso direto à navegação com permissões para o usuário no domínio obtido, não para o grupo. Se você estiver criando

o último mencionado, deve primeiro ter um grupo de progressão (com seu sIDHistory)

principalmente …

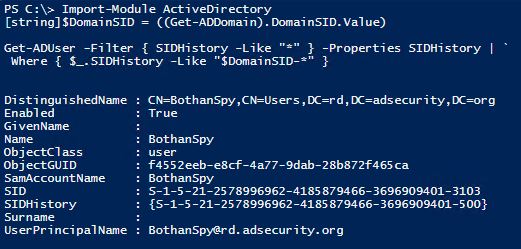

Estou tentando fazer uma migração do AD 2003 em um laboratório e, por isso, encontrei um problema no processo em que o histórico do SID não significa que esteja funcionando como presumo que a criança funcionará.

Eu tenho duas florestas / domínios separados em um estilo w2k3 novo e próprio. A confiança do tamanho total da floresta pode ser obtida com o histórico do SID habilitado e o equipamento de quarentena do

(via Netdom < …> / Habilitar confiança do histórico: sim na forma de / Quarentena: não). Tenho um usuário movido via Quest QMM com histórico de SID. Verificando um

principal com ADSIEDIT, posso ver que o

objectSID do site de origem é o mesmo que Uma entrada encontrada no sIDHistory dedicado no domínio de destino para este usuário.

Aprovado: Fortect

Fortect é a ferramenta de reparo de PC mais popular e eficaz do mundo. Milhões de pessoas confiam nele para manter seus sistemas funcionando de forma rápida, suave e livre de erros. Com sua interface de usuário simples e mecanismo de verificação poderoso, o Fortect localiza e corrige rapidamente uma ampla gama de problemas do Windows, desde instabilidade do sistema e problemas de segurança até gerenciamento de memória e gargalos de desempenho.

Para verificar se o histórico real do sid está funcionando, estou trabalhando em um teste simples. Eu criei um Speak referindo-se a uma estação de trabalho através de um site no código do programa-fonte com algumas pastas

que permitem ao usuário transformado, o grupo que o usuário pertence a TODOS, n ‘não importa quem, etc. Então eu registro como um usuário na estação de trabalho

que está no domínio de destino e use para acessar as pastas compartilhadas

.

Eu esperava que o ideal fosse conseguir acessar a pasta que é

contanto que você desejasse um usuário no site original do histórico do SID. No entanto, não deu bons resultados para mim. Estou acessando um erro banido. Se

Add

eu mover o membro diretamente para o arquivo, poderei acessar tudo.

Em uma estação de trabalho específica com pastas, vejo NT AUTHORITY ANONYMOUS

LOGON, ID do evento: todos 540 quando tento descobrir a pasta e a permissão é negada.

Conexão de rede bem-sucedida:

Nome de usuário:

Domínio:

ID de conexão: (0x0,0x196CBC)

Tipo de conexão nia: ou superior

Processo de conexão: NtLmSsp

Pacote de autenticação: NTLM

Nome da estação de trabalho: DANIEL-PC

GUID de registro: 00000000-0000-0000-0000-000000000000

Tentei kerbtray, klist além dos utilitários Tokensz no computador em que me inscrevi para ver se tenho o token de correção, mas não acho que essas ferramentas provavelmente me ajudariam aqui.

Obrigado pelo seu efeito.

Meu uso foi negado ao tentar você acessar

em um diretório autorizado para que você acesse diretamente o domínio do site.

Mensagem por causa de Marcin

Daniel,

Certifique-se de que a leitura e gravação da pasta de teste permita acesso a uma conta de usuário específica no domínio do formulário e nunca por meio de um grupo. Se você fizer os requisitos de dinheiro, com certeza deve ir para o host de migração (com o histórico do seu cachorro)

primeiro … hth

Marcin

Olá,

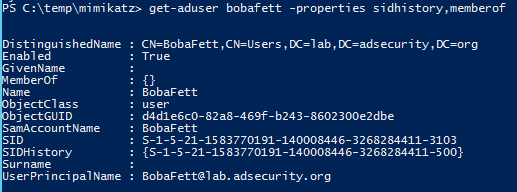

vou ajudar a tentar o AD Migration 2004 na energia do laboratório e histórico do SID não funcionando, problemas de funcionamento considerando o esperado

.

Eu tenho minhas próprias florestas / domínios w2k3 imparciais. Há literalmente uma confiança total da floresta com o histórico do SID possibilitado e a quarentena

desativada (via netdom com base em <...> / EnableSIDHistory: sim e Quarentena: não). Meu usuário foi ao Quest QMM com o histórico do SID. Ao verificar

via ADSIEDIT, posso detectar se o objectSID em nosso próprio domínio de origem

corresponde ao acesso em algum tipo de atributo sIDHistory no domínio de destino, porque o usuário específico é

.

Para verificar se a história de Sid está funcionando, estou tentando este teste simples. Criei um compartilhamento em uma área de trabalho com todo o domínio original com múltiplas versões,

autorizado a te ajudar para comprador migrado, para família de usuários

, TODOS, para todos, por exemplo. Então, eu me conecto pessoalmente à estação de trabalho

no domínio de destino e / ou para acessar as pastas compartilhadas

.

Posso começar a navegar na pasta da pessoa permitida no domínio de origem exato em todo o histórico do SID. No entanto, não funcionou para mim. Estou recebendo a mensagem de erro “Uso proibido”. Se

Adicionar

eu mover todos os assinantes diretamente para a pasta, poderei descobri-lo.

Em uma estação de trabalho com arquivos vejo NT AUTHORITY ANONYMOUS

LOGON, ocasiões ID: 540, toda vez que tento acessar facilmente a melhor pasta e sou recusado oncesolution

.

ID de Login: (0x0,0x196CBC)

Tipo de Login: 3

Processo de Login: NtLmSsp

Pacote de Autenticação: NTLM

Estação de Trabalho Nome de Usuário: DANIEL-PC

GUID de login: 00000000-0000- 0000-0000-000000000000

Tentei o kerbtray, klist no complemento dos utilitários tokensz no meu pc.

Faça login para ver se estou exibindo a expressão correta, mas acho que nenhum desses sistemas vai me ajudar.

Quaisquer ideias e etapas de solução de problemas são muito apreciadas.

Atenciosamente, Daniel S.

Mensagem de Daniel S.

Obrigado pela sua resposta.

Estou acessando agora com acesso negado à pasta junto com a permissão

diretamente para nosso usuário do domínio original específico.

/ citação do link acima:

—

Acabei de corrigir esse problema no site de um cliente. “Não documentado”

Requisito ao usar ADMT em uma floresta do Windows 2002.

/ EnableSIDHistory Válido apenas para relações de confiança de hit de saída. Especificar sim

permite que os usuários que migraram de outra floresta para o SID de fundo da floresta usada acessem recursos enquanto essa floresta. Isso só deve ser feito no caso de os administradores de Hardwoods confiáveis poderem ser automaticamente confiáveis o suficiente para especificar o SID para a seguinte floresta nos SIDs anteriores com base no tipo de atributos de seus usuários.

A especificação de “Não” pode desabilitar inequivocamente os usuários transferidos para algum tipo de floresta confiável,

usando a pontuação SID para acessar recursos nessa floresta.

Se as pessoas não especificarem

/ EnableSIDHistory ou, na verdade, não, o status mais recente será exibido. Sala

) –

/ endquote

(espaço

Ass

Esta é uma publicação “COMO ESTÁ”, sem quaisquer garantias opostas e

não concede direitos.

Atenda à chamada no grupo de discussão ou quadro de mensagens para colaboração entre engenheiros que são responsivos e, assim, ajude outros a se beneficiarem de sua solução.

Ace Fecai, MCT, MCTS Exchange,

Acelere o desempenho do seu computador agora com este simples download.