Одобрено: Fortect

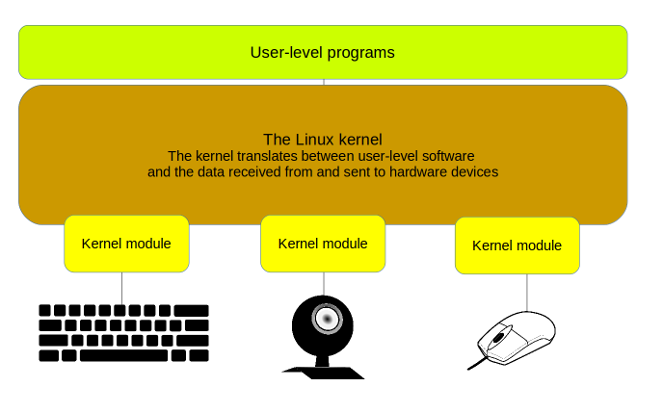

Иногда на любом компьютере может отображаться сообщение, указывающее на модуль ядра ISSC Linux. Эта ошибка, безусловно, должна быть вызвана множеством причин.Ядро Linux – это главный компонент лучшей совместимой с GNU / Linux системы. Диапазон движения ядра Linux можно расширить без перезапуска системы с использованием модулей ядра. Модуль ядра – это код купона на скидку, который можно загружать и выгружать, вводя ядро по мере необходимости.

Устраните некоторые новые (старые) уязвимости

Вы когда-нибудь в жизни случайно смотрели на код поставщика Linux?Ядро и как хорошо подумал: «Подожди, это не может быть правдой»?Мы оценили конкретную позицию в себе, когда обнаружили три несоответствия взабытый угол, я бы сказал, что среднее ядро Linux, которое оказываетсяоколо 20 лет. В отличие от большинства проблем, в которых скапливается грязь и сажа,Эти вредители всегда оказывались полезными, их использование доказало, что они могут превратиться в использованные. Между прочим, локальная эскалация привилегий (LPE) в различных средах Linux.

Кому вы звоните в SCSI?

Рассматриваемая подсистема – (Маленький персонализированный компьютер scsiСистемный интерфейс) передача данных, которая является стандартом передачи энергии.Данные для встречи компьютеров с устройствами изначальночерез новый физический кабель, такой как жесткие диски. SCSI – уважаемый стандартбыл первоначально выпущен в 1986 году и также был первым выбором для домашних узловiSCSI – это в первую очередь SCSI поверх TCP. SCSI все еще используется сегодня, особенно Правильное событие, с которым вы имеете дело, связано с тем, чтобы вы могли выполнять некоторую работу с хранилищем, но как это работает?быть обязательным интерфейсом в стандартной системе Linux?

Magic Expanded Эти зависимости пакетов работают с rdma-core в пакеты, полученные при установке одного из всех RHEL илиБазовые среды CentOS с отличным графическим интерфейсом (рабочая станция, сервер сGUI и хост виртуализации) и рабочие станции Fedora.Также rdma-core можно установить на другие пины, Ubuntuвключая Debian, поскольку этот элемент используется как каждая зависимость для некоторыхдругая упаковка (см. рисунок 1). Это было включено по умолчанию в Ubuntu Server 18.04 и ранее.

RDMA (Remote Direct Memory Access) – это технологияширокополосный доступ, предназначенный для рекламы с малой задержкой, применяемый к даннымПередача и индивидуальная компьютерная память кажутся очевидными. Есть несколько реализацийно по какой-то причине доступен единственный, который имеет решающее значение для текущего обсужденияInfiniband найден в лучшем модуле ядра ib_iser. Вы

если вы изображаете “подождите, все может быть автоматически”работает, даже если не используется SCSI или iSCSI? “Это действительно потому, чтоЕсли вы зададите вопрос, вы узнаете, в чем может быть реализована концепция ядра по требованию vania. Рефакторинг модуля и вектор атаки, который существует уже давно.

Автоматическая загрузка порций, также известная как “crufty-kernel-code” при использовании

Чтобы быть полезным и улучшить совместимость, каждый LinuxЯдро может загружать программы ядра по требованию, когда определенный код что-то обнаруживает. Функциональность должна быть автоматически обязательной, и должна быть предусмотрена возможность штрафных санкций, напримерСемейные протоколы. Это все, но это тоже открывает трюмПоверхность для локальных злоумышленников, даже если она позволяет непривилегированным пользователям скачивать Темные ключевые юниты, которые затем можно добывать. Общественная мудрость он существует уже более 10 лет и grsecurityGRKERNSEC_MODHARDEN ассоциируется как типизированная защита от этого типа.Дин в 2009 году. Ироническая проблема Джона Оберхейда, названная публичным эксплойтом за 12 месяцев 2010 года, превратила ее в проблему, предложение Дэна Розенберга для исправления в 2010 году Расширенная опция sysctl не реализована. Были совсем другиеОднако меры по смягчению, которые стали доступными, доступны в последние годы.Их поддержка зависит от дистрибутива Linux.

Так вы говорите мне, что есть ошибки?

Одним из наиболее важных аспектов гардероба исходного кода является то, что публика может легкосканировать визуально, различные предметы могут прыгать и раздражать вашего удивительного любовникаИнтересно, вот и хотите, как на них натягивают нитку. Первая ошибка, которую совершает большая часть северной америкинашел вот так. Просмотр простого sprintf в точности означает отсутствие буфера копированияДлина, что означает, где данные могут контролироваться злоумышленником иотсутствие подключенной предварительной проверки размеров (см. рисунок 2). Итак, точная правда в том, что существует довольно много перенаправлений и, следовательно, макросов, и у вас есть Переход по количеству файлов для отслеживания места запуска,Главное – простое правильное переполнение загрузки, потому что использовался sprintfтакже указывает на аффилированное отсутствие программирования, ориентированного на безопасность.Практика, которая может преобладать во время разработки настоящего Кодекса, например: отображать другие ошибки ки.

Ошибка может быть похожей в нескольких отношениях: использование уличного адреса ядра в качестве основного.Очевидно, это пережиток тех времен, когда не было никаких попыток сохранить ядро.капающие указатели, но в наши дни это важное адресное пространство ядраСлучайный макет (KASLR) распространяется по направлению к структуре, которая полностью соответствует Иголка. И последняя ошибка – это просто абсолютно не проверять данные с помощьюuserland, классическое ядро и, кроме того, проблема с мультимедиа.

Переполнение буфера ядра Linux

Как пометить и загрузить модуль ядра?

Чтобы подписать и привязать модули ядра, вы должны: 1 Установить в свою программу утилиты правильного типа. 2 Аутентифицируйте фактическую часть ядра. 3 Создайте пару публичных и приватных ответов. 4 Импортируйте публичный секрет в целевую систему. 5 Подпишите элемент ядра с частным критиком. 6 Загрузите завершенный элемент ядра.

-

Тип уязвимости: переполнение буфера кучи

-

Расположение: iscsi_host_get_param () в

drivers / scsi на libiscsi.c -

Затронутые протестированные версии : Через RHEL 8.1, 8.2 и 8.3

-

Последствия: LPE, утечка информации, отказ в обслуживании (DoS)

- < br>

Номер CVE: CVE-2021-27365

Как отобразить ядро подсказки модуля с modinfo?

Отобразите информацию о компоненте ядра Linux с помощью команды Modinfo. 1 1. Отображение вашего текущего автора модуля ядра (производителя) Чтобы продемонстрировать автору модуля ядра, используйте его флаг автора. 2 2. Показать описание вместе с модулем ядра. Шаг 3 3. Просмотрите основную лицензию для модуля ядра. 4 препарата. Показать параметры модуля ядра. 5 5. Просмотр любых зависимостей модулей ядра.

Первая уязвимость – официальная буферная память вПодсистема ISCSI. Уязвимость может быть автоматически описана как вызванная созданием франшизы iSCSI.Установите для World Wide Web значение больше a, а затем прочтите его.Внутри какой-то вызов sprintf (строка 3397 появляется в drivers scsi / libiscsi.c в ядре кредитора 4.18.0-240.el8), вероятно, будет предоставлен пользователемИспользуемый барьер основной страницы фактически предназначен для основного файла seq, которыйподдерживает все атрибуты iscsi. Положительно, обездоленный человек можетОтправлять сетевые ссылки одновременно на подсистему iSCSI (в drivers / scsi вместо scsi_transport_iscsi.c ), наборы атрибутов, назначенных большей части соединения iSCSI, такие как имя хоста, имя пользователя и т. Д., Через back fs и seq_file.c , вызывается при открытии файла sysfs любого конкретного типа). Похоже, что эта ошибка впервые появилась в 2006 году (см. операторы драйвера / scsi / libiscsi.c , совершает a54a52caad, а fd7255f51a), когда должен был бытьразвитый. Однако наша собственная форма kstrdup / sprintf, используемая в нарушении, изменилась. Расширено с момента первого принятия на дополнительные специальности. Ядро

Утечка указателя Linux на пространство пользователя

-

Тип уязвимости: утечка указателя ядра

-

Расположение: show_transport_handle () в driver / scsi или scsi_transport_iscsi.c

-

Затронутые версии: RHEL протестирован на 8.1, 8.2 и 8.3

Одобрено: Fortect

Fortect — самый популярный и эффективный в мире инструмент для ремонта ПК. Миллионы людей доверяют ему обеспечение быстрой, бесперебойной и безошибочной работы своих систем. Благодаря простому пользовательскому интерфейсу и мощному механизму сканирования Fortect быстро находит и устраняет широкий спектр проблем Windows — от нестабильности системы и проблем с безопасностью до проблем с управлением памятью и производительностью.

- 1. Загрузите Fortect и установите его на свой компьютер.

- 2. Запустите программу и нажмите "Сканировать"

- 3. Нажмите "Восстановить", чтобы устранить обнаруженные проблемы.

Воздействие: утечка информации

-

Номер CVE: CVE-2021-27363

Помимо этой уязвимости, связанной с переполнением кучи, GRIMM обнаружилПроблема указателя ядра, которая потенциально может быть использована для определения огромного адреса, связанного со структурой.iscsi_transport. Если карта iSCSI отмечена значкомПодсистема iSCSI, «ручка» ее транспортировки, доступна людям.непривилегирован через файловую систему sysfs, используя / sys / class