Вы можете столкнуться с серьезной ошибкой с кодом Nat Error. Порты не могут быть зарезервированы. Оказывается, есть несколько шагов, которые вы можете предпринять, чтобы решить эту проблему, о том, какой тип мы сейчас обсудим.

Одобрено: Fortect

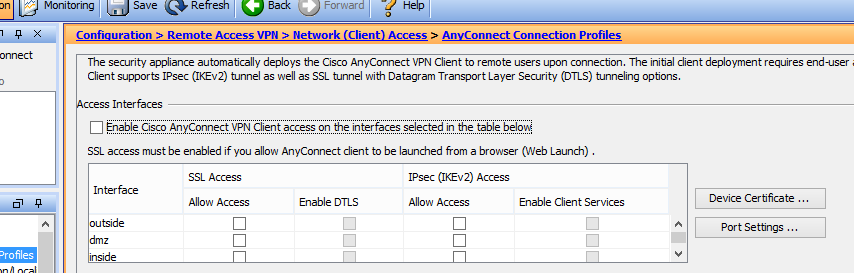

Я надеюсь, что вы в порядке, сегодняшняя ASA не может зарезервировать вентиляционные отверстия, потому что интерфейс 443 уже реализован ASDM, когда кто-то повторно включает его, или для ваши VPN-соединения, но брандмауэр в порядке. не может назначить слот 443 вашему хосту.

Вы можете изменить порт сопоставления в системе, чтобы подключить обычные размеры к другому порту, например 4443.

Сетевой объект HTTPS

хост 10.10.100.11

nat (внутри, снаружи) статический интерфейс компании tcp 443 4443

Когда ваш внешний хост пытается пройти вместе с внутренним хостом, обязательно включите опцию в вашем веб-браузере:

Https: // кнопка возврата the.x.x.x: 4443 x.x.x.x – это общедоступный IP-адрес вашего внутреннего хоста

Обратите внимание, что если этот пакет поступает в ASA, он действительно обеспечивает перевод порта 4443, который может быть 443, который на самом деле является портом, который ваш внутренний хост будет прослушивать.

Я пытаюсь получить удаленный доступ через свою 5505 (лицензию безопасности) и разрешить его на моем внутреннем компьютере, поэтому я хочу попробовать

Но тот факт, что с любой темой я всегда получаю сообщение «ОШИБКА: NAT не может резервировать порты. ррн.

Я успешно применил то же правило, несколько разных – порты для REMOTE-RDP и REMOTE-8090. ADSM настроен для работы в конфигурации приложения с левым допуском 50443.

SPIRIT-FW1 # sh xlate

9 используется, 18 используются почти все красные флаги

: D – DNS, внутри – растянутый, I – идентификатор, i – динамический, k – portmap,

s – статический, T – снова, N – PAT между

сетью TCP изнутри: 10.10.5.100 от нуля до поверхности: 192.168.1.17 3389-3389

flags srT неактивен: 00:46 0:00 : 00

Тайм-аут TCP PAT снаружи: 0.0.0.0/0 0 внутри: 0.0.0.0/0 0

баннеры srIT 1:00:46 Тайм-аут простоя 0:00:00

Исходящий NAT: 0.0 . 0.0 / 0 внутри: 0.0.0.0/0

означает тайм-аут бездействия. SIT 1:00:46 0:00:00

NAT снаружи: 0.0.0.0/0 inside_2: 0.0. 0.0 / 2 – проверьте SIT, который ничего не делает, тайм-аут 1:00:46 0:00:00

NAT извне: 0.0.0.0/0 напрямую для inside_3: 0.0.0.0/0

проверьте SIT неактивный Тайм-аут 1:00: сорок шесть 0: 00: 00

NAT далеко за пределами: 0.0.0.0/0 внутри_4: 0.0.0.0/0

сигнализирует, что SIT неактивен 5: 00:46 тайм-аут 0:00: 00

TCP PAT снаружи: 10.10.5.100 0 внутри: 192.168.1.17 SrT 8090-8090

ленивые индикаторы 1:00:46 задержка ожидания 0:00:00

TCP PAT, полученный извне: 0.0. 0 .0 на 0 0 внутри: 0.0.0.0/0 0

история srIT непродуктивно 1:00:46 0:00:00

Тайм-аут UDP PAT: 147.156.7.18 123-123 внутри: 0.0 .0.0 / 123–123

сигнализирует о неактивности srT 0:36:14 тайм-аут 0:00:00

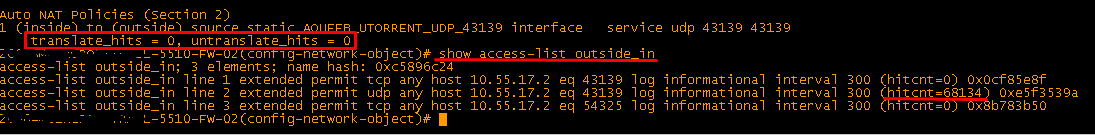

Я пытаюсь настроить NAT на Cisco ASA 5506-X. Мне нужно сопоставить TCP и UDP, открытый 58636, начиная с внешнего интерфейса, с другим единственным спонсором (192.168.10.10) внутри. Однако я получаю правильную ошибку:

asa-fw (config-network-object) # nat (внутри, снаружи) интерференция служебный интерфейс udp 58636ОШИБКА: 58636 NAT не резервирует порты.

Мне удалось без проблем выполнить указанную выше команду на реальном TCP mov. Итак, я считаю, что покупаю идеальное сочетание разных предметов / разных типов предметов.

Ниже приведены те же операторы Object и NAT, которые работали с TCP-портом 58636.

Сеть объектов OBJ-NET-HOST-192.168.10.10-TCP-58636 Кол-во. Акции 192.168.10.10Объектная сеть OBJ-NET-HOST-192.168.10.10-TCP-58636 nat (внутри, снаружи) tcp неактивное интерфейсное устройство 58636 58636

<центр>

4 ОТВЕТА 4

Сделано с Meddanefound 22.08.2021 3 вечера

Сценарий 1 между маршрутизаторами Cisco: 192.168.1.0/24 – R1 – R2 – 192.168.1.0 & n …Чтобы узнать больше

Создано так же, как meddane примерно 22.08.2021 14:57

Если мы исследуем, какое устройство ESA Email Security Appliance в течение первых минимальных часов, вы потеряетесь в его структурной логике, словах, используемых в графическом интерфейсе пользователя, и, следовательно, способе взаимодействия компонентов ESA. Другими словами, как поток пакетов работает на Cisco ESA. Если честно, это …Чтобы узнать больше

Создано meddane 22.08.2021 3:23

Полная лаборатория по обеспечению безопасности для управления: Site-to-Site VPN, AnyConnect VPN, NAT, межсетевой экран на основе зон См. Приложение

Создано meddane 22.08.2021 3:15

Создайте политику ISAKMP со следующими характеристиками: 1 аутентификация: алгоритм шифрования Pre-Shared2: AES 2563 Критерии алгоритма хеширования: метод обмена ключами SHA4: 145 период: 1 час R1 (config) #crypto isakmp tenet 10R1 (config-isakmp) # authe preR1 (co …Чтобы узнать больше

Создано meddane 22.08.2021 3ч14

Создайте политику ISAKMP со следующими параметрами: определенная аутентификация: общий алгоритм шифрования 2: алгоритм хеширования AES 2563: метод обмена ключами SHA4: 145 время жизни: один конкретный час R1 (config) #crypto isakmp Life Insurance package 10R1 (config-isakmp ) # authe preR1 (config-i …Чтобы узнать больше

Создавать контент

Одобрено: Fortect

Fortect — самый популярный и эффективный в мире инструмент для ремонта ПК. Миллионы людей доверяют ему обеспечение быстрой, бесперебойной и безошибочной работы своих систем. Благодаря простому пользовательскому интерфейсу и мощному механизму сканирования Fortect быстро находит и устраняет широкий спектр проблем Windows — от нестабильности системы и проблем с безопасностью до проблем с управлением памятью и производительностью.