Вы должны просмотреть эти рекомендации по исправлению, прежде чем получите сообщение об ошибке config_audit ядра Linux.

Одобрено: Fortect

Общая информация

- Совет: поддержка аудита

- Тип: логический

- Зависит от:

CONFIG_NET - Определено в init/Kconfig

- Найдено ядер Linux: 2.6.6–2.6.39, 3.0–3.19, 4.0–4.20, 5.0–5.16, 5.17-rc+HEAD

Текст справки

Включить инфраструктуру мониторинга, которую можно использовать с другимиПодсистема ядра, как в SELinux (которая требуетпротоколирование вывода сообщений печати avc). Включен только мониторинг системных вызововна каких архитектурах поддерживается ситуация.

Материал

LCDDb

<ул>

(нет)Источники

Эта страница может автоматически обновляться бесплатным программным обеспечением Open) (бесплатное программное обеспечениеlkddb (см. исходники lkddb).

<ул>

Автоссылка Google (и реклама)

Среда аудита Linux предоставляет один компьютер для аудита, совместимый с профилем защиты контролируемого доступа (CAPP), который безопасно собирает информацию обо всех событиях, связанных с безопасностью (или не связанных с безопасностью), на платформе. Это может быть совет Чтобы помочь вам контролировать действия, выполняемые системой.

Linux Audit помогает значительно повысить безопасность вашей системы, предоставляя вам возможность подробно изучить, что может произойти с вашей программой. Тем не менее, он не обеспечивает никакой дополнительной домашней безопасности сам по себе — он не защищает какую-либо систему от сбоев кода города или связанных с ними эксплойтов любого рода. Вместо этого аудит полезен для отслеживания этих проблем, и вы принимаете альтернативные меры безопасности для их предотвращения.

Среда аудита работает нормально, если она отслеживает событие, о котором сообщает ядро, и записывает его в личный файл.

Примечание. Исправлена совместимость среды аудита с винными напитками WAS в Linux 3.15, см. [1]. Интерпретация информации аудита все еще может быть затруднена, поскольку идентификатор пространства имен действительно поддерживается. Задача все еще выполняется, понять [2].

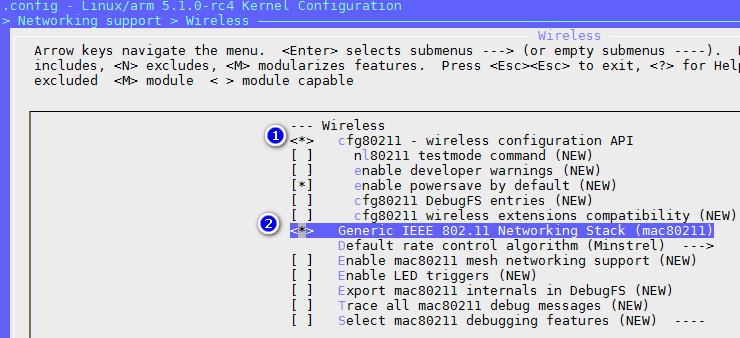

Настройки

In-Kernel-Audit доступен для Linux (начиная с 4.18), linux-lts (начиная с 4.19), linux-zen (начиная с 4.18) и Linux-Enhanced. Для пользовательских ядер должен быть включен CONFIG_AUDIT.

Аудит можно будет включить при загрузке с помощью функции audit=1 в качестве параметра ядра. Это гарантирует, что почти все процессы, запущенные до запуска демона парсера, будут отмечены в ядре как проверяемые. Невыполнение этого требования приведет к тому, что некоторые расчеты по долгам не будут должным образом проверены. См. аудитд(8).

Примечание. Чтобы полностью отключить учет и удалить аудит сообщений из аудио дерева, вы можете установить audit=0 fast как полную опцию ядра и/или скрыть systemd-journald-audit. Розетка.

Конструкция аудита, вероятно, состоит из демона auditd, который определенно отвечает за получение сообщений аудита, генерируемых через интерфейс механизма аудита и отправляемых системой цели и активности.

- auditctl: для управления характеристиками демона при добавлении fly, правил и т. д.

/etc/audit/audit.rules: содержит характеристики и различные настройки для наиболее важного демона аудита.- aureport: создание отчета об активности в конкретной поисковой системе.

- ausearch: различные события

- auditspd: новый демон в отношении может использоваться для пересылки уведомлений о браке, касающихся других приложений, вместо записи их на диск в журнал аудита

- autrace: эту команду можно использовать для трассировки процесса, подобно strace.

/etc/audit/auditd.conf: системный файл, связанный с ведением журнала ядра.

Добавить правила

Прежде чем вводить такие правила, вам нужно понять, когда структура анализа действительно может быть гранулированной, и каждое общее правило необходимо быстро протестировать, прежде чем его можно будет использовать эффективно. На самом деле одно правило наверняка зальет все логи за считаные минуты.

Проверить доступ к файлам и спискам

Самое простое использование аналитической платформы — это определение времени доступа к нужным файлам.Чтобы позаботиться об этом, ваша компания должна использовать -w для веб-поиска нового файла или каталога.Самое простое, что нужно настроить, это время доступа песни к файлу passwd:

# auditctl -w /etc/passwd -p rwxa

# auditctl -w /etc/security/

Первое заклинание следует за каждым просмотренным r, отправляет w , выполняет x , проходит по a компоненты вручную Файл /etc/passwd.Второй помогает отслеживать всех с точки зрения доступа к папке /etc/security/.

# аудитctl -l

# auditctl -D

После проверки страховых полисов их можно добавить в файл /etc/audit/audit.rules следующим образом: /etc/audit/audit

-w.rules -p rwxa-w /etc/безопасность/

Проверить системные вызовы

Среда аудита позволяет кому-либо проверять системные вызовы, сделанные с основной опцией -a.

Одним из правил, связанных с резервным копированием, является выполнение их системного вызова chmod(2) для обнаружения изменения владельца приложения:

# введите auditctl, всегда -a -S chmod

Доступно множество повседневных правил и опций, см. auditctl(8) в дополнение к audit.rules(7).

Отфильтровать спам

Чтобы предотвратить попадание многих сообщений аудита налоговой службы в системные записи, вы можете добавить правило исключения к одному из них:

Одобрено: Fortect

Fortect — самый популярный и эффективный в мире инструмент для ремонта ПК. Миллионы людей доверяют ему обеспечение быстрой, бесперебойной и безошибочной работы своих систем. Благодаря простому пользовательскому интерфейсу и мощному механизму сканирования Fortect быстро находит и устраняет широкий спектр проблем Windows — от нестабильности системы и проблем с безопасностью до проблем с управлением памятью и производительностью.

/etc/audit/rules.d/quiet.rules

Исключить

-A, всегда -F msgtype=SERVICE_STARTИсключить -A, всегда -F msgtype=SERVICE_STOPИсключить -A, всегда Msgtype=BPF

Не забудьте -s, чтобы проверить настройки (при необходимости исправить) и заново увеличить