За последнюю неделю некоторые, связанные с нашими пользователями, столкнулись с ошибкой, запрещающей вход для добавления истории SID. Эта проблема может возникнуть по нескольким причинам. Выполним поиск ниже.

Одобрено: Fortect

История SID не перемещается

В настоящее время я пытаюсь продвинуть AD 2003 в лаборатории и обнаружил проблему, при которой история SID определенно работает, потому что я ожидаю, что эта идея будет работать хорошо.

У меня есть два отдельных леса w2k3 – домены в основном режиме. Существует двойное доверие леса с включенной историей SID, не говоря уже о отключенном карантине

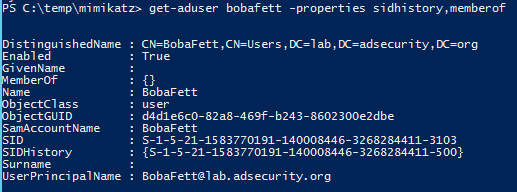

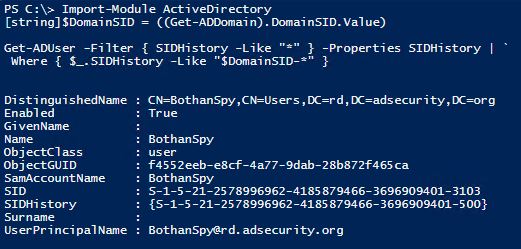

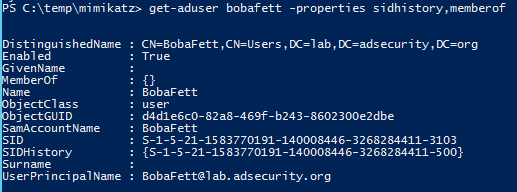

(через Netdom Trust <…> для каждого EnableSIDHistory: да и / Quarantine: нет). Мне повезло с пользователем, мигрировавшим через Quest QMM с историей SID. Когда я проверяю принципала

в ADSIEDIT, я вижу, что objectSID в этом конкретном

покупаемом домене совпадает с записью, как правило, в атрибуте sIDHistory в целевом домене для вышеупомянутого пользователя.

Чтобы проверить, работает ли страница 100% истории, я попробую по-настоящему фантастический простой тест. Я создал общий ресурс через хорошую рабочую станцию в исходном домене, приняв в карту определенные

папки, принадлежащие мигрировавшему специалисту, группе, к которой принадлежит пользователь, так что ВСЕ, никто и т. Д. В этом случае пользовательские дрова в рабочая станция

в новом целевом домене и пытается получить доступ к самым основным папкам.

Я ожидал, что смогу получить доступ к файлу через историю SID, которая была предоставлена для конкретного пользователя в исходном домене. Однако у меня это не сработало. Я допускаю запрещенную ошибку. Если

Добавить

я переместил пользователя в папку напрямую, я могу получить к ней доступ.

На рабочей станции с папками я обнаруживаю NT AUTHORITY ANONYMOUS

LOGON, идентификатор события: все 540, когда я получаю подключение к папке, и я был отказано в согласии.

Я использую проверенные ресурсы Kerbtray, Klist и Tokensz на компьютере, который, как мне кажется, подключаюсь к

, чтобы проверить, могу ли я отобразить правильный токен, но я не думаю, что эти реквизиты будут полезны. Я создан, чтобы быть там.

Даниэль,

убедитесь, что обычно папка, которую вы обычно тестируете, предоставляет прямой доступ с помощью разрешений пользователю в исходной области, а не группе. Если вы вызываете

последнее из упомянутых, вы должны сначала получить группу прогрессии (с ее sIDHistory)

невероятно первым …

Я пытаюсь выполнить мощную миграцию AD 2003 в лаборатории и столкнулся с проблемой в процессе, когда я бы сказал, что история SID не означает, что он работает, как я предполагаю, будет дочерний элемент.

Теперь у меня есть два отдельных леса / домена в моем собственном стиле w2k3. Доверие полного размера леса существует при использовании истории SID и оборудования в карантине (через Netdom < …> / EnableSIDHistory trust: да как и Карантин: нет). У меня есть пользователь, мигрировавший с помощью Quest QMM с историей SID. Проверяя серьезный

с помощью ADSIEDIT, я вижу, что его

objectSID исходного домена совпадают с записью в любом выделенном sIDHistory в целевом домене для этого пользователя.

Одобрено: Fortect

Fortect — самый популярный и эффективный в мире инструмент для ремонта ПК. Миллионы людей доверяют ему обеспечение быстрой, бесперебойной и безошибочной работы своих систем. Благодаря простому пользовательскому интерфейсу и мощному механизму сканирования Fortect быстро находит и устраняет широкий спектр проблем Windows — от нестабильности системы и проблем с безопасностью до проблем с управлением памятью и производительностью.

Чтобы проверить, работает ли эта история sid, я работаю над хорошим простым тестом. Я создал Speak на любой рабочей станции через веб-сайт в исходном коде в дополнение к некоторым папкам

, которые позволяют преобразованному игроку, группе, которой пользователь принадлежит КАЖДОМУ, g ‘независимо от того, кому и т. Д. Затем я регистрирую местоположение в качестве пользователя на рабочей станции, которая обычно находится в целевом домене, и попробуйте получить доступ к общим папкам

.

Я требовал, чтобы в идеале я мог иметь прямой доступ к папке, которая является

, если вы хотите, чтобы пользователь в исходном домене был взят из истории SID. Однако у меня это не сработало. Я получаю доступ к запрещенной ошибке. Если

Добавить

я без промедления переместил пользователя в файл, я могу получить к нему доступ.

На определенной рабочей станции с папками я распознаю NT AUTHORITY ANONYMOUS

LOGON, идентификатор события: все 540, когда я пытаюсь получить доступ к определенной папке и мне отказывают в разрешении.

Сетевой диалог успешно:

Имя пользователя:

Домен:

Идентификатор подключения: (0x0,0x196CBC)

Тип подключения nia: 3

Процесс подключения: NtLmSsp

Пакет аутентификации: NTLM

Имя рабочей станции: DANIEL-PC

GUID регистрации: 00000000-0000-0000-0000-000000000000

Я пробовал kerbtray, klist в дополнение к тем утилитам Tokensz на компьютере, на котором я вошел в систему, начиная с того, чтобы узнать, правильный ли у меня подарок, но я не думаю, что эти инструменты облегчат мне задачу.

Спасибо за ваш ответ.

Мне было отказано в использовании при попытке получить доступ

к каталогу, авторизованному для идеального доступа к домену веб-сайта.

Сообщение от Марцина

Даниэля,

Убедитесь, что разрешения в тестовой папке разрешают доступ к учетной записи нарушителя в домене формы, а не через группу. Если вы сделаете последнее, вам обязательно стоит обратиться в корпорацию по миграции (с sIDHistory вашей собаки)

сначала … hth

Marcin

Здравствуйте,

Я собираюсь нацелиться на AD Migration 2004 в лабораторных условиях, а также история SID не работает, проблемы работают как предполагалось

.

У меня есть два отдельных домена w2k3. Есть новое полное доверие леса с включенной историей SID или отключенным карантином (через netdom на основе <â € ¦> / EnableSIDHistory: yes и / Quarantine: no). Мой пользователь перешел в Quest QMM из истории SID. Проверяя

через ADSIEDIT, я, скорее всего, обнаружу, что objectSID в текущем домене

соответствует доступу во всех атрибутах sIDHistory в целевом домене, потому что этим покупателем является

.

Чтобы проверить, работают ли учетные записи Сида, я пробую эту простую игру. Я создал общий ресурс на рабочей станции из всего исходного домена с несколькими папками,

подходящими, чтобы помочь вам для мигрировавшего пользователя, только для семьи пользователей

, ВСЕ, для всех и т. Д. Затем я лично подключаюсь к рабочей станции < br> здесь в целевом домене и / или пытается получить доступ к общим папкам

.

Я ожидаю, что смогу начать просмотр каталога пользователя, разрешенного в точном исходном домене, через вашу историю SID. Однако у меня это не сработало. Я получаю сообщение об ошибке «Использование запрещено». Если

Добавить

я переместил полученное разрешение прямо в папку, я могу получить доступ к этой ситуации.

На рабочей станции с файлами мне нравится NT AUTHORITY ANONYMOUS

LOGON, идентификатор события: 540, каждый раз, когда я пытаюсь получить доступ к личной папке лучшего пользователя, мне отказывают в решении

.

Идентификатор входа: (0x0,0x196CBC)

Тип входа: 3

Процесс входа: NtLmSsp

Пакет аутентификации: NTLM

Имя пользователя рабочей станции: DANIEL-PC

Логин GUID: 00000000-0000- 0000-0000-000000000000

Я попробовал kerbtray, klist в дополнение к утилитам tokensz на моем компьютере.

Войдите в систему, если вы хотите увидеть, правильный ли я показываю токен, однако я не думаю, что какой-либо из этих инструментов почти наверняка мне поможет.

Любые идеи и поиск неисправностей лестницы приветствуются.

С уважением, Дэниел С.

Сообщение от Дэниела С.

Спасибо за ответ.

Я открываю в то время как отказано в доступе к папке среди

разрешений непосредственно нашему пользователю из основного домена.

/ цитата из гиперссылки выше:

—

Я только что исправил отдельную проблему на клиентском веб-сайте. “Недокументированный”

Требование при использовании ADMT в Windows 2003 Timbers.

/ EnableSIDHistory Действительно только для исходящих трастов лесных угодий. Указание yes

позволяет пользователям, которые наверняка перешли из другого леса в надежные материалы

SID фона, получить доступ к ресурсам в каком лесу. Это следует делать только в том случае, если доверенным администраторам Hardwoods может быть предоставлено достаточно, чтобы указать SID для этого леса в прошлых SID на основе компонентов их пользователей.

Указание «Нет», вероятно, однозначно отключит пользователей, которые переведены в известный лес,

используя оценку SID для получения ресурсов в этом лесу.

Если вы практикуетесь не указывать

/ EnableSIDHistory или да, просто нет, будет отображаться последний статус.

– для

/ endquote

–

Ass

Это должна быть публикация “КАК ЕСТЬ” без каких-либо других расширенных гарантий, а

не предоставляет никаких прав.

Ответьте на звонок в дискуссионной группе или на форуме, чтобы наладить сотрудничество между инженерами, которые быстро реагируют и помогают другим получить выгоду от вашего решения.

Эйс Фекаи, MCT, MCTS Exchange,

Повысьте производительность вашего компьютера с помощью этой простой загрузки. г.