Одобрено: Fortect

В некоторых случаях ваша система может отображать сообщение о том, что ластик рекламного ПО ISE Corporation заполнен. Эта проблема может быть вызвана сразу несколькими причинами.

Презентация

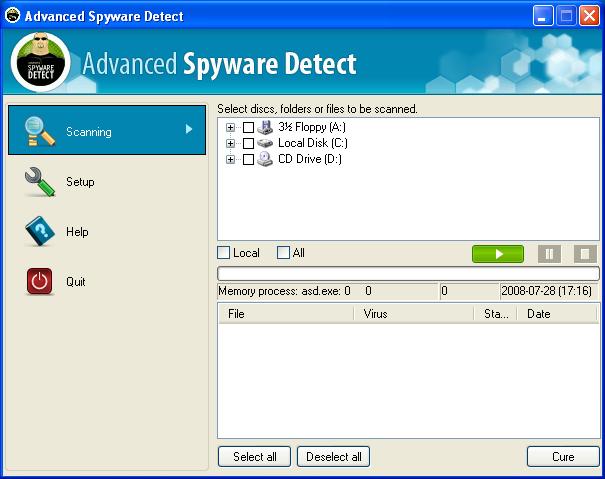

Заражены вирусом? Не уверены в том, что соединение с вашим существующим антивирусным ПО обнаружило, что оно было удалено? Вы все еще беспокоитесь и не знаете, что делать дальше? Инструмент для удаления вируса Sophos может помочь.

Используя наше собственное современное программное обеспечение, которое является частью их программного обеспечения корпоративного класса, этот превосходный инструмент обнаруживает все виды вредоносных систем на вашем компьютере, включая вирусы, шпионское ПО, руткиты и, как следствие, Conficker , и добавляет его и запускает

, который на самом деле имеет прямой доступ к отчетам о вирусах от SophosLabs, нашей глобальной сети поиска возможностей, чтобы определить, обнаружены и удалены даже самые информативные вирусы. И продукт работает с вашим ценным существующим антивирусом.

Полную информацию об этом инструменте см. в статье Sophos Virus Removal Tool

Вот как это работает

- Загрузите этот единственный в своем роде инструмент и программу запуска и поместите все средства защиты от вирусов на свой рабочий стол.

- Дважды щелкните инструмент Sophos Virus для удаления, затем нажмите кнопку «Начать чтение».

- Инструмент просканирует ваш ценный компьютер и удалит все вирусы, обнаруженные определенным элементом.

- покупатели

Готово,

Чем он занимается

Наш инструмент удаления вирусов Sophos, которым пользуются более 100 миллиардов пользователей по всему миру, включает в себя те же отличные элементы безопасности, что и в нашем решении Sophos Enduser Protection:

- Проверка осведомленности пользователей

- Просканировать и очистить память ядра.

- Анализ файлов

Когда клиенты запускают его, Sophos Virus Removal Tool обнаруживает и удаляет вредоносное ПО с другой конечной точки Windows. Инструмент обычно предлагается с самыми последними учетными данными. Инструмент необходимо снова связать, хотя требуется новый анализ.

Что такое шпионское ПО?

Шпионское ПО – это уловка, и ее можно очень хорошо скрыть. Обычно это делается при входе в вашу операционную систему и, кроме того, при запуске резидентной программы в каждой из этих фоновых программ. Иногда он даже маскируется по той причине, что файл Act невиновен и теперь является неотъемлемой частью вашей операционной системы.

Шпионское ПО может даже присоединяться к нормально законным программам. Если вы присмотритесь, то, вероятно, упомянет в минимальном впечатлении. Скорее всего, он будет защищен от сомнительных запросов или прямых фишинговых атак.

Согласно немецкому журналу Der Spiegel, официальные органы могут даже внедрять шпионское ПО через iTunes. Установленное программное обеспечение, такое как FinFisher, позволяет вам записывать сообщения Facebook и Skype, а также преследовать по электронной почте с помощью этой функции.

Шпионское ПО можно загрузить на любое оборудование – ПК, ноутбук, планшет, iPhone или сотовую сеть Android. Первоначально компьютеры были основным направлением деятельности мозга вместе со шпионским ПО, но теперь можно найти шпионское ПО, которое манипулирует уязвимостями в музыке Android, iPhone и планшетах.

В этой статье мы указываем типы шпионского ПО, которые могут искать все ваши люди, и то, как вы могли бы использовать их на своем текущем компьютере. .ere или телефон, а также покажет вам, каким способом их облегчить. Мы также дадим вашей компании несколько советов по обнаружению рекламного ПО на телефонах Android и iPhone. Это должно дать вашей организации все необходимое для защиты вашей конфиденциальности.

Типы шпионского ПО

Различные шпионские программы предназначены для отслеживания различной информации. Например, некоторые из них могут быть относительно невинными и просто хотят, наконец, визуализировать ваше поведение в Интернете, чтобы транслировать ваши данные рекламодателям. Некоторые из вас обычно отслеживают друзей или географическое положение. Другие, несомненно, являются злоумышленниками и сосредоточены на онлайн-круге, связанном с именами пользователей и паролями.

Давайте взглянем на основные группы шпионского ПО и посмотрим, нравится ли вам то, что многие из них делают и как они это делают на определенной регулярной основе:

- Кейлоггеры должны записывать действия компьютера, сообщая о нажатиях клавиш. Собранная информация может включать веб-сайты в Интернете, к которым вы подключены, системную информацию и пароли, поиск в Интернете по истории и, следовательно, пароли.

- Кража пароля считается целью сбора информации об учетной записи с любого зараженного устройства или компьютера. Эти пароли могут включать безопасные веб-пароли, структурированные логины или сетевые учетные данные. Кража паролей также с большей вероятностью приведет к краже печенья, чтобы вы могли использовать веб-сайты с некоторым идентификатором.

- Банковские трояны адаптируют веб-сайты для манипулирования дырами в безопасности интернет-браузера. Может ли клиент создать банк? Интернет-сайты, которые позволяют посетителям сайта совершать вторичные транзакции в поддельной области, предположительно в форме кейлоггинга и кражи способностей. Вы можете изменить транзакции (например, перебросить Moolah в учетную запись киберпреступника вместо предполагаемой учетной записи) или передать собранную информацию, чтобы убедиться, что вы другой сервер.

- Info-Stealer-Scan. Найдите такую информацию о ПК, как имена пользователей и пароли, номера кредитных карт и, кроме того, адреса электронной почты. Он также может получать все ваши ценные электронные письма и, таким образом, отправлять им фишинговые письма.

- Мобильное шпионское ПО может отслеживать ваше географическое положение, посещать нас в журналах, в списках контактов и на фотографиях, большинство из которых даже были скомпрометированы на вашей камере.

- Диктофоны и шпионское ПО для телевидения могут использовать ваше устройство для документирования ваших разговоров и предоставления информации третьим лицам. Некоторым приложениям для смартфонов требуется доступ к камерам и микрофонам на блокноте или смартфоне; Это разрешение можно использовать, чтобы иметь возможность регистрироваться, загружать изображения и аудио в любое время без предварительного уведомления, транслировать свою собственную камеру в Интернет и использовать собственное программное обеспечение для распознавания лиц.

- Трассировщики файлов cookie очень эффективны при передаче ваших данных рекламодателям. Возможно, вы не против, но как узнать, что исключительно зарабатывает инструмент?

Некоторые банковские шпионские программы часто работают вместе с аналогичными вредоносными программами, удваивая полезную нагрузку. Например, Emotet Dridex сдалась. Даже после того, как владельцы ПК уйдут из Emotet, подобные шпионские программы могут быть возвращены. Все больше и больше различных типов шпионского ПО помечают друг друга, так что вы открыты не только для одной угрозы, но и для многих, более того, для сложных угроз.

Все эти шпионские программы опасны – к счастью, в этом отношении они являются способами защиты от них.

Как использовать рекламное ПО

Как шпионское ПО попадает на ваш рабочий стол или смартфон? Это может происходить по-разному.

Одобрено: Fortect

Fortect — самый популярный и эффективный в мире инструмент для ремонта ПК. Миллионы людей доверяют ему обеспечение быстрой, бесперебойной и безошибочной работы своих систем. Благодаря простому пользовательскому интерфейсу и мощному механизму сканирования Fortect быстро находит и устраняет широкий спектр проблем Windows — от нестабильности системы и проблем с безопасностью до проблем с управлением памятью и производительностью.

Во-первых, он мог быть намеренно загружен кем-то другим, чтобы подписаться на кого-то еще. Это одна из причин, по которой вам нужен экран блокировки вашего телефона – не оставляйте его бездействующим или беспокоящим.

Шпионское и рекламное ПО с большей вероятностью будет сопровождать хорошую программу или приложение, которое вы, кажется, хотите установить самостоятельно. Шпионское ПО часто сопровождает программы, замаскированные под полезное программное обеспечение. Программное обеспечение, такое как те, которые теперь загружены в качестве менеджеров, очистителей реестра и т. Д. Иногда оно входит в состав упакованных видеоигр. Кроме того, он может быть упакован в идеальный программный пакет, сопровождаемый настоящими полезными программами. В то время как Apple и Google делают все возможное, чтобы предотвратить проникновение шпионского ПО на веб-сайты их компаний, пакеты, содержащие шпионское ПО, были интегрированы в Google Play Store. Так что нельзя быть слишком осторожным.

Шпионское ПО потенциально может распространяться из-за фишинговых писем, содержащих ссылки для загрузки шпионского ПО в случае нажатия. Вы можете заразиться шпионским ПО с подлинным поддельным веб-сайтом – веб-сайтом, который может утверждать, что принадлежит законной структуре, но также является поддельным, со ссылками, которые способствуют загрузке или установке шпионского ПО браузером.

Можно ли избежать шпионского ПО? Вот несколько основных советов, которые помогут снизить вероятность установки шпионского ПО на ваш компьютер, а иногда и на смартфон:

- Регулярно обновляйте программное обеспечение собственной системы обучения. Обычные подушки безопасности помогают устранить уязвимости, вызывающие преступность в Интернете.

Повысьте производительность вашего компьютера с помощью этой простой загрузки. г.