В этой статье наша группа определит некоторые из возможных причин, которые часто могут привести к исследованию воздействия на шпионское ПО, а затем опишет несколько способов решения этой проблемы.

Одобрено: Fortect

Подождите, пока мы проверим ваш браузер

Одобрено: Fortect

Fortect — самый популярный и эффективный в мире инструмент для ремонта ПК. Миллионы людей доверяют ему обеспечение быстрой, бесперебойной и безошибочной работы своих систем. Благодаря простому пользовательскому интерфейсу и мощному механизму сканирования Fortect быстро находит и устраняет широкий спектр проблем Windows — от нестабильности системы и проблем с безопасностью до проблем с управлением памятью и производительностью.

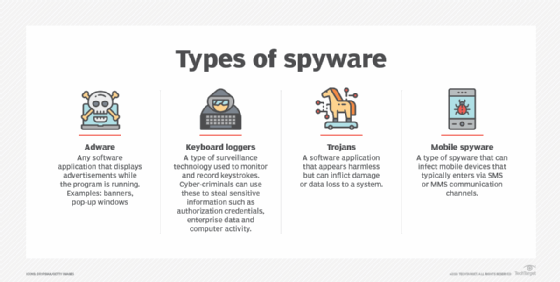

В моей статье мы обсуждаем различные типы шпионского и рекламного ПО, а также их поведение, угрозы для компьютеров и распространение новых типов шпионского ПО. Два в экспериментах, касающихся почти всех, изучают частоту и влияние шпионского ПО, обнаруженного в популярных приложениях P2P. Основываясь на результатах эмпирического анализа, мы хотим поднять точку зрения еще одного более общего взгляда на шпионское ПО, основанное на этой теории (виртуальной) сети побочных эффектов. В шаблоне мы классифицируем, что … метка означает “Развернуть вырезанный текст”> Развернуть

Шпионское ПО может украсть обычные ответы, отслеживать каждое движение пользователя и каждую деталь между ними. Узнайте о большинстве типов шпионского ПО и о том, как лучше всего устранять неполадки на зараженных устройствах.

решить проблемуПолучите помощь в конкретных ситуациях, обладая технологиями, вашими процессами и вашими проектами.

<раздел>

<раздел>

Шпионское ПО считается разновидностью вредоносного ПО, которое уверенно получает информацию от невежественных пользователей. Исследования шпионского ПО варьируются от сбора образцов для использования в маркетинговых целях до простых целевых атак со стороны государства, направляемого на политических активистов. Более продвинутое шпионское ПО наверняка будет установлено в фоновом режиме, но вредоносное ПО часто маскируется под профессиональное программное обеспечение или новое расширение браузера – троянский конь – для взлома устройства.

Шпионское ПО использует веб-сайты устройств для постоянного составления списка действий и записи компьютерных файлов, а затем передает эти данные на экзотические серверы. Сложность использования шпионского ПО зависит от цели:

- Рекламное ПО и файлы cookie для отслеживания отслеживают физическую активность браузера на открытом воздухе, включая поиск и загрузки, хранящиеся в истории. Эти личные данные могут использоваться вместо злонамеренной рекламы или продаваться последним сторонам. Хотя эта категория относится к программному обеспечению, приложение также может относиться к законным программам или веб-расширениям, которые собирают информацию без согласия клиента.

- Кейлоггеры регистрируют нажатия клавиш для сбора непростой информации, а также глобальных данных yesdata. Они должны иметь возможность использовать компанию для отслеживания действий кандидатов, правоохранительные органы, расследующие преступную деятельность, или списки участников для кражи кредитной информации, номеров карт и, вероятно, другой личной информации.

- Взлом информации – это тип вредоносного ПО, которое извлекает гораздо более целевые данные. Например, похитители оборудования отслеживают, с какими приложениями или веб-страницами вы заходите, и напрямую извлекают личную информацию или учетные данные, а не собирают эту информацию по мере ввода. Похитители информации также могут украсть настоящие документы и медиа.

- Банковские трояны, такие как Kronos и Emotet, представляют собой еще более целенаправленное шпионское ПО, используемое для атак на банковские компании и кражи конфиденциальной информации, обрабатываемой другими системами.

- Системные мониторы – это различные передовые формы шпионского ПО, которые, безусловно, должны использоваться правоохранительными органами. Эта платформа отслеживает ваши привычки просмотра, использование приложений и нажатия клавиш, как и другие формы шпионского ПО, к сожалению, может отфильтровывать аудио и видео с микрофона и цифровой зеркальной камеры устройства слишком эффективно, чем данные точного местоположения GPS. Самая сложная система мониторинга шпионского ПО, включая Pegasus NSO Group, может даже записывать чаты, такие как системы сквозного зашифрованного обмена сообщениями, такие как iMessage или WhatsApp-Signal.

<раздел> Шпионское ПО

влияет на ваше устройство

Хотя во всех случаях было известно, что шпионское ПО замедляет работу компьютеров, весь эффект замедления становится все более сложным в случаях восприятия, поскольку компьютеры и мобильные устройства становятся все более мощными.

Другие признаки практически любого заражения вашего устройства шпионским ПО:

- Он часто работает ненормально медленно или для определенных действий.

- Домашняя страница сайта веб-браузера была изменена, а новые расширения веб-браузера были установлены без каких-либо дополнительных действий.

- Вредоносные программы для защиты от шпионского ПО не работают должным образом.

- устройство установило проводные соединения с обнаруженными вредоносными серверами.

- Камера и микрофон в этом методе активируются без участия мужчины или женщины.

Важно помнить, что рекламное ПО не обязательно должно быть функциональным. Ошибки вредоносного ПО могут быть причиной сбоев системы и программ – еще один признак шпионского ПО.

<раздел>

Как удалить шпионское ПО

К счастью, некоторые современные инструменты безопасности могут обнаруживать аномальные ссылки и шпионское ПО. Если конкретный компьютер действительно был заражен, установка антишпионского ПО, мощного программного обеспечения или компьютерного вирусного программного обеспечения от таких поставщиков, как Citrix, Bitdefender, Kaspersky, Sophos, Trend Micro может обнаруживать и удалять вредоносные программы, известные Malwarebytes, и защищать от другого возможного избыточного программного обеспечения. . … Обратите внимание, что более продвинутое рекламное ПО может попытаться отключить инструменты безопасности, чтобы положить конец диагностике. Поэтому рекомендуется время от времени сохранять активы, чтобы убедиться, что какие-то инструменты безопасности работают должным образом.

Удаление шпионского ПО с мобильного устройства может быть намного сложнее в зависимости от глубины настройки интеграции. Часто единственный вариант – выполнить полный сброс настроек и переустановить работающую операционную систему из чистого образа системы.

<раздел>

Это был последний пост от мая 2020 года.

<раздел>