Godkänd: Fortect

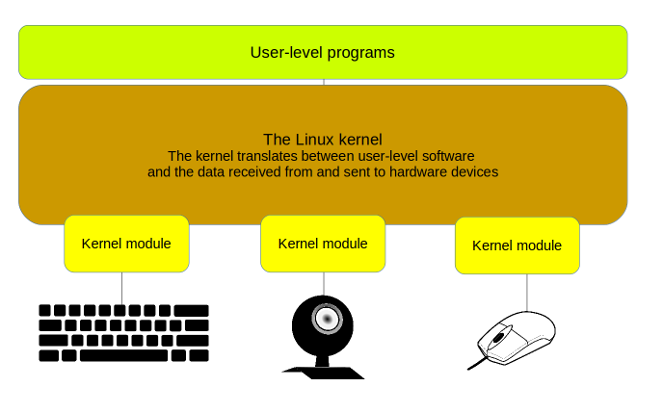

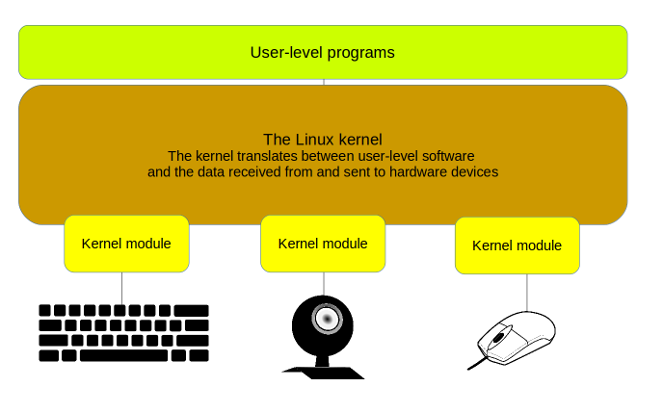

Ibland kan din individuella dator visa ett meddelande som pekar på hur ISSC Linux-kärnmodulen. Det här felet kan orsakas av en mängd olika orsaker.Linuxkärnan är huvudkomponenten i ett GNU/Linux-kompatibelt system. Linux-kärnfunktionalitet kan enkelt utökas utan att starta om systemet för att skapa kärnmoduler. En kärnmodul är en verifikationsprogramkod som kan laddas och laddas ur i var och en av våra kärnor efter behov.

Damma av några nya (gamla) sårbarheter

Har du någonsin oavsiktligt tittat på koden för Linux-leverantören?Core och misstänkte, “vänta, det här kan inte vara sant”?Vi bedömde detta yrke i oss själva när vi upptäckte tre problem iglömt hörn, skulle jag säga att den huvudsakliga Linux-kärnan som visar sig varaca 15 års ålder. Till skillnad från de flesta problem där damm samlas,Dessa oönskade skadedjur har alltid visat sig vara fördelaktiga, så företagen har bevisat att de kan användas. För övrigt lokal privilegieupptrappning (LPE) i olika Linuxväder.

Vem ringer du på SCSI?

Delsystem i fråga – (Small notebook scsiSystem Interface) dataöverföring, vilket är den nuvarande varningsstandardenData för mötesdatorer med enheter, initialtgenom olika fysiska kablar såsom hårddiskar. SCSI skulle vara en respekterad standardsläpptes ursprungligen runt 1986 och var dessutom förstahandsvalet för hemmaservrar i princip braiSCSI är i första hand SCSI över TCP. SCSI kanske fortfarande används idag, särskilt Själva bröllopet du har att göra med är relaterat till massor av lagringsaktivitet, men hur fungerar detta?är ett obligatoriskt gränssnitt på ett standard Linux-program?

Magic ExpandedDessa paketberoenden förvandlar rdma-core till alternativ som tas emot vid installation av en av RHEL ellerGrundläggande CentOS-miljöer med bra GUI (arbetsstation, webb medGUI och virtualiseringsvärd) och Fedora-arbetsstationer.Även rdma-core skulle kunna installeras på andra stift, Ubuntuinklusive Debian eftersom det här objektet används som en besatthet för vissaandra förpackningar (se figur 1). Detta var verkligen aktiverat som standard i Ubuntu Server 18.04 och dessutom tidigare.

RDMA (Remote Direct Memory Access) är en teknikbredband, för lågkostnadsreklam för latens, tillämpas på dataÖverföring och datorlagring verkar självklara. Det finns flera implementeringarmen av utvald anledning den enda som är relevant för dig för den aktuella diskussionenInfiniband hittas i min ib_iser kärnmodul. Du

om du tänker “vänta, alternativ kan visas automatiskt”fungerar även om jag inte riktigt använder SCSI eller iSCSI? “Det är bra eftersomOm de ställer en fråga, kommer du att få reda på något som konceptet med en kärna kan göra efter demand vania. Modul refactoring och en stridsvektor som har funnits länge.

Automatisk modulladdning, även känd som “crufty-kernel-code” on demand

För att vara till hjälp och förbättra kompatibiliteten, alla LinuxKärnan kan ladda kärnprogram på begäran i det ögonblick en viss kod upptäcker något. Funktionalitet ska behövas och det ska vara möjligt att ta betalt, när man överväger exempelFamiljeprotokoll. Det är allt, men det öppnar också upp lastenEn yta för lokala angripare som tillåter oprivilegierade användare att ladda ner mörka kärnmodeller som sedan kan brytas. Offentligt sinne av det har funnits i över tio lång tid och grsäkerhetGRKERNSEC_MODHARDEN är associerad som ett ingånget skydd mot denna typ.Dekanus 2009. John Oberheids märkliga problem, kallat en offentlig exploit 2010, byggde in det i ett problem, Dan Rosenbergs förslag att arbeta med en patch 2010 Hela sysctl-vägen att gå har inte implementerats. Det fanns särskilt andraMen de begränsningsåtgärder som har blivit tillgängliga är öppna under de senaste åren,Deras stöd varierar beroende på typen av Linux-distribution.

Så säger du att det finns misstag?

En av de för närvarande viktigaste aspekterna av källkodsägande har blivit att allmänheten lätt kanskanna visuellt och olika föremål kan hoppa och irritera din älskareIntressant, av denna anledning vill du ha hur tråden dras väl över dem. Det första misstaget de flesta i vårt företag görhittade så här. Att se en enkel sprintf betyder vanligtvis ingen kopieringsbuffertLängd, vilket betyder var all data kontrolleras av angriparen ochavsaknad av initial storlekskontroll (se figur 2). Så sanningshalten är att det finns en hel del omdirigeringar och därmed makron, och det har du Hoppa i princip antalet filer för att spåra installationsplatsen,Huvudsaken är en enkel korrekt buffertflod eftersom sprintf användesindikerar också att motsvarande inte har säkerhetsorienterad programmering.Praxis som kan råda vid den tidpunkt då denna kod utvecklas, de flesta av dessa som visa andra fel ki.

Felet är lika i flera avseenden: att använda kärnadressen som master.Uppenbarligen en kvarhållning från den tid då det inte fanns någon ansträngning att behålla en kärnadroppande pekare, men nuförtiden är det ett grundläggande adressutrymme för kärnanRandom Layout (KASLR) cirkulerar eftersom det pekar på en struktur som helt matchar Nål. Och det sista misstaget är helt enkelt att inte verifiera data medanvändarland, klassisk kärna och även ett väldigt multimediaproblem.

Linux Kernel Buffer Overflow

Hur signerar man för att inte tala om att ladda en kärnmodul?

För att signera och binda kärnmoduler måste du: 1 Installera lämpliga tillbehör i ditt program. 2 Autentisera kärnområdet. 3 Skapa ett par offentliga och särskilda personsvar. 4 Importera den offentliga hemligheten till dessa målsystem. 5 Signera kärnmodulen med en privat kritiker. 6 Ladda det auktoriserade kärnelementet.

-

Sårbarhetstyp: Heap Buffer Overflow

-

Plats: iscsi_host_get_param () till

drivrutiner / scsi / libiscsi.c -

Berörda testade versioner : Via RHEL 8.1, 8.2 och 8.3

-

Effekter: LPE, informationsläckage, Denial of Service (DoS )

- < br>

CVE-nummer: CVE-2021-27365

Så här visar du kärnan modulinformation via modinfo?

Visa information om en Linux-kärnmodul som använder Modinfo-kommandot. 1 1. Visa editorn för en kärnmodul (tillverkare) För att visa en författare till en kärnmodul, använd källflaggan. 2 2. Visa beskrivningen av den specifika kärnmodulen. Steg 3 3. Granska för kärnmodulen. 4 droger. Visa kärnmodulparametrar. 5 5. Visa beroenden som pekar på kärnmoduler.

Den första sårbarheten är full load minne iISCSI-delsystem. Sårbarheten kan diskuteras som orsakad av skapandet av en betydande iSCSI-franchise.Ställ in World Wide Web till ett meningsfullt värde som är större än a och försök sedan ange det.Internt någon sorts sprintf prata med (rad 3397 visas i drivrutiner per scsi / libiscsi.c i kärnkällan 4.18.0-240.el8) kan förmodligen tillhandahållas av användarenDen enda Facebook-sidabarriären som används är faktiskt för seq-bilden som ärstöder alla iscsi-attribut. I synnerhet kan en funktionellt missgynnad personSkicka nätlänkar till varje iSCSI-undersystem (i drivrutiner / scsi / scsi_transport_iscsi.c ), attribut som tilldelats iSCSI-länken som värdnamn, användarnamn, etc. via i < exchange. Skicka hjälpfunktionerna som visas> drivrutiner för varje scsi / libiscsi.c . Dessa attribut bestäms huvudsakligen av storleken på din maximala längd och omkretsNetlink-meddelande (2 ** 32 eller flera ** 16 beroende på vilken kod som användsBearbetar skulle jag säga meddelandet). Sysfs och seqfs delsystem bör kunna användas respektiveför att läsa dessa attribut, men tänk ändå på att den bara använder min buffertPAGE_SIZE (single_open i fs / seq_file.c , ges namnet när en sysfs-fil av en individuell typ öppnas). Det ser ut som att denna skadeinsekt först dök upp 2006 (se drivrutiner per scsi / libiscsi.c , begår a54a52caad till fd7255f51a) när ISCSI var tänkt att varatagit fram. Denna kstrdup / sprintf-form som används i buggen ändras dock. Utökat sedan det första åtagandet att prata om fler specialiteter. Kärna

Linux-pekare till användarutrymmesläcka

-

Sårbarhet specialtyp: Kärnpekarläcka

-

Plats: show_transport_handle () i föraren / scsi per scsi_transport_iscsi.c

-

Berörda versioner: RHEL studerade 8.1, 8.2 och 8.3

Godkänd: Fortect

Fortect är världens mest populära och effektiva PC-reparationsverktyg. Det litar på miljontals människor för att hålla sina system igång snabbt, smidigt och felfritt. Med sitt enkla användargränssnitt och kraftfulla skanningsmotor hittar och fixar Fortect snabbt ett brett utbud av Windows-problem – från systeminstabilitet och säkerhetsproblem till minneshantering och prestandaflaskhalsar.

- 1. Ladda ner Fortect och installera den på din dator

- 2. Starta programmet och klicka på "Skanna"

- 3. Klicka på "Reparera" för att åtgärda eventuella problem som upptäcks

Effekt: Informationsläcka

-

CVE-nummer: CVE-2021-27363

Utöver sårbarheten för gängspill upptäckte GRIMMEn kärnpekarläcka detta skulle potentiellt kunna användas för att bestämma en lämplig strukturrelaterad adress.iscsi_transport. Om iSCSI-kortet är inspelat mediSCSI-delsystemet, “handtaget” för dess transport, anses vara tillgängligt för människor.oprivilegierad via sysfs filsystem, med hjälp av / sys / class