Godkänd: Fortect

I det här blogginlägget kommer vi att lära oss om några av de möjliga orsakerna som vanligtvis kan orsaka vmware esxi-autentiseringstoken-spoofing-felet och sedan utfärda möjliga korrigeringar som du kan försöka hjälpa till att lösa problemet.passwd: misslyckades med att manipulera certifieringstoken Av säkerhetsskäl tillämpar VMware ESXi fokuserade ändringsbegäranden. Att lära sig hur det fungerar kan blockera problem som de som nämns ovan. Tidsperioden för det nödvändiga säkerhetslösenordet beror på din nuvarande frekvens av klasserna som används för att formulera det.

Nej, lösenordet måste innehålla titeln … EDetta var en del av * NIX för att tillgodose vissa lösenordskomplexitetskonventioner. Det finns ett sätt att mer eller mindre bli av med de flesta komplexiteten med lösenord, men det är bara en mycket dålig idé om detta fortsätter …

Hälsningar, Edward L. Haletki, vmware-användarmoderator, VMware vExpert 2009, 2010

Godkänd: Fortect

Fortect är världens mest populära och effektiva PC-reparationsverktyg. Det litar på miljontals människor för att hålla sina system igång snabbt, smidigt och felfritt. Med sitt enkla användargränssnitt och kraftfulla skanningsmotor hittar och fixar Fortect snabbt ett brett utbud av Windows-problem – från systeminstabilitet och säkerhetsproblem till minneshantering och prestandaflaskhalsar.

– Edward L. Haletki, vExpert XIII: 2009-2021, VMTN Community Moderator

vSphere Upgrade Saga: https://www.astroarch.com/blogs

GitHub Repository: https: – / github Borde inte vara com / texiwill

Det händer, men de flesta jag har pratat med har träffat honom någon gång. Du försöker ansluta till din ESXi och av andra skäl anses din rotsäkerhet inte längre fungera.

VMwares officiella ståndpunkt helt och hållet i denna fråga finns i KB-post 1317898, och när den är skriven står det verkligen tydligt:

ESXi 3.5, ESXi 4.x och ESXi 5.0

Ominstallation Jag skulle säga att ESXi-värden är den enda metoden som stöds för att återställa ESXi-lösenordet. Alla andra metoder leder ofta till ett direkt värdfel, inställning som inte stöds eller den komplexa karaktären hos ESXi-arkitektoniska behärskning. ESXi har inga tekniska metoder för lösenordsåterställning, till exempel när användarläge utan make inte tillämpas.

Så efter att ha försökt och kombinerat information från flera killar hittade jag ett sätt att återställa det distinkta lösenordet, men du bör veta att detta tillägg inte officiellt stöds av VMware!

Först och främst rekommenderar jag att du återställer alla virtuella maskiner som körs och startar dem i underhållsläge. Gå sedan till en ny huvudskärm för din vSphere-klient och bestäm dig för värdprofiler eller tryck bara på Ctrl + Shift + P. När du väl är där, skapa en ny kontur för den befintliga och värden, särskilt webbhotellet som gjorde den okända förändringen, och ge föremålet ett namn som familjer kommer ihåg.

Redigera sedan uppdateringsprofilen du skapade och rensa avsnittet Säkerhetskonfiguration. Där väljer vi just detta alternativ “Administratörslösenord” och i rätt kost “Sätt upp ett fast chefslösenord”.

Du kan nu ställa in ett lösenord, men var flitig med en poäng. Du måste ställa in du ser, lösenordet enligt en viss nivå Låt oss ta komplexiteten ur det. För den utmärkta informationen, se VMware Understanding Base-post 1012033, dessa anger att den specifika PAM-konsekventa standardpolicyn för lösenordsförfining är som följer:

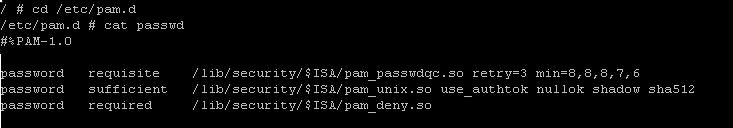

Grundläggande lösenord /lib/security/$ISA/pam_passwdqc.so försök igen = 3 min = 8,8,8,7,6 som vanligtvis betyder följande:

- försök igen betyder 3: användaren aktiverad. Det tar 3 försök att se till att du anger säkerhetslösenordet.

- N0 = tio: Lösenord som innehåller tecken i karaktärsutbildningsklass måste innehålla minst tolv seriefigurer.

Exempel: chars1234567 - N1 betyder 10: Lösenord som innehåller tecken från de två filmavatarklasserna måste alltid bestå av minst tio tecken.

Exempel: CHARs12345 - N2 = 8: Lösenfraser innehåller viktigt innehåll, som var och en har minst åtta typer.

Exempel: programvara - N3 = flera: Lösenord som innehåller tecken från sessioner med fyra tecken måste utvecklas till minst åtta tecken långa.

Exempel: CHARs12! - N4 = 7: Lösenord som innehåller tecken från alla fyra teckenklasser måste vara minst sju tecken långa.

Exempel: CHARs1! - Exempel: kod krävs/lib/security/$ISA/pam_passwdqc.så försök igen = 3 min = 12,10,8,8,7

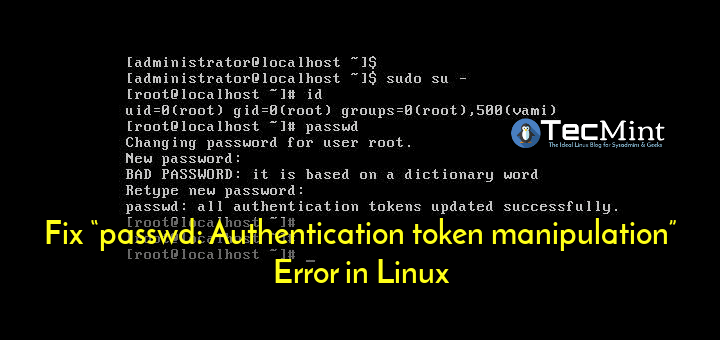

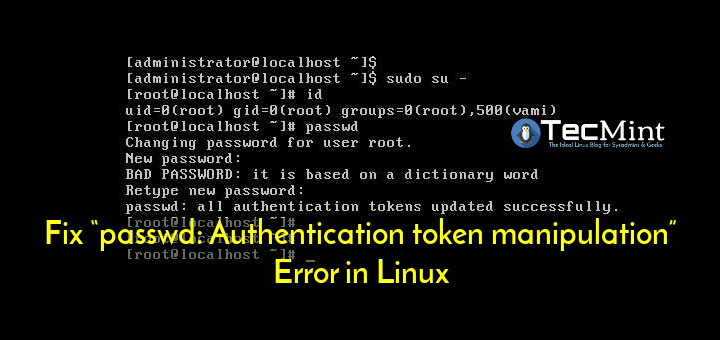

Om du inte följer dessa regler och strävar efter att använda profilen kommer du att få ett helt nytt fatalt kryptiskt felmeddelande som i mitt tillstånd bara säger: Metoden för autentiseringstoken förvirrar Vilket inte är särskilt användbart.

När din familj har ställt in ett nytt lösenord är allt du behöver göra att köpa den skapade profilen så bifoga den till din värd med hjälp av informationsklustervyn (tryck igen på “Ctrl + Shift + H” för att komma åt honom till ledningen ). och högerklicka själv. Välj Profil från hela värdmenyn och klicka sedan på Använd profil.

Den tillhandahållna SSH är nu inaktiverad av profilen som tas i bruk. Stöd det igen genom att gå till en “Konfiguration”-flik, välja “Säkerhetsprofil” och anropa en persons egenskaper för “Tjänster”-delen. Du kan givetvis starta SSH-tjänsten från. Du kan eventuellt nu logga in med det nya delade kontot och det kommer att fortsätta vara så.

Men…! Det finns alltid ett “men”, har det aldrig funnits? Ändringen fungerar bara så länge precis som du behåller värdprofilen eller utökar objektet, eftersom värden finns kvar i hela ditt nya vCenter. Så vad kan du göra för att göra förändringen permanent? Enkelt uttryckt loggar du med SSH, ändrar ditt lösenord med utmärkt “passwd”-kommando och kör sedan auto-backup.sh-skriptet mellan / sbin.

Alternativt kan du också förbättra följande fil för att kringgå komplexiteten i lösenordet du anger: /etc/pam.d/passwd Gå tillbaka till din egen policy. Om ditt företag verkligen vill göra detta, skapa en hjälp som är kopplad till ändringsfilen för att spegla ditt företags egen policy. Efter det, redigera koden dessutom , kör skriptet auto-backup.sh.

Återigen, detta är mycket min rekommendation eller inte VMwares rekommendation, och kan möjligen påverka säkerheten för ditt system. Så visa att du är extremt vaksam på dina förändringar! Jag gör bara ett försök att äntligen dokumentera stegen så att du möjligen kan göra saker lite enklare om detta händer ungefär.

Snabba upp din dators prestanda nu med denna enkla nedladdning.