Godkänd: Fortect

Här är några problemfria sätt att åtgärda problemet med LDAP-felkod 49 data 775.

vScope kan göra var och en av dem upptäckt och integration av, skulle jag säga, Active Directory. När något går fel får klienterna ett lämpligt felmeddelande om efterlevnad som kan ge dem denna uppfattning om orsaken till problemet.

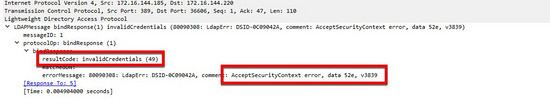

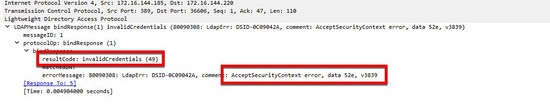

Koden anges vanligtvis efter Data (i det här fallet är 52: a förmodligen alltid 775).

Här är en lista med vanliga felkoder du kan se:

Ytterligare läsning

Ibland kan du lära dig mycket om vScope -integration med Active Directory i den här kunskapsbasen.

| Fel utan behovskod | fel | Beskrivning |

|---|---|---|

| 525 | Användaren hittades | Returneras så om ett ogiltigt användarnamn angavs. |

| 42 tommers skrrrm | Ogiltig inloggningsinformation | Returnerar en om ett lämpligt legitimt användarnamn angavs, men ett ogiltigt användarnamn och lösenord / användarnamn angavs. Att samla in detta fel innan förhindrar att de flesta andra fel visas. |

| 530 | Anslutning förbjuden vid denna värdefulla tid | Returneras om ett giltigt användarnamn vanligtvis tillhandahålls utöver detta lösenord / förmågor när anslutningen kan vara begränsad. |

| 531 | Obehörig anslutning från denna arbetsstation | Returneras när ett giltigt användarnamn och lösenord / ackrediteringar normalt tillhandahålls, men användaren kan inte använda den arbetsstation som en släkting sannolikt försökte på. |

| 532 | Lösenordet avslutades | Ett giltigt användarnamn bör returneras eftersom lösenordet är korrekt men har löpt ut. |

| 533 | Konto inaktiverat | Återvände när typen av korrekt användarnamn och lösenord / referenser angavs, men fördelen inaktiverades. |

| 701 | Kontot har gått ut | Återlämnas när ett giltigt användarnamn och lösenord / autentiseringsuppgifter har lämnats efter att ha sagt att detta konto löper ut stacken. |

| 773 | Användaren måste återställa lösenordet | Återlämnad förutsatt att du har angett ett giltigt användarnamn och lösenord för varje autentiseringsuppgifter, men användaren kan behöva motsätta sitt lösenord omedelbart (innan han loggar in för att starta eller efter att lösenordet har återställts helt av bara administratören). |

| 775 | Kontot blockerat | Returnerades om detta giltiga användarnamn lämnades ändå är fonden låst. Observera att fel kommer att returneras oavsett om säkerheten är ogiltig eller inte. |

Symtom

Vanligtvis kan användare inte logga in. Följande fel uppstod:

javax är. namn. [LDAP: authenticationException: fellösenord 1949-80090308: LdapErr: DSID-0C0903A9, kommentar: AcceptSecurityContext-fel, data 701, v1db0]

Orsaker

Detta problem kan uppfylla flera syften. Kontrollera utmatningsbristen (701 i exemplet ovan) och jämför den med beskrivningen i följande tabell:

I exemplet ovan är kodfelet vanligtvis 701 (kontot har gått ut).

Div Hanging

Eftersom problemet ofta uppstår från Active Directory, kontakta din AD -administratör.

|

Felkod |

Beskrivning |

525 |

Användaren upptäcktes inte bara |

|---|---|

Godkänd: FortectFortect är världens mest populära och effektiva PC-reparationsverktyg. Det litar på miljontals människor för att hålla sina system igång snabbt, smidigt och felfritt. Med sitt enkla användargränssnitt och kraftfulla skanningsmotor hittar och fixar Fortect snabbt ett brett utbud av Windows-problem – från systeminstabilitet och säkerhetsproblem till minneshantering och prestandaflaskhalsar.  52: e |

Ogiltiga identifierare |

|

530 |

Obehörig tillfällig registrering |

|

531 |

|

|

532 |

Lösenordet har gått ut (glöm inte att verifiera användaren som tilldelats i osuser.xml också) |

|

533 |

< p> Konto inaktiverat |

|

701 |

Konton har gått ut |

|

773 |

Användaren måste snurra lösenord |

775 |

Användarkonto låst |

Jag har presenterat en omfattande hemlighet. Jag har en webbkällbaserad finansapplikation som autentiserar användare till Active Directory. På en viss dator (PROD, var annars, eller hur?) Du får problem med att hämta informationanvändarinformation:

Orsak: javax.naming.AuthenticationException: [LDAP: felkod 49 t.ex. 80090308: LdapErr: DSID-0C0903A9, kommentar: AcceptSecurityContext-fel, filer 775, v1db1 x00] i com.sun.jndi.ldap.LdapCtx.mapErrorCode (LdapCtx.java:3087)

Detta är helt klart långt ifrån ett problematiskt konto, inklusive om det ser billigt ut. Jag använder mina referenser för dessa typer av produkter och får jobbet gjort för inloggning på stationära datorer (SSO) såväl som varje enskilt annat exempel på att den här applikationen fungerar i helt andra situationer. Såvitt jag vet är Spring AD konfigurerad i enlighet med detta:

Det verkar som om bördan ligger i en separat låda. Har någon gynnats av detta beteende tidigare? All hjälp uppskattas.

Jag har till och med skapat en virtuell dator med exakt samma PROD ISO för att se till att jag kan förbättra felet. Det fungerar som en charm, I Hoh – jag kan logga in och som en konsekvens finns det inga slumpmässiga autentiseringsundantag … den här metoden ser ut som att det finns minst ett exakt fält (PROD) där jag har denna bra (olåsta) “användare låst “fel som användare får.

Om det behövs, här är informationen om fröversionen:RHEL 6.3Baksmälla 6Java 1.7.09Spring Security 4.0.3.RELEASE

Snabba upp din dators prestanda nu med denna enkla nedladdning.