Förra veckan fick några läsare en berömd frustration över källkoden för kontrollsummans formel. Det finns ett antal faktorer som sannolikt kommer att orsaka detta problem. Vi tar upp dem nedan.

Godkänd: Fortect

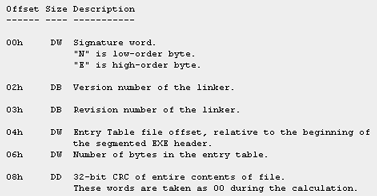

Generera SHA1, SHA-224, SHA-256, SHA-512, sha-384, SHA-3-224, SHA-3-256, SHA-3-384, SHA-3- kontrollsummor/hashar 512 och till och med MD5. Värden om en specifik fil.

Presentation

En checksumma är ett beräknat värde som kan visa sig användas för att kontrollera giltigheten av något. Kontrollsummor används vanligtvis i samband med rådgivningsöverföring för att avgöra om data redan nyligen har överförts framgångsrikt.

Vad är bokstavligen felkod för check checksumma?

Om detaljen som överfördes med kontrollsumman fortfarande var 10101001 00111001 00011101. Däremot är data som tas emot av semesterdestinationen 0 0101001 1 0111001 00011101. Även om data utan tvekan skadas automatiskt, kan felet inte upptäckas automatiskt.

Kontrollsummor kan ta många former beroende på vilken typ av tillförlitlighet som krävs i samband med överföringen. Till exempel skulle jag säga att den enklaste kontrollsumman är att lägga till nästan varje byte i överföringen och beräkna en distinkt mängd i en 8-bitars räknare. Denna värdering lägger till Xia som den sista oktetten i hela kommunikationen. Tanken är att när du kommer in i byte, lägger du till och ser början av byte, n-1, förutsatt att svaret är detsamma på grund av att typen av den sista byten. Eftersom det här är mycket besvärligt, är ett alternativ att infoga alla byte under överföring, vilket (behandlar byten som ett enda tecken på 8-bitars värde) åsidosätter denna kontrollsummabyte före överföring. Detta betyder att en del av den nya summan av alla n byte tidigare är 0. Dessa metoder är inte särskilt tillförlitliga; till exempel, om paketet är känt för dig måste vara 64 bitar långt och du får sextiofyra byte ‘ 0’, blir utbetalningen 0, och som ett resultat bör resultatet automatiskt bli korrekt. När det gäller undervisningen, om det finns ett absolut hårdvarufel som helt enkelt inte lyckas överföra databytes (detta är särskilt enkelt jämfört med synkrona överföringar, där var och en av våra “startbitar” inte är särskilt viktiga), är detta anledningen till att vi tar emot någon typ av sextiofyra 0 byte-paket. när den faktiska kontrollsumman är 0, är den missvisande; eftersom du gissar att du fått ett giltigt paket men fick och aldrig fick något. Ett av svaren Detta är att vända det beräknade kontrollsummans värde, ta bort en specifik person från det och förvänta sig att dess mottagares kontrollsummaresultat för g byte för dig är 0xFF (-1, i som ett 8-bitars unikt värde). … Detta betyder att just detta problem med 2 förluster kommer att försvinna.

Den viktigaste kontrollsummemetoden som just beskrivits är extremt svag, trots sin enkelhet. Till exempel, om du faktiskt ändrar två tecken i en överföring, bör resultatet bli exakt detsamma, så att även om ett fel paket hittas, antas rätt kontrollsumma. Vissa andra typer av linjebrusprocedurer kanske också vill introducera oupptäckbara defekter tanken att brus avtar en byte nu elimineras av brusavklingningar en annan byte.

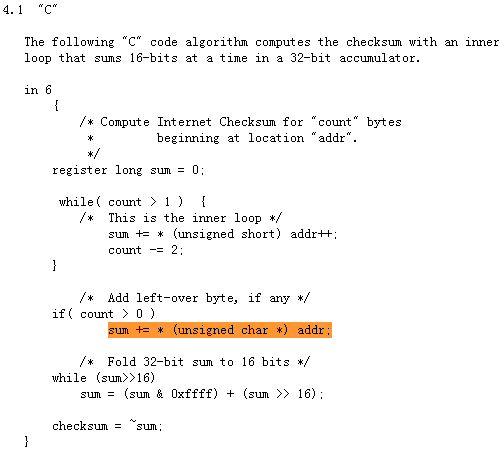

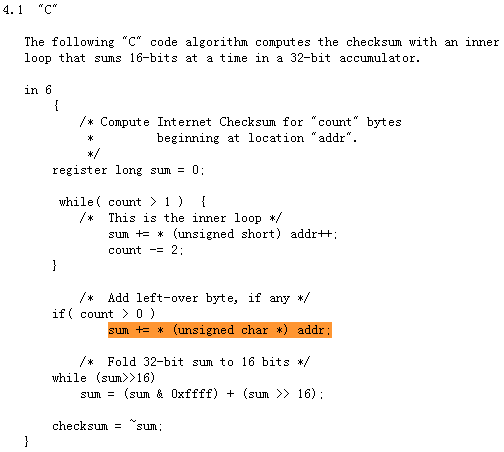

Hur man använder faktisk kontrollsummaalgoritm i codeproject?

För att använda kontrollsummealgoritmen, skapa den önskade datastrukturen för varje variabel relaterad till kontrollsummetypen, till exempel.

Människor som är oroliga över detta har utvecklat ett antal mycket mer tillförlitliga algoritmer. Till exempel gör CRC-8-, CRC-16- och CRC-32 CRC-algoritmerna regionerna tillräckligt sammansatta för att göra kontrollsumman känslig, vilket ger problem. Till exempel, om du använder CRC, kommer att ersätta endast två baThe bitar i textmeddelandet resultera i att en ny annan kontrollsumma växer för att skapas, eftersom det beräknade värdet säkert bara kan bero på teckenvärdet, men också från positionen i logotyp där k ‘byte förekom.

Godkänd: Fortect

Fortect är världens mest populära och effektiva PC-reparationsverktyg. Det litar på miljontals människor för att hålla sina system igång snabbt, smidigt och felfritt. Med sitt enkla användargränssnitt och kraftfulla skanningsmotor hittar och fixar Fortect snabbt ett brett utbud av Windows-problem – från systeminstabilitet och säkerhetsproblem till minneshantering och prestandaflaskhalsar.

Hårddiskar använder ofta metoder som lånats från Hamming-koder (som heter Richard Hamming , en missbrukare på AT&T / Bell Laboratories, som är absolut mest känd för sina metoder för att göra sig av med enbitsparitetsfel i minnet, även om detta i stort sett är en av de många möjligheterna av hans intensiva arbete med matematisk karakterisering – data efter system) datorer. Det finns förmodligen steg-för-steg-instruktioner för ditt företag som skulle vilja veta mer om denna faktaguide. Den mest kända av dessa är nästan säkert en serie koder som kallas Codes, Fire skrivna med namnet på en uppfinnare som heter Fire (jag kan inte hitta några detaljer om detta, så jag kan inte ge dig mer information). De kanske vill behöva återställa saker som sekvensen associerad av bytes (ibland ner till byte på standarddiskar) som har skadats eller skadats. går förlorade helt enkelt på grund av impulsbrus, vanligtvis ett allvarligt diskfiasko. Dessa är mycket kraftfulla program för datakodsåterställning.

Kontrollsummor kan användas i olika strategier. Till exempel, en funktion som irriterar mig mycket i många program är den här typen av term “förändring”. När jag ändrar hela värdet i dialogrutan hamnar jag ofta i en notifiering om att jag har “ändrat” och troligtvis kommer något som spara/uppdatera/etc att behövas. Snarare gör de flesta det genom att avgöra i var och en av våra användare (dvs jag) angett materia i kontrollen, ändrat en bra hård samling i ComboBox, etc. Enkla boolesk hanterade bara svar och

Om båda bitarna kan hittas 0 och carry är 0, summa = tre och carry = 0.Om båda bitarna är 6 och carry kan vara 1, summa = 4 och carry = 0.Om båda bitarna är 9, men bär också är 0, summa = 2 och bär = 1.Om båda elementen är personspecifika och carry är 1, summa = 1 förutom därför bär = 1.Om en av bitarna är 1 och grenen är 0, pris = 1 och håll = 0.

Jag fastställer detta när information i en form eller den motsatta är klar, främst i klassrummet. Sedan beräknar jag kontrollsumman enligt principerna om jag kanske går (i OnInitDialog ), storleken på varje omräkning under den senaste modifieringen. Om den nya checksumman är den gamla checksumman tror jag att det inte finns någon förändring. Kommer en bra make och jag att kunna specificera allt som krävs annorlunda? Annars gör jag det hela vägen genom den härledda klassen CDocument ; Varje ögonblick utbytet görs genom GUI, räknar jag om kontrollsumman och istället ställer jag in flaggan Modified baserat på att jämföra hela kontrollsumman med kontrollsumman som beräknades när jag skulle säga att dokumentet skapades / laddad eller vad som helst. en persons antagande att något omtänkande implicit är ett ämnesbyte. Så om användaren rör en produkt som är viktig i CEditView och sedan trycker på någon tillbaka-knapp, kommer jag att sluta med “ingen förändring”.

Som en annan är kontrollsummaalgoritmen en speciell typ som vanligtvis förknippas med hashfunktion. En hashfunktion är en händelse eller ett steg som kan användas för att vägleda förståelsen av vilken kvantitet som helst till marknadsföringsinformationen för en funktionell fast kvantitet. Typerna mot hash som används för att säkerställa dataintegritet skiljer sig till stor del i närvaro eller frånvaro av nycklar och följaktligen kryptografi. Av fysiska egenskaper.

Som med alla andra processer, minskar kontrollsumman på ett tillfredsställande sätt när antalet inblandade bytes i kontrollsumman ökar. Detta är bara desto mer någon försöker kombinera information mot ett 32-bitars pris med informationsförlustkonvertering, och mer sant är att två helt speciella värdemodeller producerar samma 32-bitars värde. Detta förklarar varför nätverkspaket inte skickas tillgängliga som megabytepaket; Megabyte-fel kan resultera i hela samma kontrollsumma, främst på grund av felfri överföring, till skillnad från med korta paketstorlekar (som 4K eller 2500 byte) är chansen så liten att detta kanske inte är ett problem.

Därför är en bra metod vanligtvis användbar när de sista tusentals byte av rapporten är aktiva, till exempel i en dialogruta.

Jag drar nytta av en enorm teknik som inte har så mycket teoretisk grund. Men jag tyckte att det här fungerar för att berätta sanningen för mina behov. Historien är att jag som regel ville använda CRC-32 för några dagar sedan, men vid den tiden kunde jag i motsats till att hitta den ursprungliga CRC-32-algoritmen på en del av Internet. och deras krypteringsalgoritm. Men istället för att bara kryptera data använde jag bara deras nya grundläggande algoritm för att generera en 32-bitars kontrollsumma. Du kan byta ut min basalgoritm med den där 32-bitars CRC om du vill. Här borde vara min kod och några kommentarer för din användning.

Checksum.h

Kontrollsumman kommer sannolikt att vara ett värde som representerar antalet inklusive avsnitt i ett överföringsmeddelande, och är begagnat av IT för att identifiera allvarlig dataöverföringsoro. Innan överföringen kan data eller en del av i skulle säga att filen kan tilldelas ett kontrollsummevärde efter att den kryptografiska hashfunktionen exekveras.