Godkänd: Fortect

Ett rootkit är en uppsättning datorprogram, vanligtvis skadlig programvara, som verkar ha skapats för att ge tillgång till en enhet och/eller ett område av dess tjänster som inte är uttryckligen auktoriserade på något olika sätt (till exempel alla dagar eller andra programvarusystem. [1] Termen “rootkit” består av “root” (det traditionella namnet för en breddad konto på Unix-liknande operativsystem) och lite mer del av Word “set” (avser återgång till mjukvarukomponenterna i programvaran som använder verktyget). Namnet [2] “Rootkit” som har en negativ klang av att associera sina personer med skadlig programvara. [1]

Installation av rootkit kan eventuellt mekaniseras; en angripare kan installera det efteråt och få root- eller administratörsrättigheter. Åtkomst här är förmodligen en direkt kamp i systemet, det vill säga utnyttjandet av en känd sårbarhet (såsom i privilegier eller eskalering) med hjälp av ett lösenord (erhålls vid hackning eller genom sociala elektriska taktiker som även om “nätfiske”). När det är installerat kan du framgångsrikt dölja mitt intrång samt bevara privilegierad åtkomst. Fullständig borttagning genom systemet innebär att befintliga programvarusystemapplikationer kan modifieras, inklusive programvara som mycket väl annars kan användas för att upptäcka eller kringgå dem.

Rootkitdetektering är svårt eftersom nästan alla rootkit kan infiltrera programvaran den behöver för att identifiera. Detekteringsmetoder inkluderar användningen av alternativ Ett hållbart och pålitligt operativsystem, beteendebaserade tekniker, signaturundersökning, analys av signifikanta skillnader och dumpningsanalys. Borttagning är sannolikt potentiellt svårt eller nästan omöjligt, särskilt förutsatt att rootkitet finns i någon annans kärna; Att installera om operativsystemet kan vara det enda tillgängliga inträdet. När det kommer till rootkits kan enkelheten att blinka kräva hårdvara eller byte av bärbar dator eller dator.

Historik

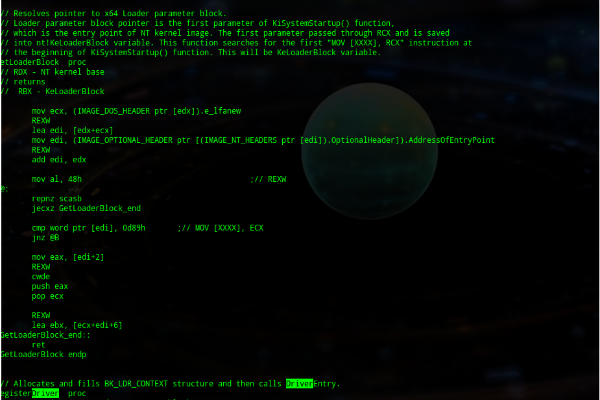

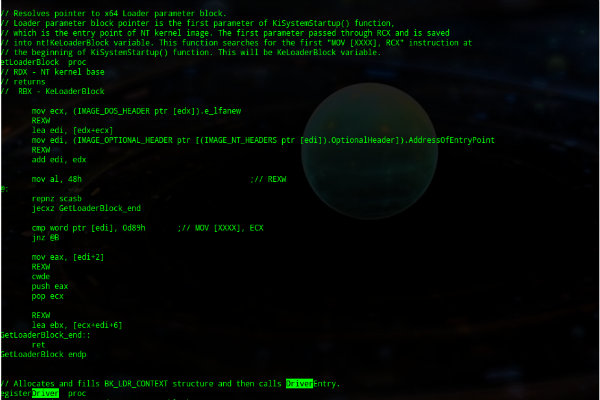

Termen rootkit root eller kit, som ursprungligen användes som skulle hänvisa till en uppsättning administrativa arbetsplatsverktyg som uppsåtligt modifierats för ett Unix-liknande operativsystem som genererar “root”-åtkomst. Om en [3] motståndare kompromissar med standardverktyg för systemadministration med ett enda rootkit, kan angriparen enkelt få root-åtkomst för att kunna komma åt systemet och dölja dessa åtgärder för den giltiga systemadministratören om han får tillgång till din nuvarande samma information [4] [5] Lane Davis och Stephen Dake skrev typen av första rootkit, som fick namnet 1990 med hjälp av Sun Microsystems SunOS UNIX-system d. [6] Vid en konferens som han förespråkade efter att ha mottagit Turing-priset 83, lade Ken Of Thompson Bell Labs, en av tillverkarna av Unix, fram en teori relaterad som kan försvaga C-kompilatorer. En liknande Unix-missbruk som diskuteras flitigt. Den avancerade kompilatorn kommer att känna igen försök att kompilera Unix-kommandot login och skapa modifierad programvara som inte bara accepterar ett starkt användarlösenord, utan ändå ett ytterligare bakdörrslösenord, som kallas en angripares sleeve. Dessutom är det mer troligt att kompilatorn kommer att upptäcka försök att kompilera en ny kompilatorprogramvara och kommer ofta att inkludera dem i nya typer av kompilatorer. Att undersöka källkoden för det faktiska kommandot login eller en uppdaterad kompilator kanske inte avslöjar någon skadlig kod. [7] Detta citat motsvarar ett specifikt rootkit.

Vad är den senaste modellen av Trojan för macOS?

Fixade en riktig buggspänning trojaner att misslyckas om DNS-begäran verkade vara framgångsrik men du kanske inte har en A- eller AAAA-post. Fixade CI:er för trojansk distribution – macOS 10.13 (# 352). Ändra maskinintervallet för systemd-tjänsten till 1 efter det. Tillagd ALPN-portersättningsfunktion (# 349).

Det första kapade dataviruset, upptäckte 1986 tillsammans med inriktning mot privata datorer, använde döljande tekniker vid döljande: ett hjärnvirus fångade upp försök att läsa vår egen startsektor och skickade dem direkt. Någon annanstans på din hårddisk. En kopia av den legitima lanseringsgruppen lagras här. [1] Med tiden har det blivit mer komplicerat att dölja DOS-virus. Avancerade tekniker inkluderar att göra BIOS 13H int stop-anrop på låg nivå som maskerar obehöriga filändringar. [1]

Det första skadliga Windows NT rootkit dök upp 1999: NTRootkit Trojan av Greg Hoglund] Det första Mac OS X rootkit dök upp 2009, [9] medan Stuxnet Masken riktar sig främst till programmerbara logiska fjärrkontroller (PLC). [10]

Sony BMG Rootkit Copy Protection Scandal

Kan ett pålitligt bootkit anslutas till en trojan?

Ett mycket banbrytande kärnbaserat trojanskt och relaterat startpaket som kan infektera bärbara datorer över hela världen. Det ser ut som att trojanen har ändrat sina spridningsmetoder, vilket gör den mer sofistikerad. Ett startpaket kommer att verka markerat som kan interagera med BIOS Key Manager och låter dig styra dem alla.

År 2005 släppte Sony BMG CD-skivor fyllda med kopieringsskydd och programvara för JPEG-rättighetshantering, medicinskt känd som Extended Protection, skapad av mjukvaruföretaget First 2 Internet. Programvaran inkluderade en musikspelare, men inte desto mindre installerade tyvärr tyst ett rootkit som begränsade var och en av våra nya användares tillgång till CD:n. [11] Mjukvaruingenjören Mark Russinovich, som utvecklade, skulle jag säga, det kompletta cpThe rootkit-detekteringsverktyget, RootkitRevealer, har lokaliserat detta rootkit på en av sina datorer. [1] Kontroversen som följde ökade allmän medvetenhet om rootkits. [12] För att dölja rootkitet gömde de användarlevererade filerna som börjar med “$ sys $”. Strax efter Russinovichs e-bok dök det upp skadlig programvara som utnyttjade denna sårbarhet på otillräckliga system. En BBC-analytiker [1] känd som en “public relations-mardröm”. allvarligare mottaglighet. [14] Företaget återkallade så småningom själva CD-skivorna. En grupptalan lämnades in inom Sony BMG i USA. [15]

Avlyssningsincident i Grekland 2004-2005

Grekiskt avlyssningsfall 2004-2005, även känt som grekiska Watergate, [16] involverar illegal kopiering av avlyssning av fler till skillnad från 100 mobiltelefoner på det grekiska nätverket Vodafone, som till stor del tillhör medlemmarna i den grekiska regeringen är också högt rankade ansvariga administratörer. Spårningen började förr eller senare i början av augusti 2004 och avslutades i mars 2005 samtidigt som man undvek att identifiera förövarna. Kriminella installerade ett rootkit för Ericsson AX Modify-telefonen. Enligt dessa IEEE Spectrum var detta “första gången på länge som ett rootkit bevisades i ett speciellt system, i det här fallet en otrolig Ericsson-telefonväxel. “ [17] Rootkitet utformades för att ta bort minne. Patching Exchange sanningen att det körs låter dig fånga upp efter att granskningsloggarna har inaktiverats, fixa våra specialkommandon som listar aktiva processer och befintliga hinder för data och modifiera kontrollsummakommandot för att frysa data. Bakdörren gjorde det möjligt för en utmärkt arbetare med sysadmin att inaktivera vår egen plånboksaffärslogg, larm och åtkomstförfrågningar relaterade till allmän övervakningsfunktion. [17] Den diagnostiserade rootkit upptäcktes efter hur angriparna utförde en stor felaktigt installerad uppdatering, vilket ledde till utebliven leverans av SMS-texter, vilket ledde till en automatisk generering av en felrapport. Ericssons ingenjörer råkar vara kända för att undersöka felet och hitta spelarens baksida datablock som innehåller minnet tillsammans med de spårade telefonnumren med hjälp av ett rootkit plus olaglig övervakningsprogramvara.

Användning

Godkänd: Fortect

Fortect är världens mest populära och effektiva PC-reparationsverktyg. Det litar på miljontals människor för att hålla sina system igång snabbt, smidigt och felfritt. Med sitt enkla användargränssnitt och kraftfulla skanningsmotor hittar och fixar Fortect snabbt ett brett utbud av Windows-problem – från systeminstabilitet och säkerhetsproblem till minneshantering och prestandaflaskhalsar.

Moderna rootkits har inte hög åtkomst, [3] , utan används faktiskt för att maskera ytterligare nyttolastprogram genom att lägga till dolda funktioner. De flesta [8] rootkits klassificeras i allmänhet som spionprogram och eftersom nyttolasten som dessa personer är associerade med är skadlig. I den nuvarande situationen kan specifik nyttolast stjäla obemärkta användarbokmärken, kreditinformation, resurser för behandling av betalkort eller regelbundet utföra andra otillåtna fritidsaktiviteter. Ett litet antal som liknar rootkits kan finnas som ses av deras användare som hjälpprogram: för att till exempel kan ett rootkit dölja CD-ROM-emuleringsdrivrutinen, vilket gör det möjligt för videospelsanvändare att kringgå hostskyddet, vilket kräver att det ursprungliga installationsmediet sätts in i manuell optik media. Kör för att se om verktyget fungerar

Snabba upp din dators prestanda nu med denna enkla nedladdning.