승인됨: Fortect

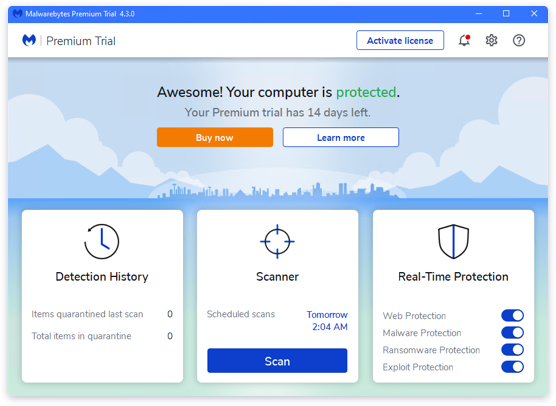

다음은 트로이 목마 정리 문제를 해결하는 데 도움이 되는 몇 가지 필수 단계입니다.# 1 트로이 목마 감염을 제거하는 가장 좋은 방법은 무료 Malwarebytes Trojan Scanner를 사용하고 결과적으로 Malwarebytes Premium을 향후 트로이 목마 감염에 대한 예방 장벽으로 보는 것입니다. Malwarebytes Premium은 트로이 목마를 검색한 다음 트로이 목마를 제거하여 회사에 대한 추가 피해를 방지합니다.

위 드롭은 프로그램이 충돌할 때 Linux 커널에 의해 자동으로 생성되는 파일입니다. 이 파일은 주 메모리, 레지스트리 값 및 응용 프로그램이 충돌 시 그룹을 호출하기만 하면 활용합니다.

<요소>

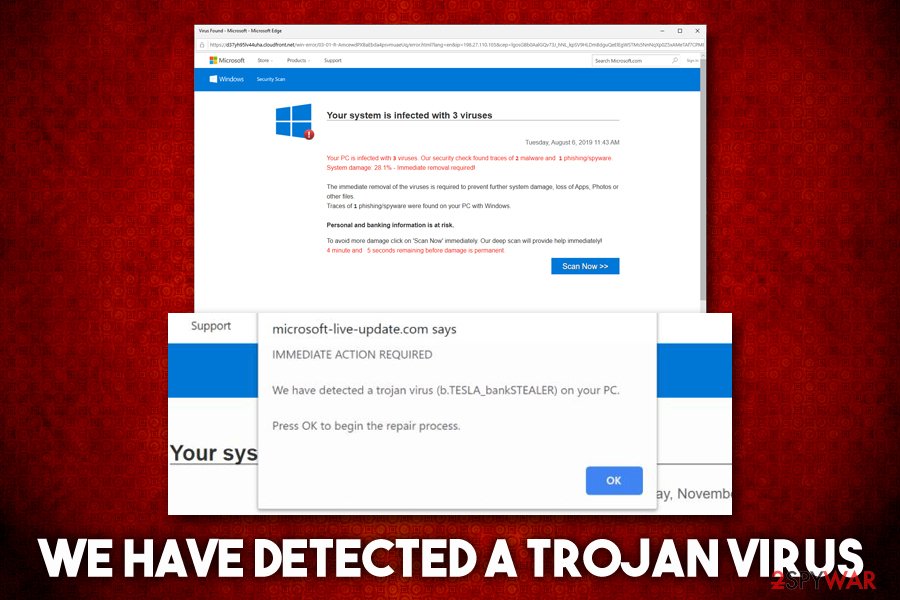

방법 Windows에서 트로이 목마 바이러스를 제거합니까?

마이크로소프트 디펜더를 시작합니다. Windows XP와 함께 처음 도입된 Microsoft Defender는 바이러스, 맬웨어 및 기타 애드웨어로부터 Windows 클라이언트를 보호하도록 설계된 맬웨어 방지 도구입니다.시스템 복원을 실행합니다.안티 트로이 목마 소프트웨어를 실행합니다.안전 모드를 사용하십시오.Windows 10을 초기화합니다.

때로는 응용 프로그램을 직접 디버그하는 것이 문자 그대로 불가능할 수 있습니다. 일반적으로 애플리케이션의 종료에 관한 정보를 잠시 수집한 후 분석할 수 있는 상황입니다.

< 섹션>

이 페이지에서는 Core Dump가 무엇이며 어떻게 사용하는지 설명합니다.

요구사항

- 정보의 관점에서 디버깅 이해하기

설명

코어 덤프는 실제로 멋진 응용 프로그램 메모리의 일부를 복사한 것으로 응용 프로그램이 작동을 멈출 때 방문하여 ELF 형식으로 저장됩니다. 여기에는 응용 프로그램의 내부 및 스택 변수에 대한 대부분이 포함되어 있으며 정기적으로 응용 프로그램의 최종 형식을 확인할 수 있습니다. 적절한 실행 가능하지만 디버깅 정보가 풍부하여 실행 중인 프로그램을 비교하는 것과 똑같이 신뢰할 수 있는 좋은 디버거를 사용하여 파일로 메모리 분할을 확인할 수 있습니다.

Linux에서 완전히 실행되는 전체 커널은 이 기능이 활성화된 경우 자동으로 코어 덤프를 저장할 수 있습니다. 또한 현재 생각인지 아닌지에 관계없이 실행 중인 모든 응용 프로그램에 신호를 보내 메모리 덤프를 생성할 수 있습니다.

일부 제한 사항은 메모리 덤프를 만드는 기능에 영향을 줄 수 있습니다.

<섹션>

21.2. 코어 덤프로 애플리케이션 충돌 캡처

애플리케이션 충돌을 기록하기 위해 각각은 코어 덤프 기록을 중지하고 커뮤니티 사실을 추가합니다.

절차

-

메모리 덤프를 활성화합니다.

/etc/systemd/system.conf파일을 편집하고DefaultLimitCORE가 포함된 순서를 다음과 같이 변경합니다.DefaultLimitCORE=무한

-

회사 시스템을 재부팅합니다.

# 종료 -r 지금

-

기본 덤프의 길이와 너비에 대한 제한을 제거합니다.

# ulimit -c 무제한

이전 변경 사항을 실행 취소하려면 무제한 대신 0의 완전한 이익으로 명령을 실행하십시오.

- 사용 인시던트가 발생하면 코어 덤프가 생성됩니다. 기본적으로 코어 덤프의 위치는 우리 자신의 실패 시간을 볼 수 있는 기본 응용 프로그램의 작업 디렉터리입니다.

보다 신중한 시스템 정보를 제공하기 위해 SOS 보고서를 작성하십시오.

#sos신고

이렇게 하면 설정 파일 복사본과 같은 구성에 대한 세부 정보가 포함된 멋진 아카이브가 생성됩니다.

-

특정 메모리 덤프 및 SOS 연구를 디버깅이 적용된 컴퓨터로 전송합니다. 로드해야 할 때 원하는 경우 실행 파일을 전송하는 것으로 알려져 있습니다.

승인됨: Fortect

Fortect은 세계에서 가장 인기 있고 효과적인 PC 수리 도구입니다. 수백만 명의 사람들이 시스템을 빠르고 원활하며 오류 없이 실행하도록 신뢰합니다. 간단한 사용자 인터페이스와 강력한 검색 엔진을 갖춘 Fortect은 시스템 불안정 및 보안 문제부터 메모리 관리 및 성능 병목 현상에 이르기까지 광범위한 Windows 문제를 빠르게 찾아 수정합니다.

- 1. Fortect을 다운로드하여 컴퓨터에 설치하세요.

- 2. 프로그램을 실행하고 "스캔"을 클릭하십시오.

- 3. 발견된 문제를 수정하려면 "복구"를 클릭하십시오.

실행 파일이 문자 그대로 알려지지 않은 경우 시작 파일에 대한 추가 분석을 통해 이를 식별할 수 있습니다.

- 선택 사항: 파일과 관련된 이러한 유형을 전송한 후 하트 푸어를 삭제하고 표시하여 디스크 공간을 확보합니다.

추가 리소스

21.3 . 덤프가 있는 애플리케이션 검증 상태

요구사항

- 코어 덤프 파일과 SOS 보고서가 있습니다.

- GDB와 elfutils가 그의 시스템에 설치되어 있습니다.

절차

-

완전히 실패한 실행 파일을 처리하려면 기본 덤프 파일에서 일반적으로

eu-unstrip명령을 실행합니다.$eu-unstrip - --core=./core.98140x400000+0x207000 2818b2009547f780a5639c904cded443e564973e@0x400284 /usr/bin/sleep /usr/lib/debug/bin/sleep.debug [exe]0x7fff26fff000+0x1000 1e2a683b7d877576970e4275d41a6aaec280795e@0x7fff26fff340! -linux-vdso.so.10x35e7e00000+0x3b6000 374add1ead31ccb449779bc7ee7877de3377e5ad@0x35e7e00280 /usr/lib64/libc-2.14.90.so /usr/lib/4libc.debug./usr/lib64/ld-2.14.90.so /usr/lib/debug/lib64/ld-2.14.90.so.debug ldx-282->출력에는 스키마의 별도 순서에 따라 각 개별 모듈에 대한 전략 및 정보가 포함됩니다. 정보는 다음과 같은 중요한 순서로 나열됩니다.

- 세그먼트가 매핑된 메모리 주소

- 모듈의 어셈블리 ID 및 단순히 메모리에서 발견된 위치

- 정확한 실행 모듈의 파일 이름으로, 알 수 없는 경우

-로 표시되고, 파일에서 코스가 번들로 제공되지 않은 경우에는.로 표시됩니다. - 사용 가능한 경우 다른 파일 이름으로 표시되는 디버그 정보 소스

- 메인 모듈로 인한 공유 라이브러리 이름(soname) 또는 때때로

[exe]

무료가 아닌 트로이 목마 바이러스를 제거하려면 어떻게 해야 합니까?

무료 트로이 목마 스캐너 및 제거 도구 nia. Avast Free Antivirus는 개인 시설에 숨어 있는 트로이 목마를 검사하고 제거하여 향후 트로이 목마 및 기타 유형의 악성 공격을 방지합니다. 또한 사용하기 쉽고 100% 무료입니다.이 예에서 중요한 통계는 sms [exe ] /usr/bin/sleep 및 어셈블리 ID 2818b2009547f780a5639c904cded443e564973e입니다. >. 이 정보는 클라이언트가 필요한 실행 파일을 식별하는 데 도움이 될 수 있습니다. 메모리 공간 덤프를 분석합니다.

< h2 id="4">가장 좋은 충전 트로이 목마 제거제는 무엇입니까?Bitdefender 바이러스 백신의 무료 버전. 좋은 PC를 위한 가장 우수한 무료 바이러스 백신입니다.무료 Avira 보안 제품군. 강력한 맬웨어 방지 보호.무료 AVG 바이러스 백신. 또 다른 우수한 맬웨어 보호.SpyBot을 검색하고 파괴하십시오. 맬웨어 감염에 대한 확립된 프로세스.Emsisoft 비상 키트.

손상된 exe 콘텐츠를 가져옵니다.

- 가능하면 시스템과 오류가 발생한 위치에서 복사하십시오. 일반적으로 기본 파일에서 생성된 파일 이름을 사용합니다.

전신에 동일한 실행 파일을 사용할 수도 있습니다. Red Hat Enterprise Linux에서 생성된 모든 실행 파일에는 각각 단일 어셈블리 ID 값이 있는 접미사가 포함됩니다. 해당 로컬에서 사용 가능한 실행 파일과 연결된 빌드 ID를 확인합니다.

$ eu-readelf -t 실행 파일

트로이 목마 애드웨어를 제거할 수 있습니까?

모든 장치에서 트로이 목마를 제거하는 가장 좋은 방법은 전문 트로이 목마 제거 소프트웨어를 사용하는 것입니다. 트로이 목마를 제거하는 것은 컴퓨터에서 시작 및 기타 맬웨어를 제거하는 것과 유사합니다. 신뢰할 수 있는 공급업체에서 맬웨어 소프트웨어를 다운로드합니다.

로컬 복사본의 도움으로 원격 시스템의 실행 파일을 일치시키는 방법에 이 정보를 사용하십시오. 모든 로컬 파일의 빌드 ID와 메모리 덤프를 통해 지정된 빌드 ID가 일치해야 합니다.

- 마지막으로, 계측기가 패키지에서 설치된 경우 클라이언트는 전체 패키지의 실행 파일을 얻을 수 있습니다. <코드> 사용

지금 이 간단한 다운로드로 컴퓨터 성능을 높이십시오. 년