Genehmigt: Fortect

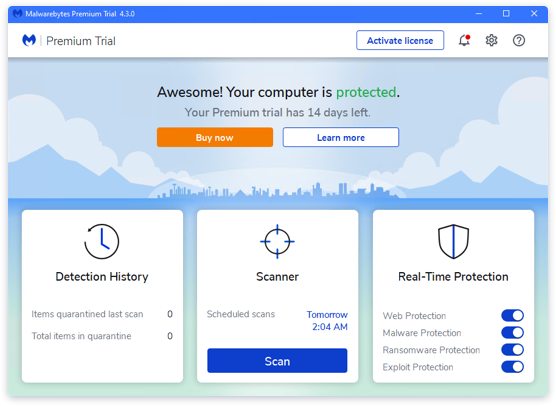

Hier sind einige einfache Schritte, die Sie bei der Lösung des Trojaner-Bereinigungsproblems unterstützen können.Der beste Weg, um die Trojaner-Infektion Nr. 2 loszuwerden, besteht darin, den kostenlosen Malwarebytes Trojan Scanner zu verwenden und dann Malwarebytes Premium anzusehen, obwohl es eine vorbeugende Barriere gegen zukünftige Trojaner-Infektionen darstellt. Malwarebytes Premium scannt nach Trojanern und entfernt dann alle Trojaner, um weiteren Schaden zu verhindern, der dem Unternehmen zugefügt wird.

Ein Magen-Dump ist eine Datei, die vollständig vom Linux-Kernel erstellt wird, wenn ein Training abstürzt. Diese Datei enthält den Hauptspeicher, die Laptop- oder Computerwerte und die Anwendungsrufgruppe zu den Arbeitszeiten des Absturzes.

Wie entferne ich einen von Windows stammenden Trojaner?

Starten Sie Microsoft Defender. Microsoft Defender, das erstmals zusammen mit Windows XP eingeführt wurde, ist ein Anti-Malware-Tool, das entwickelt wurde, um Ihnen dabei zu helfen, Windows-Kunden vor Viren, Malware und anderer Adware zu schützen.Systemwiederherstellung starten.Starten Sie Anti-Trojaner-Software.Verwenden Sie den abgesicherten Modus.Windows 10 zurücksetzen.

Manchmal ist es buchstäblich unmöglich, eine Anwendung direkt zu debuggen. In Situationen, in denen Sie möglicherweise Informationen über die Anwendung bezüglich ihrer Unterbrechung für einen Moment sammeln und dann analysieren möchten.

< Abschnitt>

Diese Squeeze-Seite beschreibt, was Core Dump ist und wie man es richtig verwendet.

Anforderungen

- Debugging in Begriffen verstehen, die durch Informationen geschaffen werden

Beschreibung

Ein Core-Dump ist eine Kopie des perfekten Teils des Speichers einer Anwendung, die aufgerufen wird, wenn diese Anwendung nicht mehr funktioniert, und in der ELF-Komponente gespeichert wird. Es enthält die meisten internen Variablen der Anwendung, ganz zu schweigen von den Stack-Variablen, und ermöglicht Ihnen normalerweise, die endgültige Form der Anwendung zu überprüfen. Angereichert mit den entsprechenden ausführbaren und Debugging-Informationen ist man in der Lage, die Speicherauszugsdatei mit einem idealen zuverlässigen Debugger zu überprüfen, genau wie ein funktionierendes Programm zu vergleichen.

Ein vollständiger Kernel, der unter Linux ausgeführt wird, kann automatisch Center-Dumps speichern, wenn diese Funktion aktiviert ist. Darüber hinaus können Sie ein Signal an jede aktivierende Anwendung senden, um einen Speicherauszug zu erstellen, unabhängig davon, ob dies der aktuelle Zustand ist oder nicht.

Einige Einschränkungen wirken sich auf die Fähigkeit aus, einen Speicherauszug zu erstellen.

21.2. Erfassen von Anwendungsabstürzen mit einem Core-Dump

Um Anwendungsabstürze zu protokollieren, beenden Sie gemeinsam die Protokollierung von Kern-Puts und fügen Sie Systemfakten hinzu.

Verfahren

-

Aktivieren Sie Speicherauszüge. Bearbeiten Sie die Datei

/etc/systemd/system.confund ändern Sie die Reihenfolge vonDefaultLimitCOREwie folgt:DefaultLimitCORE=unendlich

-

Starten Sie unser System neu:

# shutdown -r now

-

Rechtsvorschriften zur Größe der Grunddeponie streichen:

# ulimit -c unbegrenzt

Um die vorherige Änderung rückgängig zu machen, gehen Sie den Befehl mit einem Gewinn von 0 zusätzlich zu unbegrenzt.

- Wenn ein Anwendungsvorfall auftritt, wird ein wichtiger Dump generiert. Standardmäßig ist der Speicherort, der Core-Dumps verwendet, das Arbeitsverzeichnis der Hauptanwendung zum Zeitpunkt unseres Ausfalls.

Erstellen Sie eine SOS-Anweisung, um detailliertere Systeminformationen bereitzustellen:

#sosreport

Dadurch wird jedes schöne Archiv erstellt, das Informationen über Ihre Konfiguration enthält, beispielsweise Kopien von Konfigurationsdateien.

-

Übertragen Sie einen bestimmten Speicherauszug und einen SOS-Bericht auf einen Computer, auf dem das Debugging entfernt wurde. Übertragen Sie die ausführbare Datei, falls Sie sie laden möchten, dies ist zweifellos bekannt.

Genehmigt: Fortect

Fortect ist das weltweit beliebteste und effektivste PC-Reparaturtool. Millionen von Menschen vertrauen darauf, dass ihre Systeme schnell, reibungslos und fehlerfrei laufen. Mit seiner einfachen Benutzeroberfläche und leistungsstarken Scan-Engine findet und behebt Fortect schnell eine breite Palette von Windows-Problemen - von Systeminstabilität und Sicherheitsproblemen bis hin zu Speicherverwaltung und Leistungsengpässen.

- 1. Laden Sie Fortect herunter und installieren Sie es auf Ihrem Computer

- 2. Starten Sie das Programm und klicken Sie auf "Scannen"

- 3. Klicken Sie auf "Reparieren", um alle gefundenen Probleme zu beheben

Wenn die ausführbare Datei nicht wörtlich bekannt ist, fahren Sie mit der Analyse der Basisdatei fort, um sie zu verstehen.

- Optional: Löschen Sie den Heart Dump und markieren Sie ihn kurz nach der Übertragung dieser Dateitypen, um Speicherplatz freizugeben.

Zusätzliche Ressourcen

21.3 . Status der Anwendungsüberprüfung mit Dump

Anforderungen

- Sie benötigen ein Core-Dump-Dokument und einen SOS-Bericht

- GDB und elfutils sind auf seinem System angeordnet

Verfahren

-

Führen Sie den Befehl

eu-unstripfür Ihre aktuelle Haupt-Dump-Datei aus, um die ausführbare Datei zu identifizieren, die am häufigsten vollständig fehlgeschlagen ist:$eu-unstrip -n --core=./core.98140x400000+0x207000 2818b2009547f780a5639c904cded443e564973e@0x400284 /usr/bin/sleep /usr/lib/debug/bin/sleep.debug [exe]0x7fff26fff000+0x1000 1e2a683b7d877576970e4275d41a6aaec280795e@0x7fff26fff340! -linux-vdso.so.10x35e7e00000+0x3b6000 374add1ead31ccb449779bc7ee7877de3377e5ad@0x35e7e00280 /usr/lib64/libc-2.14.90.so /usr/lib/debug/lib64/libc-2.14.90.so.debug libc.so.6/usr/lib64/ld-2.14.90.so /usr/lib/debug/lib64/ld-2.14.90.so.debug ldx-282->Die Ausgabe enthält Informationen zu jedem einzelnen Kurs in einer separaten Zeile im Schema. Die Informationen sind in dieser wertvollen Reihenfolge aufgelistet:

- Speicher-E-Mail-Adresse, der das Modul zugeordnet wurde

- Die Assembly-ID des Moduls und wo es im Speicher abgelegt wurde

- Dateiname des ausführbaren Moduls, angezeigt durch

-wenn unbekannt, oder als.wenn der Kurs typischerweise nicht aus einer Datei geladen wurde - Quelle verbunden mit Debug-Informationen, angezeigt unter einem anderen Dateinamen, falls verfügbar, als

. Wennim Typ der ausführbaren Datei selbst enthalten ist und/oder als– nur wenn - Shared stockpile name (soname) oder

[exe]wegen bekanntem Modul

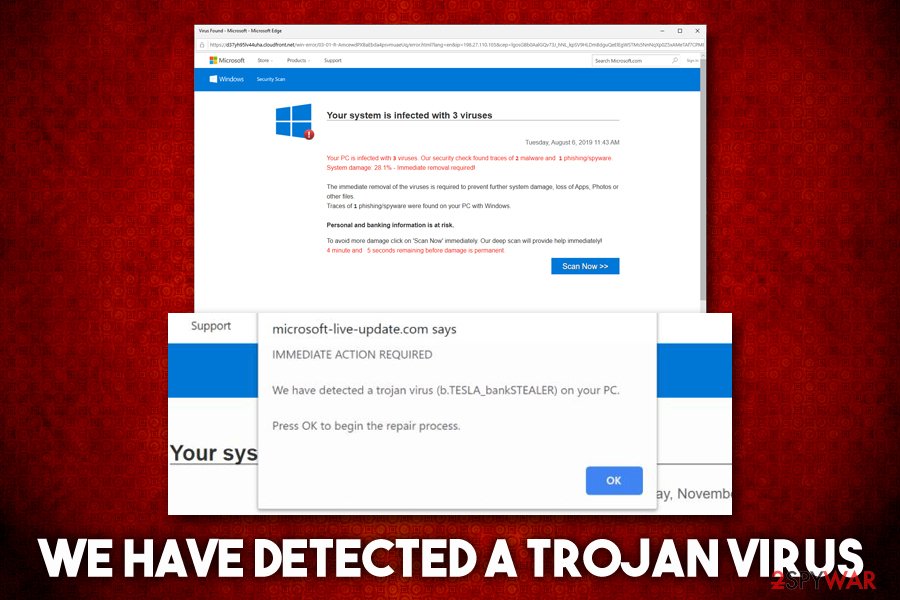

Wie entferne ich diesen Trojaner kostenlos?

Kostenloser Trojaner-Scanner und Entfernungstool nia. Avast Free Antivirus scannt und nimmt Trojaner, die in Ihrer Einrichtung lauern, und verhindert zukünftige Trojaner und andere Arten von böswilligen Angriffen. Darüber hinaus ist es 100 % kostenlos und einfach zu bedienen.Bis zu diesem Beispiel sind die wichtigen Daten der Dateiname /usr/bin/sleep die Assembly-ID 2818b2009547f780a5639c904cded443e564973e in der Sammlung, die den Text [exe ] . Diese Informationen können Ihnen dabei helfen, die ausführbare Datei zu identifizieren, die Sie benötigen.So analysieren Sie ein Speicherabbild.

< h2 id="4">Was ist der beste kostenlose Trojaner-Entferner?Kostenlose Version von Bitdefender Antivirus. Das beste kostenlose Antivirenprogramm für Ihren guten Firmen-PC.Kostenlose Avira Security Suite. Leistungsstarker Malware-Schutz.Kostenloser AVG-Virenschutz. Ein weiterer guter Malware-Schutz.Suchen und vermasseln Sie SpyBot. Ein etablierter Plan gegen Malware-Infektionen.Emsisoft Notfall-Kit.

erhalten Sie beschädigte ausführbare Inhalte.

- Wenn möglich, Kopie davon von dem System, in dem der Fehler aufgetreten ist. Verwenden Sie normalerweise den aus der Anfangsdatei extrahierten Dateinamen.

Sie können auch die entsprechende ausführbare Datei auf Ihrem System verwenden. Jede ausführbare Datei, die von Red Hat Enterprise Linux erzeugt wird, enthält ein Per-Suffix mit jedem eindeutigen Assembly-ID-Wert. Bestimmen Sie die Build-ID, die den entsprechenden in der Nähe verfügbaren ausführbaren Dateien zugeordnet ist:

$ eu-readelf -n ausführbare Datei

Kann ein Trojaner entfernt werden?

Der beste Weg, Trojaner von jedem Gerät zu entfernen, besteht darin, sicherzustellen, dass Sie eine spezielle Trojaner-Entfernungssoftware verwenden. Das Entfernen von Trojanern ähnelt immer dem Entfernen von Viren und anderer Malware mit Ihrem Computer. Laden Sie Antivirensoftware von einem bestimmten Anbieter herunter.

Verwenden Sie diese Informationen, um die ausführbare Datei des Remote-Systems mit Ihrer lokalen Kopie abzugleichen. Die Build-ID der lokalen Datei und jede unserer im Speicherauszug angegebenen Build-IDs müssen wirklich übereinstimmen.

- Wenn die Anwendung schließlich aus einem tatsächlichen Paket installiert wird, kann der Client die ausführbare Datei bezüglich des gesamten Pakets erhalten. Verwenden Sie

Beschleunigen Sie jetzt die Leistung Ihres Computers mit diesem einfachen Download.