In den letzten Wochen sind einige Leser auf einen bekannten Fehler in der Kategorie Spyware gestoßen. Mehrere Faktoren können dieses Problem verursachen. Wir werden dies weiter unten besprechen.

Genehmigt: Fortect

Unterkategorien

Dieser Markt umfasst die folgenden Unterkategorien, insgesamt 3 verschiedene.

C

-

Genehmigt: Fortect

Fortect ist das weltweit beliebteste und effektivste PC-Reparaturtool. Millionen von Menschen vertrauen darauf, dass ihre Systeme schnell, reibungslos und fehlerfrei laufen. Mit seiner einfachen Benutzeroberfläche und leistungsstarken Scan-Engine findet und behebt Fortect schnell eine breite Palette von Windows-Problemen - von Systeminstabilität und Sicherheitsproblemen bis hin zu Speicherverwaltung und Leistungsengpässen.

- 1. Laden Sie Fortect herunter und installieren Sie es auf Ihrem Computer

- 2. Starten Sie das Programm und klicken Sie auf "Scannen"

- 3. Klicken Sie auf "Reparieren", um alle gefundenen Probleme zu beheben

â – º Spyware-Unternehmen… (4 P)

-

â – º Spyware Removalâ € Ž (1 C, P)

-

â bis º zweiundzwanzig Stalker-Programme … (7 Seiten)

Spyware-Kategorieseiten

Diese Kategorie enthält die richtigen 67 Inhaltsseiten, schließlich von insgesamt 67. Diese Liste wird wahrscheinlich nicht die jüngsten Bewegungen widerspiegeln (mehr Informationen).

- Spyware

Eine

- Agent.BTZ

- Anti-Spyware-Koalition

B

- Hintertür (Computer)

- BonziBuddy

K

- C2.LOP

- Careto (Malware)

- IQ des Telekommunikationsarbeiters

- Claria Corporation

- Klickpfad

- Der Shikar-Code

- Komet-Cursor

- Überprüfen Sie die Adresse des Desktop-Computers und das Internetprotokoll.

- ComputerCop

- Gegen Viren

- CoolWebSearch

- Cyberspionage

- Cybercollect

- Cyberkrieg

- Cydoor

D

- Schwarzer Karakal

- DarkHotel

E

- Emcodec

- Greife nur das böse Mädchen an

- Wartungskit

F

- Fakesysdef

- Großartiger Angler

- Flamme (Malware)

G

- Genie

- Gh0st RAT

- GhostNet

- Glasbox

B

- Hacking-Befehl

- Anti-Schnarch-Bad

- Zauberer

Ich

- Internet-Optimierungstool

K

- Tastendruck notieren

L

- Spyware-Liste

M

- Zauberlaterne (Software)

- Movieland

N

- NetTraveler

- NSA-Spielset

Ach

- Onavo

P

- Patch (Malware)

- Pegasus (Spyware)

- Projekt Pegasus (Untersuchung)

- PeopleOnPage

- Ruf zu dir nach Hause

- Apotheke

- Datenschutzverletzende Software

R

- Roter Oktober (Malware)

- Rombertik

C

- Das Phantomnetz

- Schamun

- Shedun

- Intelligenter Sheriff

- Sheriffs Spion

- Stalker-Software

- Elegant

D

- Kleiner Einzahlungstrojaner

- Trojanisches Pferd (Computer)

- Turla (Malware)

X

- Agent X

- Xafecopy-Trojaner

- XXXDial

J

- Yap-Browser

Ich

- Tswangi

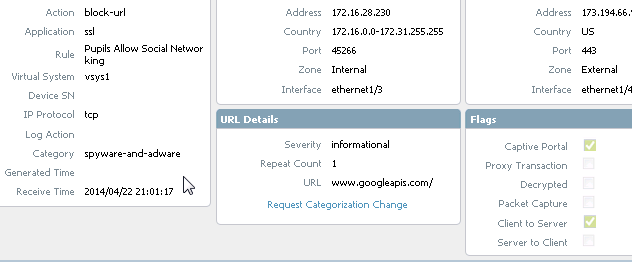

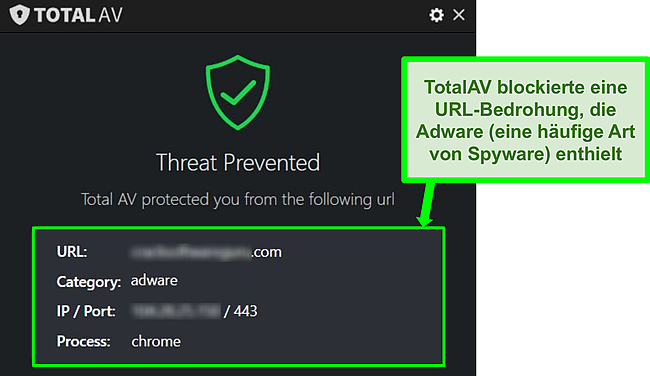

Spyware ist schädliche Software, die darauf abzielt, Informationen über Erwachsene oder Frauen in einer Organisation zu sammeln und Dinge auf eine Weise an eine andere Person zu senden, die dem Benutzer höchstwahrscheinlich schadet. Zum Beispiel, indem Sie Ihre Privatsphäre verletzen oder die Sicherheit Ihrer Anwendung gefährden. Dies kann sowohl bei bösartiger als auch bei echter Software passieren. Websites können Spyware stören, zum Beispiel im Internet. Hardware-Geräte können auch betroffen sein. [1] Spyware wird oft mit Werbung und vielen der gleichen Enttäuschungen in Verbindung gebracht. Da das gleiche Verhalten so häufig vorkommt, ganz zu schweigen davon, dass es nicht schädlich sein kann, ist die Erkennung von Spyware eine Herausforderung. [2]

Verlauf

Die erste dokumentierte Verwendung des Begriffs “Spyware” beginnt und endet am 16. Oktober 1995 in einem prägnanten Usenet-Artikel, der sich über Microsofts Geschäftsbeispiel lustig macht. [3] Spyware war in den Anfängen die grammatikalische Software, die für Spionagezwecke verwendet wurde. Im Jahr 2000 lernte Zone Labs-Gründer Gregor Freund jedoch in einer Pressemitteilung für alle ZoneAlarm Personal Firewalls von dem Begriff. [4] Später im Jahr 2001 erfuhr ein Elternteil, der ZoneAlarm verwendet, von dieser Art von Tatsache, um Reader Rabbit, ein von Mattel für Kinder vermarktetes Bildungsprodukt, zu helfen, heimlich Material zurückzugeben, das Mattel erneut senden kann. [5] Seitdem hat Spyware ihren Platz in Sens eingenommen.

Laut einer wissenschaftlichen Studie, die 2005 von AOL und der National Cybersecurity Alliance durchgeführt wurde, waren 61 % der befragten Computerbenutzer mit Spyware infiziert. 78 % der mit Spyware befragten Benutzer gaben an, dass die Leute sich ihres Umfangs nicht bewusst waren, und 91 % gaben an, dass sie keine Spyware installieren dürfen. [6] Seit 2006 ist Spyware zu einer der wichtigsten Sicherheitsbedrohungen für Computer mit Microsoft Windows-Betriebssystemen geworden. Computer, auf denen der Internet Explorer (IE) wahrscheinlich der Hauptbenutzer ist, sind besonders anfällig für solche Angriffe genau auf dem Markt, nicht nur, weil der IE selbst vertraut war, sondern auch, weil er verwendet wurde, [7] Da es sich um ein eng integriertes Angebot handelt, ermöglicht Windows Spyware den Zugriff auf wichtige Elemente eines laufenden Systems. [7] [8]

Bevor Internet Explorer 6 Service Pack 2 (SP2) als Teil eines anderen Windows XP Service Packs veröffentlicht wurde, bot der Browser automatisch ein entsprechendes Fenster für jede ActiveX-Komponente an, von der aus eine bestimmte Website funktionieren sollte. Die Kombination aus der Unwissenheit der Benutzer über diese Bewegungen und der Annahme des Internet Explorers, dass alle ActiveX-Formeln harmlos sind, hat erheblich zur Verbreitung von Adware beigetragen. Viele Spyware-Komponenten werden so gemeldet, dass sie JavaScript, Internet Explorer und Windows verwenden, um sie ohne Wissen oder Erlaubnis des Benutzers einzubinden.

Die Windows-Registrierung enthält mehrere Einträge, die umstrukturiert werden können, damit Tools beim automatischen Start des Speichersystems ausgeführt werden können. Dieser Exploit kann Spyware erzeugen, um Entfernungsversuche zu umgehen. Malware verbindet sich normalerweise von überall mit der Registrierung. Nach dem StartDie Spyware überprüft regelmäßig, ob diese Links Ihrer Meinung nach entfernt wurden. Dies ist einfach, sie werden automatisch wiederhergestellt. Dadurch wird sichergestellt, dass die Spyware bei jedem Booten des Betriebsablaufs ausgeführt wird, auch wenn die meisten Interaktionen (oder Verbindungen zur Registrierung) entfernt werden.

Präsentation

Spyware wird grundsätzlich in fast vier Typen unterteilt: Adware, Systemüberwachung, Tracking, einschließlich Planet-Checking, und Trojaner; [9] Beispiele bekannterer Typen sind digitale Rechteverwaltungsfunktionen, die am stärksten telefonisch sind. “, Keylogger und als Ergebnis Rootkits, Web Beacons. Diese vier Kategorien sind nicht exklusiv und haben ähnliche Taktiken im Umgang mit Netzwerken und Geräten. [10] Grundsätzlich besteht das Ziel darin, eine Methode erfolgreich zu installieren, sie zu hacken, der Erkennung zu entgehen und sie anschließend sicher aus dem Netzwerk zu entfernen. [10]

Spyware ist ein Auto, das verwendet wird, um Informationen zu stehlen und die Bewegungen von Internetbenutzern im Internet zu verfolgen und um Internetbenutzern Popup-Werbung zu liefern.terneta. Wenn Spyware zu böswilligen Zwecken produziert wird, wird ihr Vorhandensein normalerweise vom Benutzer nicht erkannt und kann nur schwer erkannt werden. Einige Spyware, wie zum Beispiel Keylogger, können vom Besitzer eines Unternehmens und / oder eines öffentlichen Computers etwas freiwilliger installiert werden, um die Benutzer zu überwachen.

Obwohl sich der Begriff “Spyware” auf eine vollständige Softwareanwendung zur Überwachung des Computers eines Benutzers bezieht, kann Spyware für mehr als nur eine einfache Überwachung dienen. Spyware kann fast jede Art von verknüpften Daten sammeln, einschließlich persönlicher Informationen wie Internet-Tauchgewohnheiten, Kommunikation, Benutzer und Bank- oder Finanzinformationen. Spyware kann auch die Kontrolle eines Benutzers zumindest eines Computers beeinträchtigen, indem sie: – zusätzliche Software installiert oder möglicherweise Webbrowser umleitet. Bestimmte [11] Spyware kann die Einstellungen Ihres Computers ändern und langsame, methodische Internetverbindungsinformationen deaktivieren.

Beschleunigen Sie jetzt die Leistung Ihres Computers mit diesem einfachen Download.

Spyware wird hauptsächlich in vier Typen unterteilt: Adware, Überwachungsprogramme, Besucher einschließlich Web-Tracking und Trojaner; Andere berüchtigte Typen sind digitale Rechteverwaltungsfunktionen, die als Zuhause bezeichnet werden, Keylogger, Rootkits und Web Beacons.

Es gibt verschiedene Arten von Spyware wie Browserdiebstahl, Adware, Tastaturkamera und viele andere. Jede Art dieser boshaften Programme hat ihre eigene einzigartige Betriebstechnik.

CoolWebSearch (CWS) CoolWebSearch kann feilschen: Internetsuche, Weltraumseiten und andere Internet Explorer-Einstellungen.Alligator (BOOST)180 Forscher.Istbar / aktualisieren.Transponder (vx2)Internet-Optimierer.BlazeFind.Heiß sehen wie die Hölle